Навигация

Криминологический аспект преступлений в сфере компьютерной информации

2. Криминологический аспект преступлений в сфере компьютерной информации

2.1 Криминологическая характеристика личности преступника

Собранные в процессе исследования сведения о личности преступления, о его криминальном поведении и виновности создают фактическую базу для принятия обоснованных решений по его уголовному преследованию.[47,c.161]

Заслуживает внимания классификация лиц, склонных к совершению преступления в сфере компьютерной информации, предложенная А.В.Кузнецовым.[62] К первой группе относятся лица, отличительной особенностью которых является устойчивое сочетание профессионализма в области компьютерной техники и программирования с элементами фанатизма и изобретательности. Вторая включает лиц, страдающих новым видом психических заболеваний – информационными и компьютерными фобиями, и третью группу составляют профессиональные компьютерные преступники с ярко выраженными корыстными целями. Именно эта группа представляет собой основную угрозу для общества, являясь кадровым ядром компьютерной преступности. Особую категорию преступников составляют хакеры.[65, c.129] Их определяют как особую категорию специалистов в сфере вычислительной техники, осуществляющих негативные действия в области систем компьютерной связи и информационных технологий с целью получения доступа к защищенной компьютерной информации. На основе имеющихся публикаций и результатов анализа следственной практики можно предложить следующую классификацию лиц, совершающих преступления в сфере компьютерной информации, в зависимости от их специализации:

1. Кракеры – лица, деятельность которых направлена на "взлом" различного программного обеспечения. Их целями обычно являются: устранение защиты от несанкционированного копирования, бесплатная регистрация программных продуктов, устранение каких-либо ограничений или расширение возможностей программ.

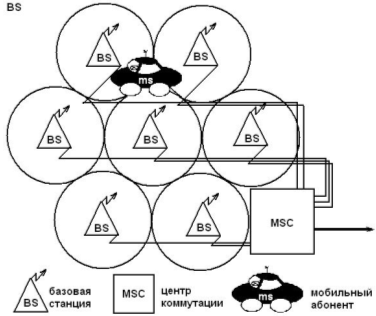

2. Фрикеры – специализируются на неправомерном использовании коммуникационных услуг и средств связи. Их деятельность направлена на безвозмездное использование услуг междугородной телефонной связи ( включая телефонные переговоры через сеть Интернет), услуг мобильной связи.

3. Кардеры (от англ.card- карта). Направленность их деятельности предполагает наличие глубоких знаний в области программирования микросхем и микропроцессов. Их целью становится неправомерная модификация информации на электронных банковских, телевизионных и других картах.

4. Хакеры (сетевые хакеры). Предметом посягательств являются различные сетевые ресурсы: серверы электронной почты, серверы, предоставляющие услуги по размещению веб-страниц, информационные ресурсы крупных компаний и т.п.

Важную роль в формировании антисоциальной направленности в сознании играют условия внутреннего (субъективного) характера. В отличие от внешних условий. Они охватывают явления. Связанные с особенностями личности правонарушителя[16,c.28].К ним на наш взгляд относятся: недостаточный уровень правовой культуры; ослабленность волевых качеств личности; импульсивность, которая проявляется в сниженном контроле своего поведения; отсутствие правильных целей в жизни и умения их добиваться; неуверенность в себе, выражающаяся в предпочтительном выборе виртуального общения и т.п.

Особенности характера и темперамента лица, совершившего преступление в сфере компьютерной информации, необходимо принимать во внимание для выявления таких качеств личности, которые могут способствовать совершению данного преступления, это также может конкретизировать меры предупредительно-воспитательного воздействия на данное лицо с учетом его личностных особенностей.

Способы совершения преступлений.

Под способом совершения преступления понимается система объединенных единым замыслом действий преступника (и связанных с ним лиц) по подготовке, совершению и сокрытию преступления, детерминированных объективными и субъективными факторами и сопряженных и использование соответствующих орудий и средств.

На сегодняшний день существует несколько классификаций способов совершения преступлений в сфере компьютерной информации. Одна из классификации предложена А. Н, Родионовым и А. В. Кузнецовым. Согласно ей, способы совершения компьютерных преступлений можно подразделить на:

1) изъятие средств компьютерной техники;

2) неправомерный доступ к компьютерной информации преступления, совершенные в отношении компьютерной информации, находящееся в глобальных компьютерных сетях; преступления, совершенные в отношении компьютерной информации, находящееся в ЭВМ, не являющихся компьютером в классическом понимании этого слова (пейджер, сотовый телефон, кассовый аппарат, и.т.п.);

3) изготовление или распространение вредоносных программ (вирусы, программы – взломщики и.т.п.);

4) перехват информации.

На наш взгляд, способы совершения неправомерного доступа компьютерной информации можно объединить в три основные группы.

Первая группа- это способы непосредственного доступа. При их реализации информация уничтожается, блокируется, модифицируется, копируется, а также может нарушаться работа ЭВМ, системы ЭВМ или их сети путем отдачи соответствующих команд с компьютера, на котором информация находится. Непосредственный доступ может осуществляться как лицами, работающими с информацией (имеющими отношение к этой работе), так и лицами, специально проникающими в закрытые зоны и помещения, где производится обработка информации.

Другой способ непосредственного доступа к компьютерной информации заключается в неправомерном использовании преступником технических отходов информационного процесса, оставленных пользователем после работы с компьютерной техникой. Он осуществляется в двух формах: физической и электронной.

Физический поиск отходов сводится к обследованию рабочих мест программистов, содержимого мусорных баков, емкостей для технологических отходов для сбора оставленных или выброшенных физических носителей информации, а также обследованию различной документации, оставленной на рабочем месте ежедневников.

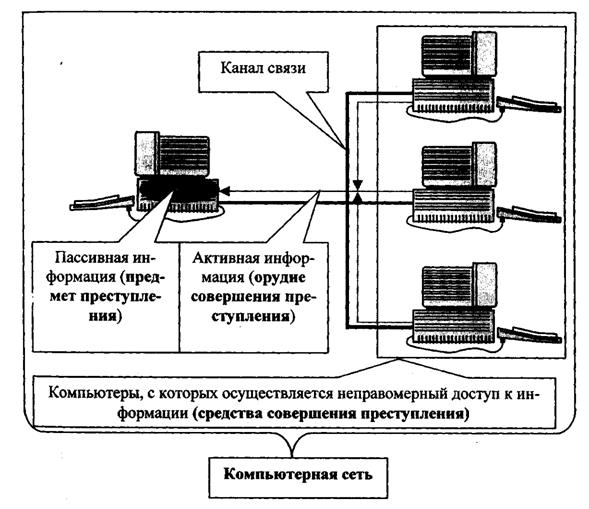

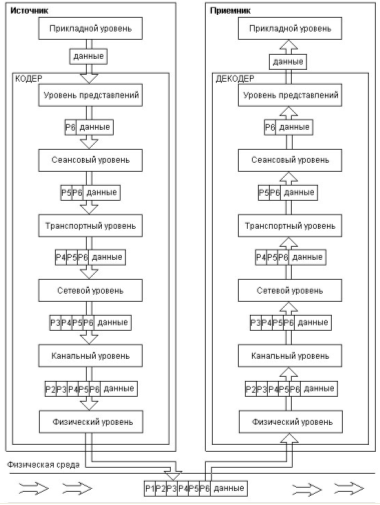

Вторая группа способов совершения рассматриваемого преступления включает способы опосредованного (удаленного доступа к компьютерной информации. При этом неправомерный доступ к определенному компьютеру и находящееся на нем информации осуществляется с другого компьютера, находящегося на определенном расстояние через компьютерные сети. Способы опосредованного доступа к компьютерной информации, в свою очередь, можно разделить на две подгруппы: способы преодоления парольной а также иной программой или технической защиты и последующего подключения к чужой системе; способы перехвата информации.

К способам первой подгруппы относятся:

1) Подключение к линии связи законного пользователя (например, к телефонной линии) и получение тем самым доступа к его системы. Подключившись, преступник дожидается сигнала, означающего окончание работы, перехватывает его на "себя", а потом, когда законный пользователь закончил сеанс работы, осуществляет доступ к его системе. Данный способ сравним с работой двух параллельных телефонных аппаратов, подключенных к одному абонентскому номеру: если один телефон находиться в активном режиме (ведется разговор по первому закончен и трубка положена, он может быть продолжен по второму.

2) Проникновение в чужие информационные сети путем автоматического перебора абонентских номеров с последующими соединением с тем или иным компьютером (перебор осуществляется до тех пор, пока на другом конце линии не "отзовется чужой" компьютер). Поскольку в подобном случае один несанкционированный пользователь может быть легко обнаружен, подобный "электронный взлом" осуществляется в одновременно с несколькими рабочих мест: в заданное время несколько (более десяти)персональных компьютеров одновременно предпринимают попытку несанкционированного доступа.

3) Проникновение в компьютерную систему и использованием чужих паролей, выдавая себя за законного пользователя. При подобном способе незаконный пользователь осуществляет подбор пароля для доступа к чужому компьютеру. Подбор паролей может осуществляться двумя методами. Первый: подбор паролей путем простого перебора всех возможных сочетаний символов до тех пор, пока не будет установлена нужный код, что позволило преступнику получить исчерпывающий список личных кодов пользователь.

Ко второй подгруппе способов опосредованного (удаленного) доступа к компьютерной информации относятся способы ее непосредственного, электромагнитного и других видов перехвата.

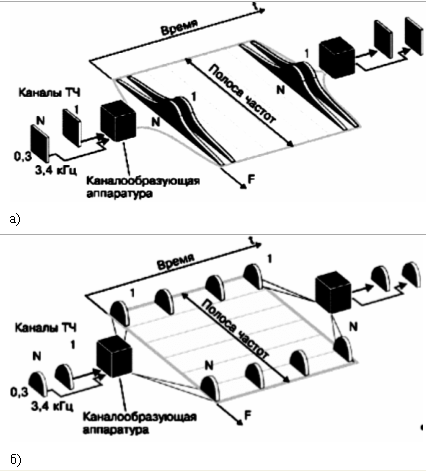

Непосредственный перехват осуществляется либо прямо через внешние коммуникационные каналы системы, либо путем непосредственного подключения к линиям периферийных устройств. При этом объектами непосредственного "подслушивания" являются кабельные и проводные системы, наземные микроволновые системы, системы правительственной связи.

Электромагнитный перехват. Современные технические средства позволяют получить информацию без непосредственного подключения к компьютерной системе: за счет перехвата излучений центрального процессора, дисплея, коммуникационных каналов, принтера и.т.д. Все это можно осуществить, находясь на достаточном удалении от объекта перехвата. Например, используя специальную аппаратуру, можно "снимать" информацию с компьютера, расположенного в соседнем помещении, здании. Таким образом, при несанкционированном доступе в Интернет происходит обращение к "списку" имен и паролей на компьютере провайдера, который является коммерческой тайной. Что касается наступления общественно опасных последствий, их может быть несколько. В самом общем случае – это нарушение работы сети ЭВМ, под которым надо понимать следующие:

Похожие работы

... определенной деятельностью, получило определенное образование. Главное, чтобы оно имело доступ к ЭВМ. ГЛАВА 3. ОСОБЕННОСТИ КВАЛИФИКАЦИИ ПРЕСТУПЛЕНИЙ СОВЕРШАЕМЫХ В СФЕРЕ КОМПЬЮТЕРНОЙ ИНФОРМАЦИИ 3.1 Квалификация преступлений в сфере компьютерной информации, совершенных группой лиц по предварительному сговору и организованной группой Одним из квалифицирующих признаков состава преступления, ...

... финансовой отчетности; 7) отсутствие договоров (контрактов) с сотрудниками на предмет неразглашения коммерческой и служебной тайны, персональных данных и иной конфиденциальной информации. Для эффективной безопасности от компьютерных преступлений всего лишь необходимо: 1) просмотреть всю документацию в учреждении, организации; 2) ознакомиться с функциями и степенью ответственности каждого ...

... с применением полиграфических компьютерных технологий? 10. Охарактеризуйте преступные деяния, предусмотренные главой 28 УК РФ «Преступления в сфере компьютерной информации». РАЗДЕЛ 2. БОРЬБА С ПРЕСТУПЛЕНИЯМИ В СФЕРЕ КОМПЬЮТЕРНОЙ ИНФОРМАЦИИ ГЛАВА 5. КОНТРОЛЬ НАД ПРЕСТУПНОСТЬЮВ СФЕРЕ ВЫСОКИХ ТЕХНОЛОГИЙ 5.1 Контроль над компьютерной преступностью в России Меры контроля над ...

... признаков совершенного преступления и установления тождества фактических обстоятельств преступления и признаков соответствующей уголовно-правовой нормы. Особенность квалификации преступлений в сфере компьютерной информации При квалификации преступлений в сфере компьютерной информации могут возникнуть многочисленные вопросы, касающиеся отграничений этих преступлений как между собой, так и ...

0 комментариев