Навигация

Обеспечение информационной безопасности в сети

5. Обеспечение информационной безопасности в сети

Защита информации – это комплекс мероприятий, проводимых с целью предотвращения утечки, хищения, утраты, несанкционированного уничтожения, искажения, модификации (подделки), несанкционированного копирования, блокирования информации и т.п. Поскольку утрата информации может происходить по сугубо техническим, объективным и неумышленным причинам, под это определение подпадают также и мероприятия, связанные с повышением надежности сервера из-за отказов или сбоев в работе винчестеров, недостатков в используемом программном обеспечении и т.д.

Переход от работы на персональных компьютерах к работе в сети усложняет защиту информации по следующим причинам:

большое число пользователей в сети и их переменный состав. Защита на уровне имени и пароля пользователя недостаточна для предотвращения входа в сеть посторонних лиц;

значительная протяженность сети и наличие многих потенциальных каналов проникновения в сеть;

уже отмеченные недостатки в аппаратном и программном обеспечении, которые зачастую обнаруживаются не на предпродажном этапе, называемом бета- тестированием, а в процессе эксплуатации. В том числе неидеальны встроенные средства защиты информации даже в таких известных и "мощных" сетевых ОС, как Windows NT или NetWare.

Возможна утечка информации по каналам, находящимся вне сети:

хранилище носителей информации,

элементы строительных конструкций и окна помещений, которые образуют каналы утечки конфиденциальной информации за счет так называемого микрофонного эффекта,

телефонные, радио-, а также иные проводные и беспроводные каналы (в том числе каналы мобильной связи).

Любые дополнительные соединения с другими сегментами или подключение к Интернет порождают новые проблемы. Атаки на локальную сеть через подключение к Интернету для того, чтобы получить доступ к конфиденциальной информации, в последнее время получили широкое распространение, что связано с недостатками встроенной системы защиты информации в протоколах TCP/IP. Сетевые атаки через Интернет могут быть классифицированы следующим образом:

Сниффер пакетов (sniffer – в данном случае в смысле фильтрация) – прикладная программа, которая использует сетевую карту, работающую в режиме promiscuous (не делающий различия) mode (в этом режиме все пакеты, полученные по физическим каналам, сетевой адаптер отправляет приложению для обработки).

IP-спуфинг (spoof – обман, мистификация) – происходит, когда хакер, находящийся внутри корпорации или вне ее, выдает себя за санкционированного пользователя.

Отказ в обслуживании (Denial of Service – DoS). Атака DoS делает сеть недоступной для обычного использования за счет превышения допустимых пределов функционирования сети, операционной системы или приложения.

Парольные атаки – попытка подбора пароля легального пользователя для входа в сеть.

Атаки типа Man-in-the-Middle – непосредственный доступ к пакетам, передаваемым по сети.

Атаки на уровне приложений.

Сетевая разведка – сбор информации о сети с помощью общедоступных данных и приложений.

Злоупотребление доверием внутри сети.

Несанкционированный доступ (НСД), который не может считаться отдельным типом атаки, так как большинство сетевых атак проводятся ради получения несанкционированного доступа.

Вирусы и приложения типа "троянский конь".

В сети используется дискреционная модель разграничения доступа. В рамках этой модели для каждого субъекта определено, какой вид доступа он может осуществлять к каждому объекту сети. На основе этих определений была построена матрица доступа, которая приведена в таблице 3.

| ПС | СУБД | СРК | АРМ АБД | АРМ Рук. | Сет. обор. | АРМ прогр. | БД этал. | АРМ АИБ | СОР | |

| АИБ | 2 | 2 | 1 | 2 | 2 | 2 | 2 | 2 | 2 | 2 |

| АБД | 1 | 2 | 2 | 0 | 2 | 2 | 1 | 0 | 0 | 0 |

| Рук-во | 2 | 2 | 2 | 2 | 1 | 1 | 2 | 2 | 0 | 2 |

| Разраб. | 1 | 1 | 0 | 0 | 2 | 2 | 1 | 1 | 0 | 2 |

| Прочие. | 1 | 0 | 0 | 0 | 1 | 1 | 1 | 0 | 0 | 0 |

Таблица 3. Матрица доступа организации.

Применяемые сокращения:

АИБ – администратор информационной безопасности

АБД – администратор базы данных

Рук-во. – руководство организации

Разраб. – разработчики

ПС – почтовый сервер

СУБД – система управления базой данных

СРК – сервер резервного копирования

АРМ - автоматизированное рабочее место.

СОР – сервер отдела разработки.

0 – нет доступа

1 – чтение

2 – чтение/запись.

Для защиты локальной сети от атак из сети Интернет используется firewall OutPost Firewall 4.0. Данный продукт осуществляет комплексную защиту компонентов сети от вторжений и злонамеренных воздействий извне.

6.Стоимостная оценка

Заключительным этапом проектирования локальной сети является проведение стоимостной оценки компонентов сети.

| Название компонента | кол-во. | цена | стоимость | |

| 1 | 41500 | 41500 | |

| 34 | 24690 | 839460 | |

| 200 | 8 | 1600 | |

| 34 | 228 | 7752 | |

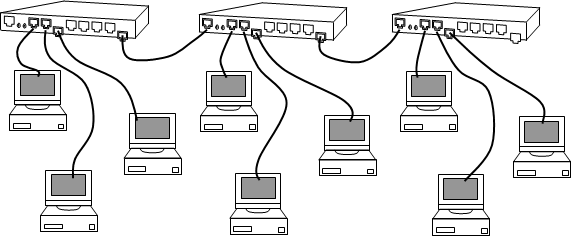

| Коммутатор | 3 | 10902 | 32706 | |

| Принтер | 3 | 4530 | 13590 | |

| ИБП | 1 | 2507 | 2507 | |

| Итого: | 939115 |

В результате проведенной стоимостной оценки установлено, что размер затрат на проектирование сети является приемлемым, и следовательно, позволяет реализовать данный проект.

Заключение

В результате выполнения данного курсового проекта были сформулированы и описаны цели использования сети организации, осуществлен выбор размера и структуры сети, кабельной системы, разработана инфологическая и физическая модель сети, а также сетевого оборудования, сетевых программных средств и способов администрирования сети, также произведена стоимостная оценка локальной сети.

Таким образом, задание на курсовое проектирование выполнено в полном объеме.

Список использованных источников

1. Мали В.А. Проектирование локальной ТКС. Методические указания к выполнению курсового проекта.

2. www.intuit.ru

Похожие работы

... Ethernet, в том числе DIX-разъём толстой Ethernet, разъём тонкой Ethernet и разъём RJ45 10Base-T, для UTP. 2.2 Анализ и выбор сетевого оборудования При проектировании локальной сети Ethernet будет использовано следующее оборудование: - платы сетевого адаптера; - активные концентраторы; - сервер; - источник бесперебойного питания; - ...

... создания, использования и развития этой сети, а также определение организационно-экономических условий ее эффективного функционирования. Проанализированная в дипломном проекте локальная вычислительная сеть Службы по делам детей Северодонецкого городского совета предназначена для повседневного использования учащимися и сотрудниками высшего профессионального училища. Использование ресурсов ...

... (совместная разработка с IBM), являющейся надстройкой над локальной операционной системой OS/2. 2. ОПИСАНИЕ ПРОГРАММНО-АППАРАТНОГО КОМПЛЕКСА ЛОКАЛЬНОЙ СЕТИ «СЕВЕРОДОНЕЦКОГО АГЕНСТВА РАЗВИТИЯ ГРОМАДЫ» 2.1 Общая характеристика городской общественной организации «Северодонецкое агентство развития громады» Городская общественная организация «Северодонецкое агентство раз-вития громады», или ...

... с восьмого компьютера на шестой. С восьмого компьютера сигнал передаётся на коммутатор на первом этаже. Далее сигнал идёт на коммутатор на втором этаже и потом на шестой компьютер. 4. Проектирование 4.1 Монтаж локальной сети Сначала определяем длину кабеля между каждым ПК и коммутатором. Затем следует обжать витую пару с помощью специального устройства. Самое главное при этом то, что ...

0 комментариев