Навигация

Основні шляхи забезпечення безпеки інформації

План:

1. Концепція захисту інформації.

2. Стратегія та архітектура захисту інформації.

3. Політика безпеки інформації.

4. Види забезпечення безпеки інформації.

Основні шляхи забезпечення безпеки інформації

1 Концепція захисту інформації

Вразливість інформації в автоматизованих комплексах обумовлена великою концентрацією обчислювальних ресурсів, їх територіальною розподіленністю, довгостроковим збереженням великого об’єму даних на магнітних та оптичних носіях, одночасним доступом до ресурсів багатьох користувачів. У цих умовах необхідність вживання заходів захисту, напевно, не викликає сумнівів. Однак існують певні труднощі:

· немає єдиної теорії захисту систем;

· виробники засобів захисту, в основному, пропонують окремі компоненти для рішення приватних задач, залишаючи питання формування системи захисту і сумісності цих засобів на розсуд споживачів;

· для забезпечення надійного захисту необхідно розв’язати цілий комплекс технічних і організаційних проблем і розробити відповідну документацію.

Для подолання перерахованих вище труднощів, необхідна координація дій всіх учасників інформаційного процесу як на окремому підприємстві, так і на державному рівні.

Концепція захисту інформації - офіційно прийнята система поглядів на проблему інформаційної безпеки і шляхи її рішення з урахуванням сучасних тенденцій. Вона є методологічною основою політики розробки практичних заходів для її реалізації. На базі сформульованих у концепції цілей, задач і можливих шляхів їх рішення формуються конкретні плани забезпечення інформаційної безпеки.

2 Стратегія та архітектура захисту інформації

В основі комплексу заходів щодо інформаційної безпеки повинна бути стратегія захисту інформації. У ній визначаються мета, критерії, принцип і процедури, необхідні для побудови надійної системи захисту.

Найважливішою особливістю загальної стратегії інформаційного захисту є дослідження системи безпеки. Можна виділити два основних напрямки:

· аналіз засобів захисту;

· визначення факту вторгнення.

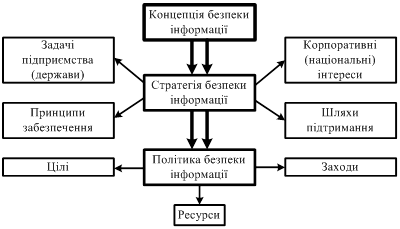

На основі концепції безпеки інформації розробляються стратегія безпеки інформації та архітектура системи захисту інформації, а далі – політика безпеки інформації (рис.1.1).

Рис. 1.1 Ієрархічний підхід до забезпечення безпеки інформації

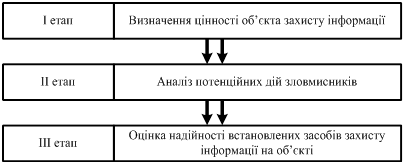

Розробку концепції захисту рекомендується проводити в три етапи (рис. 1.2).

На першому етапі повинна бути чітко визначена цільова установка захисту, тобто які реальні цінності, виробничі процеси, програми, масиви даних необхідно захищати. На цьому етапі доцільно диференціювати по значимості окремі об'єкти, що вимагають захисту.

На другому етапі повинен бути проведений аналіз злочинних дій, що потенційно можуть бути зроблені стосовно об'єкта, що захищається. Важливо визначити ступінь реальної небезпеки таких найбільш широко розповсюджених злочинів, як економічне шпигунство, саботаж, крадіжки зі зломом. Потім потрібно проаналізувати найбільш ймовірні дії зловмисників стосовно основних об'єктів, що потребують захисту.

Рис. 1.2 Етапи розробки концепції захисту інформації

Головною метою третього етапу є аналіз обставин, у тому числі місцевих специфічних умов, виробничих процесів, уже встановлених технічних засобів захисту.

Концепція захисту повинна містити перелік організаційних, технічних і інших заходів, що забезпечують максимальну безпеку при заданому залишковому ризику і мінімальні витрати на їх реалізацію.

Політика захисту - це загальний документ, де перераховуються правила доступу, визначаються шляхи реалізації політики та описується базова архітектура середовища захисту.

Сам по собі документ складається з декількох сторінок тексту. Він формує основу фізичної архітектури мережі, а інформація, що знаходиться в ньому, визначає вибір продуктів захисту. При цьому, документ може і не включати список необхідних закупок, але вибір конкретних компонентів після його складання повинен бути очевидним.

Політика захисту повинна обов'язково відображати наступне:

· контроль доступу (заборона на доступ користувача до матеріалів, якими йому не дозволено користуватися);

· ідентифікацію та аутентифікацію (використання паролів або інших механізмів для перевірки статусу користувача);

· облік (запис усіх дій користувача в мережі);

· контрольний журнал (журнал дозволяє визначити, коли і де відбулося порушення захисту);

· акуратність (захист від будь-яких випадкових порушень);

· надійність (запобігання монополізації ресурсів системи одним користувачем);

· обмін даними (захист усіх комунікацій).

Один з найпростіших способів реалізувати захист - доручити зайнятися цим спеціалізованій компанії.

Похожие работы

... для пошуку та рятування на морі // Актуальні проблеми держави і права: Зб. наук. пр. – Одеса: Юрид. л-ра, 2005. – Вип. 26. – С. 246-254. АНОТАЦІЯ Іванов Д.А. Інформаційно-правові основи забезпечення безпеки мореплавства. – Рукопис. Дисертація на здобуття наукового ступеня кандидата юридичних наук за спеціальністю 12.00.07 – адміністративне право і процес; фінансове право; інформаційне право ...

... ї електронної прірви називаються електронні бібліотеки ,архіви і різного роду інформаційні установи. В статті Петрова В.В.[28] наведено аналіз сучасного стану інформаційних ресурсів в Україні та проблеми їх створення і використання. Запропоновано концептуальні положення формування системи національних інформаційних ресурсів. Розглянуто шляхи розвитку інфраструктури національних інформаційних ...

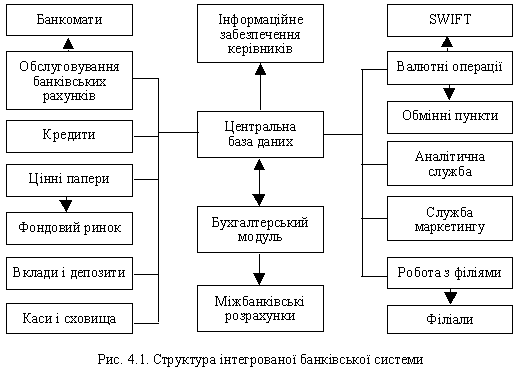

... В АБС АКБ «ПРОМІНВЕСТБАНК» ТА ОЦІНКА РІВНЯ ВРАЗЛИВОСТІ БАНКІВСЬКОЇ ІНФОРМАЦІЇ 3.1 Постановка алгоритму задачі формування та опис елементів матриці контролю комплексної системи захисту інформації (КСЗІ) інформаційних об’єктів комерційного банку В дипломному дослідженні матриця контролю стану побудови та експлуатації комплексної системи захисту інформації в комерційному банку представлена у вигляді ...

... по захисту інформації (маючих відповідний сертифікат); перевірки відповідності засобів обчислювальної техніки, програмного забезпечення, засобів зв'язку й АС в цілому установленим вимогам по захисту інформації (сертифікація засобів обчислювальної техніки, засобів зв'язку й АС); здійснення контролю по захисту інформації. Стаття 11. Встановлення вимог і правил по захисту інформації Вимоги і ...

0 комментариев