Навигация

Дешифрование методом двойной перестановки

2.2 Дешифрование методом двойной перестановки

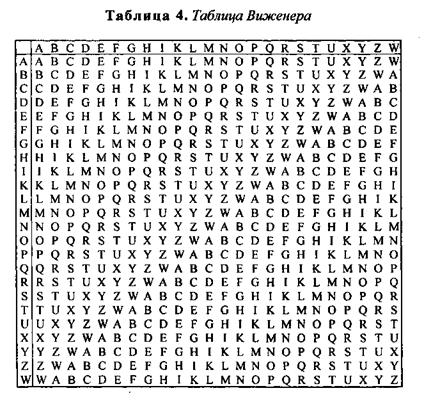

Сначала возьмем тот пример шифровки двойной перестановки, что изложен. Пусть имеется шифровка ЕН__ЕТСНЮЛКЧВЗИЕ, которая так укладывается в таблицу 4 х 4:

| 1 | 2 | 3 | 4 | |

| 1 | Е | Н | ||

| 2 | Е | Т | С | Н |

| 3 | Ю | Л | К | Ч |

| 4 | В | З | И | Е |

Таблица №8

Рассматривая маловероятные сочетания букв, легко найти истинную последовательность столбцов. Так, сочетание ГТ в 3 строке шифровки указывает на то, что после 1 столбца вряд ли следует 2 столбец. Рассчитаем статистически, какой столбец скорее всего следует за 1. Для этого воспользуемся таблицей логарифмов вероятностей биграмм русского текста, приведенной в приложении. Вероятность следования одного столбца за другим равна произведению вероятностей биграмм в строках этих столбцов. Поскольку в таблице даны логарифмы биграмм, то их достаточно суммировать, а потом выбрать сочетание столбцов с максимальной вероятностью. Для вероятностей следования за первым столбцом 2, 3 и 4 имеем выражения:

1 р (1-2) =р(ЕН) р(ЕТ ) р(ЮЛ) р(ВЗ)=9+9+3+3=24

р (1-3) =р(Е_) р(ЕС) р(ЮК) р(ВИ)=9+8+1+7=25

р (1-4 )=р(Е_) р(ЕН) р(ЮЧ) р(ВЕ)=9+9+6+8=32

2 р (2-1) =р(НЕ) р(ТЕ ) р(ЛЮ) р(ЗВ)=8+8+7+6=29

р (2-3) =р(Н_) р(ТС) р(ЛК) р(ЗИ)=7+8+4+6=25

р (2-4 )=р(Н_) р(ТН) р(ЛЧ) р(ЗЕ)=7+6+3+4=20

3 р (3-1) =р(_Е) р(СЕ ) р(КЮ) р(ИВ)=7+7+0+7=21

р (3-2) =р(_Н) р(СТ) р(КЛ) р(ИЗ)=9+9+7+7=32

р (3-4 )=р(__) р(СН) р(КЧ) р(ИЕ)=0+6+0+8=14

4 р (4-1) =р(_Е) р(НЕ ) р(ЧЮ) р(ЕВ)=7+8+0+6=21

р (4-2) =р(_Н) р(НТ) р(ЧЛ) р(ЕЗ)=9+7+1+6=23

р (4-3 )=р(__) р(НС) р(ЧК) р(ЕИ)=0+5+6+4=15

В нашем случае наиболее вероятно, что после столбца 3 следует столбец 2. Для такой небольшой таблицы шифрования, которую имеем, можно перебрать все варианты перестановок - их всего лишь 24. В случае большого числа столбцов целесообразно оценить вероятности пар сочетаний разных столбцов и решить оптимизационную задачу, которая укажет перестановку столбцов, дающую фрагменты естественного текста с большей вероятностью. В нашем случае наилучший результат достигается при расстановке столбцов (3214), что примерно вдвое по вероятностной оценке достовернее ближайшей к ней по вероятности расстановки (2413). После того, как столбцы шифровки расставлены, не составит труда правильно расставить и ее строки по смыслу фрагментов текста:

| 1 | 2 | 3 | 4 | |

| 1 | К | Л | Ю | Ч |

| 2 | Н | Е | ||

| 3 | И | З | В | Е |

| 4 | С | Т | Е | Н |

Таблица №9

Текст в ней уже читается и, расставив строки в порядке (2413), получим расшифровку КЛЮЧ НЕ ИЗВЕСТЕН

Похожие работы

... зловещую команду: YOU KILL ATONES Кардано использовал квадратную решетку, которая своими вырезами однократно покрывает всю площадь квадрата при ее самосовмещениях. На основе такой решетки он построил шифр перестановки. Нельзя не упомянуть в историческом обзоре имени Матео Ардженти, работавшего в области криптографии в начале XVII в. Он составил руководство по криптографии на 135 листах, ...

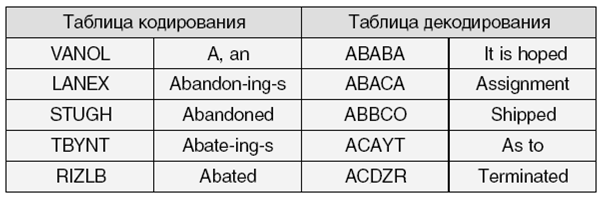

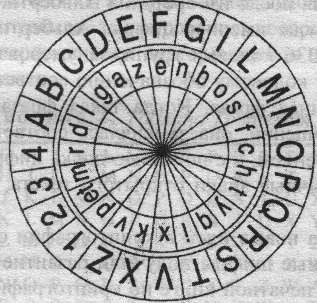

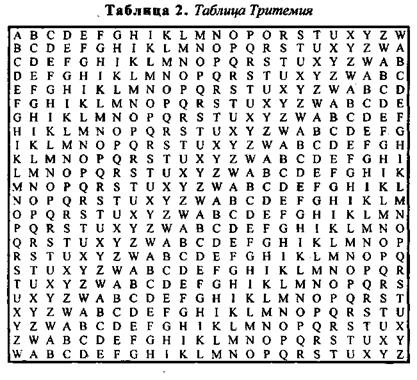

... историки считают Иоганна Трисемуса, аббата из Германии, вторым отцом современной криптологии. В 1508 году Трисемус написал "Полиграфию", первую печатную работу по криптологии. В ней он первым систематически описал применение шифрующих таблиц, заполненных алфавитом в случайном порядке. Для получения такого шифра обычно использовались ключевое слово или фраза и таблица, которая для русского языка ...

... . Криптоанализ – наука (и практика ее применения) о методах и способах вскрытия шифров. Криптография и криптоанализ составляют единую область знаний – криптологию, которая в настоящее время является областью современной математики, имеющий важные приложения в современных информационных технологиях. Термин «криптография» ввел Д.Валлис. Потребность шифровать сообщения возникла очень давно. В V – ...

... по их защите, некоторые из них были решены в рамках криптографии, что потребовало развития новых подходов и методов. 2. Шифры, их виды и свойства В криптографии криптографические системы (или шифры) классифицируются следующим образом: симметричные криптосистемы асимметричные криптосистемы 2.1 Симметричные криптографические системы Под симметричными криптографическими системами ...

0 комментариев