Навигация

Дешифрование методом Гронсфельда

4.2 Дешифрование методом Гронсфельда

Преподавателем выдан шифртекст: ОППЦСРПЭПД_БФБГТУВ.

С учетом того, что цифр всего 10, вариантов шифрования буквы открытого текста тоже всего 10.

| О | П | П | Ц | С | Р | П | Э | П | Д | _ | Б | Ф | Б | Г | Т | У | В | |

| 1 | Н | О | О | Х | Р | П | О | Ь | О | Г | Я | А | У | А | В | С | Т | Б |

| 2 | М | Н | Н | Ф | П | О | Н | Ы | Н | В | Ю | _ | С | _ | Б | Р | С | А |

| 3 | Л | М | М | У | О | Н | М | Ъ | М | Б | Э | Я | Т | Я | А | П | Р | _ |

| 4 | К | Л | Л | Т | Н | М | Л | Щ | Л | А | Ь | Ю | Р | Ю | _ | О | П | Я |

| 5 | Й | К | К | С | М | Л | К | Ш | К | _ | Ы | Э | П | Э | Я | Н | О | Ю |

| 6 | И | Й | Й | Р | Л | К | Й | Ч | Й | Я | Ъ | Ь | О | Ь | Ю | М | Н | Э |

| 7 | З | И | И | П | К | Й | И | Ц | И | Ю | Щ | Ы | Н | Щ | Э | Л | М | Ь |

| 8 | Ж | З | З | О | Й | И | З | Х | З | Э | Ш | Ъ | М | Ш | Ь | К | Л | Ы |

| 9 | Е | Ж | Ж | Н | И | З | Ж | В | Ж | Ь | Ч | Щ | Л | Ч | Ы | Й | К | Ъ |

Таблица № 18

В шифртексте 18 символов, а, следовательно, в открытом тексте 2 или три слова, это значит, что должен присутствовать пробел. Просмотрев расположения пробелов в таблицы , выберем наиболее вероятные. Вообще варианты расположения пробелов в 2,3,4,5 строках. Самые вероятные из них 2,4 и 5 варианты. Предположим, что пробел находится в 12 позиции (первый вариант). Допустим, что длина ключа равна 3:

Значит, ключ:

| 1 | 1 | 1 | 1 | 1 | 1 | ||||||||||||

| О | С | Ь | Я | А | Т |

Таблица № 19

Нужно прочитать вероятности биграмм следования букв в открытом тексте Так как вероятность начала слова в русском языке с буквы Й, И, Е очень мала, то можно их отбросить.

р(1) = р(НО)р(ХР)р(ОЬ)р(ГЯ)р(УА)р(СТ) = 8+5+1+4+3+9 = 30

р(2) = р(МО)р(ФР)р(НЬ)р(ВЯ)р(ТА)р(РТ) = 8+4+5+8+8+6 = 39

р(3) = р(ЛО)р(УР)р(МЬ)р(ЕЯ)р(СА)р(ПТ) = 7+8+8+9+8+8 = 48

р(4) = р(КО)р(ТР)р(ЛЬ)р(ДЯ)р(РА)р(ОТ) = 7+8+9+7+8+8 = 47

р(7) = р(ЗО)р(СР)р(ИЬ)р(БЯ)р(ЫА)р(ЛТ) = 6+8+1+5+2+0 = 22

р(8) = р(ЖО)р(РР)р(ЗЬ)р(АЯ)р(ЪА)р(КТ) = 3+7+7+9+4+5 = 35

получили вторую цифру ключа:

| 4 | 1 | 4 | 1 | 4 | 1 | 4 | 1 | 4 | 1 | 4 | 1 | ||||||

| К | О | Т | Р | Л | Ь | А | Я | Р | А | О | Т |

Таблица № 20

Далее можно так же с помощью подсчета вероятностей биграмм в тексте определить последнюю цифру ключа:

р(0) = р(ОТ)р(ПЛ)р(ОА)р(_А)р(ГО)р(ТБ) = 7+8+6+3+1+8 = 33

р(1) = р(НТ)р(ОЛ)р(НА)р(ИА)р(ВО)р(ТА) = 7+8+0+8+0+7 = 30

р(2) = р(МТ)р(НЛ)р(МА)р(ЗА)р(БО)р(Т_) = 5+8+9+8+8+8 = 46

р(3) = р(ЛТ)р(МЛ)р(ЛА)р(ЖА)р(АО)р(ТЯ) = 1+8+1+5+2+6 = 23

р(4) = р(КТ)р(ЛЛ)р(КА)р(ЕА)р(_О)р(ТЮ) = 8+2+1+7+2+7 = 27

р(5) = р(СТ)р(КЛ)р(ЙА)р(ДА)р(ЯО)р(ТЭ) = 8+7+8+8+7+7 = 45

р(6) = р(РТ)р(ЙЛ)р(ИА)р(ГА)р(ЮО)р(ТЬ) = 7+6+6+7+5+6 = 37

р(7) = р(ПТ)р(ИЛ)р(ЗА)р(ВА)р(ЭО)р(ТЫ) = 5+4+3+9+7+8 = 36

р(8) = р(ОТ)р(ЗЛ)р(ЖА)р(БА)р(ЬО)р(ТЪ) = 5+0+3+8+8+8 = 32

р(9) = р(НТ)р(ОЛ)р(ЁА)р(АА)р(ЫО)р(ТЩ) = 8+5+0+7+6+8 = 34

получаем последнюю цифру ключа (2) и открытый текст в таблице № 21

| 4 | 1 | 2 | 4 | 1 | 2 | 4 | 1 | 2 | 4 | 1 | 2 | 4 | 1 | 2 | 4 | 1 | 2 |

| К | О | Н | Т | Р | О | Л | Ь | Н | А | Я | _ | Р | А | Б | О | Т | А |

Таблица № 21

Открытый текст: КОНТРОЛЬНАЯ_РАБОТА.

Ключ: 412

Заключение:

Ряд систем шифрования дошел до нас из глубокой древности. Скорее всего, они появились одновременно с письменностью в 4 тысячелетии до нашей эры. Люди шифровали тексты для того, что бы он ни был понятен другим. Методы секретной переписки были изобретены независимо во многих древних обществах, таких как Египет, Шумер и Китай, но детальное состояние криптологии в них неизвестно. Зачем обращаться к столь древней истории? Монтень в своих философских опытах утверждает: "Невежество бывает двоякого рода: одно, безграмотное, предшествует науке; другое, чванное, следует за нею". Поэтому не нужно смеяться над простотой и наивностью первых шифров - опыты пионеров всегда неуклюжи. Однако вовсе не до смеха, когда, стараясь защитить свой труд, современные программисты воспроизводят пороки Гая Юлия.

Новое время принесло новые достижения в криптографию. Постоянно расширяющееся применение шифров выдвинуло новое требование к ним - легкость массового использования, а старое требование - устойчивость к взлому не только осталось, но и было усилено.

Список литературы:

1. Ю. Колотилов, Б. Кабулов, П. Кузнецов // Вопросы защиты информации №4, 2003

2. Ж . Брассар «Современная криптология», изд. «Полимед», 1999г.

3. Исаев Павел – безопасность 2003 г. Вып. 3 КомпьютерПресс.

4. Макмилан Роберт – Мир ПК 2009г.

5. Бабаш А.В. - Защита информации. Конфидент. – 2004г. Вып. 2 – окончание; вып. 4- начало.

Похожие работы

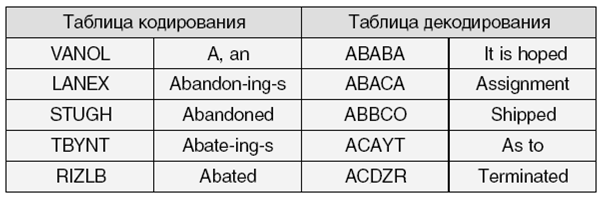

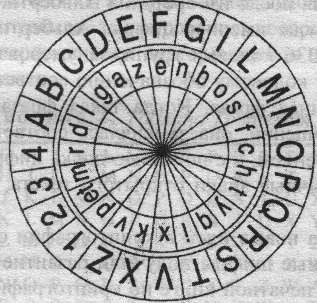

... зловещую команду: YOU KILL ATONES Кардано использовал квадратную решетку, которая своими вырезами однократно покрывает всю площадь квадрата при ее самосовмещениях. На основе такой решетки он построил шифр перестановки. Нельзя не упомянуть в историческом обзоре имени Матео Ардженти, работавшего в области криптографии в начале XVII в. Он составил руководство по криптографии на 135 листах, ...

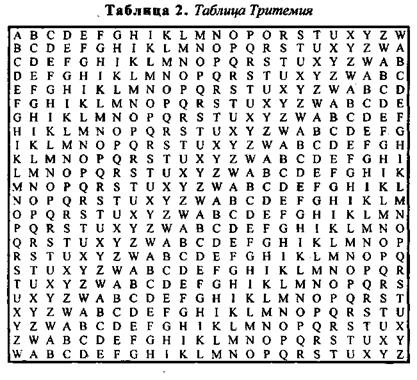

... историки считают Иоганна Трисемуса, аббата из Германии, вторым отцом современной криптологии. В 1508 году Трисемус написал "Полиграфию", первую печатную работу по криптологии. В ней он первым систематически описал применение шифрующих таблиц, заполненных алфавитом в случайном порядке. Для получения такого шифра обычно использовались ключевое слово или фраза и таблица, которая для русского языка ...

... . Криптоанализ – наука (и практика ее применения) о методах и способах вскрытия шифров. Криптография и криптоанализ составляют единую область знаний – криптологию, которая в настоящее время является областью современной математики, имеющий важные приложения в современных информационных технологиях. Термин «криптография» ввел Д.Валлис. Потребность шифровать сообщения возникла очень давно. В V – ...

... по их защите, некоторые из них были решены в рамках криптографии, что потребовало развития новых подходов и методов. 2. Шифры, их виды и свойства В криптографии криптографические системы (или шифры) классифицируются следующим образом: симметричные криптосистемы асимметричные криптосистемы 2.1 Симметричные криптографические системы Под симметричными криптографическими системами ...

0 комментариев