Навигация

Криптографічні методи захисту інформації

Вступ

На сьогодні в інформаційному просторі, швидкими темпами впроваджуються новітні досягнення комп'ютерних і телекомунікаційних технологій. Комп'ютерні cистеми активно впроваджуються у фінансові, промислові, торгові і соціальні сфери. Внаслідок цього різко зріс інтерес широкого кола користувачів до проблем захисту інформації. Захист інформації - це сукупність організаційно-технічних заходів і правових норм для попередження заподіяння збитку інтересам власника інформації. В останні роки з розвитком комерційної і підприємницької діяльності збільшилося число спроб несанкціонованого доступу (НСД) до конфіденційної інформації.

Серед всього спектру методів захисту даних від небажаного доступу особливе місце займають криптографічні методи. Криптографія - наука про математичні методи забезпечення конфіденційності і автентичності інформації. Для сучасної криптографії характерне використання відкритих алгоритмів шифрування, що припускають використання обчислювальних засобів.

Криптографічний захист інформації – вид захисту інформації, що реалізується шляхом перетворення інформації з використанням спеціальних (ключових) даних з метою приховування/відновлення змісту інформації, підтвердження її справжності, цілісності, авторства тощо. [1]

Завданням дипломного проекту є розробка програми, яка забезпечить захист даних, тобто інформації, яку ми зберігаємо на ПЗП, передаємо електронною поштою, друкуємо в текстових редакторах і т.д., від НСД.

Метою дипломного проекту є розробка програми для шифрування та дешифрування даних за допомогою криптографічних алгоритмів. Для цього використаємо два алгоритми шифрування такі як RSA та DES.

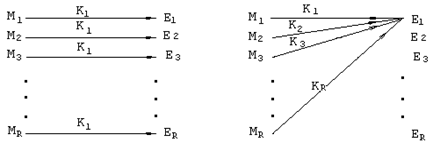

Алгоритм DES (Data Encryption Standard) був стандартом симетричних блочних шифрів затверджених урядом США до 2001року (зараз використовується в режимі 3DES). Під словом «симетричний» розуміють те що для шифрування і дешифрування використовується один і той же ключ, а блоковий тому що шифрування даних відбувається поблоково. Тобто дані розбиваються на блоки фіксованої довжини (як правило для DES, довжина блоку дорівнює 64 біт), а потім шифруються. Даний алгоритм використовується для великих об’ємів даних. [24]

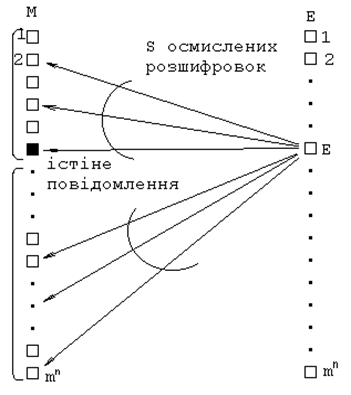

Алгоритм RSA є асиметричним шифром (або з відкритим ключем) в якому використовується ключ який складається з двох частин: відкритий (public key), що зашифровує дані, і відповідний йому закритий (рrіvatе key), що їх розшифровує. Відкритий ключ поширюється по усьому світу, у той час як закритий тримається в таємниці. Хоча ключова пара математично зв'язана, обчислення закритого ключа з відкритого в практичному плані неможлива. Кожний, у кого є відкритий ключ, зможе зашифрувати дані, але не зможе їх розшифрувати. Тільки людина, яка володіє відповідним закритим ключем, може розшифрувати інформацію. [23]

Розділ 1. Захист інформації. Шифрування. Криптографічні методи захисту інформації

Захист інформації (англ. Data protection) — сукупність методів і засобів, що забезпечують цілісність, конфіденційність і доступність інформації за умов впливу на неї загроз природного або штучного характеру, реалізація яких може призвести до завдання шкоди власникам і користувачам інформації. Те, що інформація має цінність, люди усвідомили дуже давно. Тоді-то і виникло завдання захисту від надмірно цікавих людей. Стародавні намагалися використовувати для вирішення цього завдання найрізноманітніші методи, і одним з них був тайнопис - уміння складати повідомлення так, щоб його сенс був недоступний нікому окрім присвячених в таємницю. Є свідоцтва тому, що мистецтво тайнопису зародилося ще в доантичні часи і проіснувало аж до зовсім недавнього часу. І лише декілька десятиліть тому все змінилося корінним чином - інформація придбала самостійну комерційну цінність і стала широко поширеною, майже звичайним товаром. Її проводять, зберігають, транспортують, продають і купують, а значить - крадуть і підроблюють - і, отже, її необхідно захищати. Сучасне суспільство все більшою мірою стає інформаційно-обумовленим, успіх будь-якого виду діяльності все сильніше залежить від володіння певними відомостями і від відсутності їх у конкурентів. [25]

Серед всього спектру методів захисту даних від небажаного доступу особливе місце займають криптографічні методи. Сучасні методи шифрування гарантують практично абсолютний захист даних, але завжди залишається проблема надійності їх реалізації. В даний час особливо актуальною стала оцінка вже використовуваних криптоалгоритмів. Завдання визначення ефективності засобів захисту часто більш трудомістка, ніж їх розробка, вимагає наявності спеціальних знань і, як правило, вищої кваліфікації, ніж завдання розробки. Це обставини призводять до того, що на ринку з'являється безліч засобів криптографічного захисту інформації, про які ніхто нічого не знає. При цьому розробники тримають криптоалгоритм в секреті.

Шифрування — це спосіб зміни повідомлення або іншого документа, що забезпечує спотворення (заховання) його вмісту. (Кодування – це перетворення звичайного, зрозумілого, тексту в код (виконується без ключа)). Шифрувати можна не тільки текст, але і різні комп'ютерні файли – від файлів баз даних і текстових процесорів до файлів зображень.

Ідея шифрування полягає в запобіганні прогляданню дійсного змісту повідомлення (тексту, файлу і т.п.) тими, у кого немає засобів його дешифровки. А прочитати файл зможе лише той, хто зможе його дешифрувати.

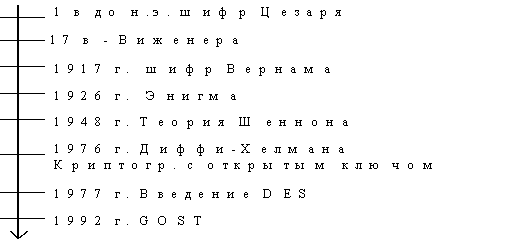

Шифрування з'явилося приблизно чотири тисячі років тому. Першим відомим застосуванням шифру (коду) вважається єгипетський текст, датований приблизно 1900 р. до н. э., автор якого використовував замість звичайних (для єгиптян) ієрогліфів не співпадаючі з ними знаки.

Один з найвідоміших методів шифрування носить ім'я Цезаря, який якщо і не сам його винайшов, то активно їм користувався. Не довіряючи своїм посильним, він шифрував листи елементарною заміною А на D, В на Е і так далі по всьому латинському алфавіту. При такому кодуванні комбінація XYZ була б записана як АВС (прямий код N+3). [4]

1.1 Основи безпеки даних в комп'ютерних системах

Витік комерційної інформації призводить до небажаних наслідків. Збитки від діяльності конкурентів, що використовують методи шпигунства є дуже великими. Таким чином, задачі безпеки будь-яких видів доводиться вирішувати щораз при розгляді всіляких аспектів людської діяльності. Але, як бачимо, всі види безпеки тісно пов'язані з інформаційною безпекою (ІБ) і, більш того, їх неможливо забезпечити без забезпечення ІБ.

Інформація - це відомості про осіб, факти, предмети, події, явища і процеси, незалежно від форми їх уявлення.

Захист інформації - комплекс заходів, проведених із метою запобігання (зниження до безпечного рівня) можливостей витікання, розкрадання, втрати, поширення, знищення, перекручування, підробки або блокування інформації. [25]

Види дій над інформацією:

1. Блокування інформації (користувач не може дістати доступ до інформації; за відсутності доступу сама інформація не втрачається).

2. Порушення цілісності (втрата, вихід з ладу носія; спотворення, тобто порушення смислової значущості; порушення логічної зв'язаності; втрата достовірності (наявна інформація не відповідає реальному стану)).

3. Порушення конфіденційності (з інформацією ознайомлюються суб'єкти, на яких це не покладено). Рівень допуску до інформації визначає її власник. Порушення конфіденційності може відбутися із-за неправильної роботи системи обмеження доступу або наявності побічного каналу доступу.

Похожие работы

... передбаченою. 3. Генерація гамми не повинна бути дуже трудомісткою. Слід зазначити, що алгоритми криптосистем з відкритим ключем (СВК) можна використовувати за трьома напрямками: 1. Як самостійні засоби захисту даних, що передаються чи зберігаються. 2. Як засіб для розподілу ключів. Алгоритми СВК більш трудомісткі, ніж традиційні криптосистеми. Обмін великими інформаційними потоками здійснюють ...

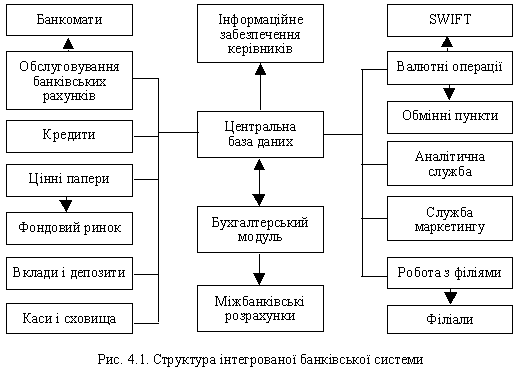

... В АБС АКБ «ПРОМІНВЕСТБАНК» ТА ОЦІНКА РІВНЯ ВРАЗЛИВОСТІ БАНКІВСЬКОЇ ІНФОРМАЦІЇ 3.1 Постановка алгоритму задачі формування та опис елементів матриці контролю комплексної системи захисту інформації (КСЗІ) інформаційних об’єктів комерційного банку В дипломному дослідженні матриця контролю стану побудови та експлуатації комплексної системи захисту інформації в комерційному банку представлена у вигляді ...

... по захисту інформації (маючих відповідний сертифікат); перевірки відповідності засобів обчислювальної техніки, програмного забезпечення, засобів зв'язку й АС в цілому установленим вимогам по захисту інформації (сертифікація засобів обчислювальної техніки, засобів зв'язку й АС); здійснення контролю по захисту інформації. Стаття 11. Встановлення вимог і правил по захисту інформації Вимоги і ...

... ів телефонної сіті дроту, апарату, трубці, розподільній коробці і т.д., послідовно переміщаючи її від однієї точки контролю до іншої. Апаратура активного захисту інформації в телефонних лініях Активні методи захисту від просочування інформації по електроакустичному каналу передбачають лінійне зашумлення телефонних ліній. Шумовий сигнал подається в лінію в режимі, коли телефонний апарат не ...

0 комментариев