Навигация

Задача построения больших простых чисел с некоторыми дополнительными условиями

3. Задача построения больших простых чисел с некоторыми дополнительными условиями

Для нужд практической криптографии актуальна проблема построения быстрых алгоритмов нахождения "случайных" простых чисел заданной длины. Скорость работы алгоритмов построения больших простых чисел важна для систем, использующих схему RSA, так как ключами в них собственно и являются большие простые числа. Обычно в этих алгоритмах реализуется какая-либо модификация "решета" с последующей проверкой чисел на простоту. При этом используется тот факт, что простые числа расположены достаточно "густо": результаты о плотности распределения простых чисел среди натуральных образуют отдельное направление в теории чисел. В частности для функции p(x), равной количеству простых чисел меньших x, имеет место асимптотическое равенство: .

На сегодня известно достаточно много алгоритмов проверки чисел на простоту: как правило, ответ на этот вопрос дает уже малая теорема Ферма. Проблема заключается в доказательстве того, что проверяемое число действительно является простым. Несмотря на то, что большинство из таких алгоритмов имеет субэкспоненциальную оценку сложности, на практике они показывают вполне приемлемую скорость работы. Из отечественных ученых существенный вклад в эту проблематику внес Ю. В. Нестеренко [22].

Существуют вероятностные алгоритмы, имеющие полиномиальные оценки сложности [30]: подробные обзоры публикаций по этой теме подготовлены О. Н. Василенко.

Важной особенностью известных методов дискретного логарифмирования является существенная зависимость их трудоемкости от мощности простого поля, в котором решается задача. Отсюда возникает необходимость разработки как алгоритма проверки простого числа на "слабость", так и алгоритма, позволяющего гарантированно избегать построения "слабых" чисел. Более подробно эти вопросы рассмотрены в [31].

4. Задача вычисления дискретного логарифма в группе точек эллиптической кривой над конечным полем

Помимо методов, применимых для логарифмирования в произвольной конечной группе, здесь известны работы И. А. Семаева [32], в одной из которых рассматривается метод, идейно близкий методам логарифмирования в конечном поле Адлемана Л. [33]. В другой работе для эллиптических кривых специального вида (накладываются некоторые условия на модуль арифметики и на мощность группы точек) И. А. Семаев указал способ сведения с полиномиальной сложностью задачи логарифмирования в группе точек эллиптической кривой к задаче логарифмирования в некотором расширении простого поля. При этом используется, так называемое, спаривания Вейля, после чего можно применять известные субэкспоненциальные методы. Аналогичные результаты были опубликованы и за рубежом [34].

5. Задача вычисления мощности группы точек эллиптической кривой над конечным полем

Точные формулы для мощностей групп точек эллиптической кривой известны только для достаточно узкого класса кривых. На практике актуальна задача построения систем асимметричной криптографии, где сама кривая является "долговременным" ключом. Таким образом возникает проблема построения эффективных алгоритмов вычисления мощности группы точек эллиптической кривой произвольного вида. Здесь известен вероятностный алгоритм Шенкса [35], основанный на идее типа "baby step, giant step". Метод имеет оценку сложности , где q - мощность конечного поля. Из детерминированных алгоритмов известен метод Скуфа [36], основанный на использовании эндоморфизма Фробениуса и имеющий оценку сложности , где q - мощность конечного поля. Однако для практических вычислений метод, по-видимому, мало пригоден. Хороший обзор по этому вопросу содержится в работе Х. В. Ленстры младшего [37].

6. Проблема эффективной реализации теоретико-числовых схем асимметричной криптографии

В последнее время исследования в вопросах реализации асимметричных криптоалгоритмов на различных вычислительных средствах (от интеллектуальных карт до параллельных вычислительных систем) фактически вылились в отдельное направление. С этим же тесно связаны проблемы эффективной реализации арифметических операций в конечных полях (см., например, [38]).

Важной и интересной задачей является проблема разработки протоколов безопасных распределенных вычислений (например, требуется предложить протокол взаимодействия интеллектуальной карты и терминала, при котором трудоемкая операция возведения в степень выполняется с помощью последнего, причем терминал не получает в результате протокола никакой информации о том, в какую степень возводится основание).

4. Задача о "рюкзаке"

Сообщение о том, что схема Меркля-Хеллмана (напомним, что она разработана в 1978 году) взломана, в открытой печати появилось в 1984 году [39].

Тогда Меркль публикует схему типа "рюкзак" с нескольким итерациями, но и этот вариант был взломан [40], после чего Меркль заплатил Шамиру и Брикеллю 100$ и 1000$ соответственно, обещанные им тем, кто взломает системы.

В 1984 году Шор и Райвест разрабатывают свой вариант схемы на "рюкзаке", в котором не используется операция модульного умножения. Его доработанная версия опубликована в 1988 году [41]. С использованием алгоритмов приведения целочисленных решеток, Шнорр и Хёрнер в 1995 году нашли подходы к вскрытию и этой системы при некоторых параметрах (но не тех, которые рекомендовали использовать Шор и Райвест) [42].

Перспективы разработки новых алгоритмов

Практически используемые алгоритмы асимметричной криптографии основаны на двух задачах: дискретного логарифмирования и факторизации. Существуют различные мнения о возможности решения этих задач в будущем и о том, как скоро это может произойти. Поэтому для специалистов в области защиты информации постоянно остается актуальной задача разработки альтернативных систем. При этом главными остаются проблемы существования односторонней функции и функции с секретом. Здесь следует выделить следующие направления исследований.

1. Глобальная теоретическая идея построения новых асимметричных криптосистем заключается в попытке порождения функций с секретом с помощью "маскирования" простых задач под сложные (NP-полные). Было предложено много вариантов, но все они оказались нестойкими.

2. Полученные результаты по вскрытию некоторых вариантов криптосхемы на основе задачи о "рюкзаке" сформировали в среде криптографов-практиков скептическое отношение ко всем подобным схемам. В то же время, формально схема Шора-Райвеста не взломана по сей день.

Ряд криптографов-теоретиков считают задачу о "рюкзаке" одной из самых перспективных для построения алгоритмов асимметричной криптографии, поскольку "сложность" заложена в самой ее природе. Кроме того, в случае успехатакой схеме, по-видимому, не будет равных по эффективности (скорости работы).

3. Схема открытого распределения ключей с использованием некоммутативных групп была предложена лабораторией МГУ по математическим проблемам криптографии в 1993 году, что явилось принципиально новым подходом к этой задаче. Однако до сегодняшнего дня практически реализуемых схем, основанных на этих идеях, не предложено.

4. После того, как Сидельников и Шестаков, используя быстрые алгоритмы декодирования, показали, что одна из схем типа МакЭлиса (схема Нидеррайтера) - нестойкая, был предложен ряд вариантов схемы на основе теоретико-кодовых конструкций. Практического применения не нашла ни одна из них либо в силу своей громоздкости, либо в силу того, что ее стойкость вызывает большие сомнения у специалистов.

5. Реализация протоколов асимметричной криптографии (в первую очередь, схем электронной цифровой подписи) с использованием традиционных криптографических схем. Это направление, на наш взгляд, не заслуженно находится в тени. Теоретическая возможность построения таких систем показана Лампортом, Наором и Юнгом. Известна также интересная статья Березина и Дорошкевича [43], где приведены схемы ЭЦП, основанные на симметричных алгоритмах. Кроме того, корпорация IBM в некоторых из разработанных ею банковских систем реализует схемы ЭЦП на основе алгоритма DES с использованием защищенных модулей.

6. С начала 90-х годов широко обсуждается возможность реализации протоколов асимметричной криптографии на основе квантово-механических эффектов [44], [45].

Перспективы практического применения асимметричных алгоритмов

Юридические вопросы использования асимметричных алгоритмов в системах

Вопросы патентной чистоты

Большинство алгоритмов асимметричной криптографии защищено патентами. При рассмотрении этого вопроса следует иметь в виду, что в соответствии с законодательством США патенты в этой стране выдаются сроком на 17 лет без права их возобновления. Кроме того, патентодержатель, возбудивший дело о защите своих прав на данный патент и не сумевший выиграть дело, автоматически теряет все права по данному патенту.

Схема Меркля-Хеллмана ("рюкзак"):

страна № патента когда запатентован

США 4218582 19 августа 1984 года

(истек 19 августа 1997)

Голландия 7810063 10 апреля 1979

Великобритания 2006580 2 мая 1979

2006580 18 августа 1982

Германия 2843583 10 мая 1979

2843583 3 июня 1982

2857905 15 июля 1982

Швеция 7810478 14 мая 1979

Франция 2405532 8 июня 1979

Канада 1128159 20 июня 1982

Италия 1099780 28 сентября 1985

Швейцария 63416114 14 января 1983

Схема RSA запатентована только в США: патент № 4,405,829 от 20 сентября 1983 года, срок действия истекает 20 сентября 2000 года. Запатентованы также некоторые модификации данной схемы: например, схема Полига-Хеллмана имеет патент США № 4,424,414 от 8 января 1984 года (эта модификация запатентована также и в Канаде).

Схема Эль-Гамаля не запатентована, однако некоторые организации считают, что патент на схему Диффи-Хеллмана покрывает и все модификации схемы Эль-Гамаля.

Схема Диффи-Хеллмана (держатели патента - Диффи, Хеллман, Меркль): патент США № 4,200,770 от 29 апреля 1980 года (истек 29 апреля 1997 года); патент Канады № 1,121,480 от 6 апреля 1982 года.

Схема Шнорра: патент США № 4,995,082 от 19 февраля 1991 года (истекает 19 февраля 2008 года). Кроме США, этот алгоритм запатентован также в ряде других стран.

Схема DSA (стандарт США на ЭЦП): формальный держатель патента - Дэвид Кравитц (бывший сотрудник АНБ, см.[46]): патент США № 5,231,668 от 27 июля 1993 года. Однако, права на этот алгоритм оспаривают Диффи, Хеллман, Меркль и Шнорр.

Схема Фиата-Шамира: патент США № 4,748,668 от 31 мая 1988 года.

Держателем пяти из выше приведенных патентов является группа Public Key Partners, специально созданная компаниями RSA Data Security Inc. (65% акций) и Caro-Kahn Inc. (35% акций):

№ патента Когда выдан Авторы Что запатентовано

4,200,770 29.03.80 Hellman, Diffie, Merkle открытое распределение ключей Диффи-Хеллмана

4,218,582 19.08.80 Hellman, Merkle "рюкзак" Меркля-Хеллмана

4,405,829 20.09.83 Rivest,Shamir, Adleman схема RSA

4,424,414 03.03.84 Hellman, Pohlig схема Полига-Хеллмана

4,995,082 19.02.91 Schnorr подпись Шнорра

Экспортно-импортные ограничения

Правительства ряда стран относят криптографию к военным технологиям. Контролем за экспортом криптографических средств в США занимаются два правительственных ведомства: Bureau of Export Administration (BXA) in the Department of Commerce, руководствующееся в своей деятельности серией законодательных актов под общим названием Export Administration Regulations (EAR) и Office of Defense Trade Controls (DTC) in the State Department, руководящими документами для которого является серия законодательных актов под общим названием International Traffic in Arms Regulations (ITAR). Распространение криптографических средств подпадает также под ограничения CoCom (Coordinating Committee for Multilateral Export Controls).

Ограничения касаются схем "стойкой" (strong) криптографии. Для систем с открытым ключом к таковым относят схемы с длиной ключа более 512 бит (для сравнения - для симметричных криптоалгоритмов нижняя граница длины ключа исчисляется 40 битами). Однако, при рассмотрении вопроса о выдаче разрешения на экспорт рассматривается все-таки не сам криптографический алгоритм, а то приложение, в рамках которого он работает. Так, обычно дают разрешение на экспорт стойких криптографических средств, используемых в

· финансовых приложениях;

· приложениях, предназначенных только для выполнения процедуры расшифрования;

· приложениях, работающих с данными, представленными в аналоговой форме;

· системах персонализации интеллектуальных карт;

· системах контроля доступа;

· системах аутентификации;

· программном обеспечении, выполняющем защиту от вирусов.

Возможно, в связи с программой "депозита ключей", часть законодательных актов США в этой области будет в ближайшее время пересмотрено.

Проблема перехода на юридически значимые электронные документы

В связи с разработкой алгоритмов электронной цифровой подписи встает проблема перехода на юридически значимые электронные документы. Эта задача связана с большими организационно техническими и правовыми проблемами. Однако преимущества такого подхода получают все большее признание в мире. Так, в августе 1997 года в Италии вступил в силу "Закон Бассанини" № 59/97 от 15.03.97, обязывающий все государственные органы к 31.12.98 быть готовыми для работы с электронными документами. Аналогичный законопроект внесен в США конгрессменами А. Ишу и Б. Тозин.

Комиссия ООН по международному торговому законодательству инициировала создание модели закона о безопасной электронной торговле, включая закон об электронной цифровой подписи.

Применение асимметричных алгоритмов за рубежом

Зарубежные и международные стандарты на алгоритмы асимметричной криптографии

1. В США вопросами стандартизации криптоалгоритмов занимается Национальный институт стандартов и технологии (NIST - National Institute of Standards and Technology) - одно из подразделений U.S. Department of Commerce. До 1988 года NIST назывался National Bureau of Standards. В соответствии с законом от 1987 года Computer Security Act (Public Law 100-235) NIST обязан координировать свою деятельность по вопросам защиты информации с АНБ США. К асимметричным алгоритмам, стандартизированным NIST, относится американский стандарт на цифровую подпись DSA.

2. Международная организация по стандартам ISO в середине 80-х годов приняла решение, во-первых, заниматься не стандартизацией алгоритмов, а только их регистрацией и, во-вторых, принимать к рассмотрению только алгоритмы шифрования. В настоящее время из алгоритмов асимметричной криптографии в ISO зарегистрирована только схема LUC (некоторое обобщение схемы RSA, где вместо экспоненты применены подстановочные полиномы). Кроме алгоритмов ISO зарегистрировала ряд используемых в сетях протоколов (X.509 - протокол вычисления сертификата и др.)

3. Компания RSA Data Security, Inc. предпринимает активные попытки введения де-факто промышленных стандартов на собственные криптографические алгоритмы - так называемых Public-Key Cryptography Standards (PKCS), описывающих интерфейсы, форматы представления данных и алгоритмы (всего 12 стандартов, принятых с 1993 по 1995 годы). Порядок принятия и пересмотра стандартов PKCS отступает от принятых норм рассмотрения документов такого рода. PKCS по интерфейсу совместимы с X.509 частично.

4. Европейское Сообщество (ЕС) организовало собственную программу Research and Development in Advanced Communication Technologies (RACE). В нее вошли 6 основных Европейских центров по криптографии: Center for Mathematics and Computer Science (Amsterdam), Siemens AG, Philips Crypto BV, Royal PTT Nederland NV (PTT Research), Katholieke Universiteit Leuven, Aarhus Universitet. В июне 1992 приняты стандарты RACE Integrity Primitives Evaluation (RIPE) и Integrity Primitives, опирающиеся на схему RSA.

Применения в сети Internet

1. Для алгоритмов шифрования, аутентификации, контроля целостности сообщений и управления ключами в сети Internet приняты стандарты Internet Privacy-Enhanced Mail standards (PEM). Эти протоколы разработаны в рамках групп Internet Resources Task Force (IRTF) и Privacy and Security Research Group (PSRG), затем переданы Internet Engineering Task Force (IETF) PEM Working Group и, наконец, приняты Internet Architecture Board (IAB). Протоколы опубликованы в серии Request for Comment (RFC). PEM поддерживают протокол X.509 и алгоритм RSA (для ключей длиной до 1024 бит). Существует также военный аналог PEM, разработанный АНБ США в конце 80-х годов (Message Security Protocol - MSP).

2. Созданная в марте 1996 года фирма Pretty Good Privacy, Inc. для распространения коммерческих версий, разработанного Филиппом Циммерманом программного продукта PGP, предпринимает активные попытки по введению де-факто в качестве стандарта в Internet своего алгоритма, являющегося, по сути, алгоритмом RSA с длиной ключа - 2047 бит). Сегодня сложно предсказывать дальнейшее развитие ситуации, поскольку PGP, Inc. вынуждена обсуждать проекты внедрения в свои алгоритмы процедур депонирования ключей, что неизбежно подрывает доверие к системе в целом со стороны пользователей.

Коммерческие области применения

Алгоритм RSA, лицензированный группой Public Key Partners, используется многими крупными компаниями: IBM, Microsoft, Lotus, Apple, Novell, Digital, National Semiconductor, AT&T, Sun. Лицензию для внутрикорпоративного использования схемы RSA имеют также Boeing, Shell Oil, DuPont, Raytheon, Citicorp, TRW Corporation, причем последняя компания приобрела лицензию только после судебного разбирательства в 1992 году.

Государственные области применения

Алгоритмы асимметричной криптографии (в частности, схема открытого распределения ключей) реализованы в телефонной аппаратуре серии STU (Secure Telephone Unit): STU-II, STU-III.

В последние несколько лет в США ведется активная политическая борьба вокруг попыток принудительного внедрения в сети связи Clipper Chip (также называемого MYK-78T). Основные проблемы здесь связаны с процедурой депонирования ключей. Нам же хотелось лишь упомянуть, что Clipper Chip позволяет выполнять и некоторые протоколы асимметричной криптографии.

Применение асимметричных алгоритмов в России

ГОСТ 34.10-94

Потребности практики подтолкнули Россию к разработке и опубликованию собственного стандарта на ЭЦП.

Перспективные отечественные разработки

Из отечественных коммерческих средств защиты информации, реализующих алгоритмы асимметричной криптографии, наиболее известна на рынке "Верба-О" московского отделения Пензенского научно-исследовательского электротехнического института [47]. На свою роль на этом рынке претендуют и некоторые другие коммерческие фирмы, например, ЛАН-Крипто. Однако, как правило, у этих фирм не отрегулированы юридические вопросы их деятельности, а криптографические качества их продуктов далеко не бесспорны.

Симметричная или асимметричная криптография?

Однозначного ответа на вопрос о том, какие алгоритмы - симметричные или асимметричные - предпочтительнее, на сегодня нет.

Обычно к достоинствам асимметричной криптографии относят отсутствие необходимости в предварительном доверенном обмене ключевыми элементами при организации секретного обмена сообщениями. Однако, возникает потребность в обеспечении аутентичности открытых ключей, что порой превращается в весьма нетривиальную задачу. То же самое относится и к протоколам цифровой подписи.

Кроме того, существующие асимметричные алгоритмы заметно проигрывают по скорости симметричным криптосистемам. Целесообразность применения криптосистем того или иного типа (или их комбинации), конечно, определяется теми условиями, в которых их предполагается использовать, поскольку существуют приложения, где асимметричная криптография заведомо хуже симметричной (например, при использовании криптографического алгоритма только для защиты информации на компьютере и отсутствии обмена сообщениями).

Несмотря на острую потребность современных информационно-телекоммуникационных систем в протоколах асимметричной криптографии на сегодняшний день реализуются и активно используются только системы на основе дискретного логарифма и факторизации, над которыми продолжает висеть "дамоклов меч" их возможной полной компрометации.

ЛИТЕРАТУРА

1. Diffie W., Hellman M. E. "Multi-user Cryptographic Techniques", Proceedings of AFIPS National Computer Conference, 1976, pp.109-112.

2. Diffie W., Hellman M. E. "New Directions in Cryptography", IEEE Transactions on Information Theory, v.IT-22, n.6, November 1976, pp. 644-654.

3. Merkle R. C. "Secure Communication Over Insecure Channels", Communications of the ACM, v.21, n.4, 1978, pp.294-299.

4. Simmons G. I. "Cryptology", Encyclopedia Britannica, 16th edition, 1986, pp.913-924B.

5. Анохин М. А., Варновский Н. П., Сидельников В. М., Ященко В. В. "Криптография в банковском деле", МИФИ, 1997.

6. Goldwasser S., Micali S., Rackoff C. "The Knowledge Complexity of Interactive Proof Systems", Proceedings of the 17th ACM Symposium on Theory of Computing (STOC), 1985, pp.291-304.

7. Goldwasser S., Micali S., Rackoff C. "The Knowledge Complexity of Interactive Proof Systems", SIAM Journal on Computing, v.18, n.1, February 1989, pp.186-208.

8. Дориченко С. А., Ященко В. В. 25 этюдов о шифрах. - М.: "Теис", 1994.

9. Koblitz N. "Elliptic Curve Cryptosystems", Mathematics of Computation, 48, 1987, pp.203-209.

10. Rivest R. L., Shamir A., Adleman L. M. "A Method for Obtaining Digital Signature and Public-Key Cryptosystems", Communications of the ACM, 21(2), February 1978, pp.120-126.

11. Feige U., Fiat A., Shamir A. "Zero-Knowledge Proofs of Identity", Journal of Cryptography, 1, 1988, pp.66-94.

12. ElGamal T. "A Public-Key Cryptosystem and a Signature Scheme Based on Discrete Logarithms", IEEE Transactions on Information Theory, IT-31, 1985, pp.469-472.

13. Merkle R. C., Hellman M. E. "Hiding Information and Signatures in Trapdoor Knapsacks", IEEE Transactions on Information Theory, IT-24, 1978, pp.525-530.

14. McEliece, "A Public-Key Cryptosystem Based on Algebraic Coding Theory", JPL DSN Progress Report 42-44, 1978, pp.42-44.

15. Maurer U. M. "Towards the Equivalence of Breaking the Diffie-Hellman Protocol and Computing Discrete Logarithms", Proc. CRYPTO'89, Lecture Notes in Computer Science, v.839, pp.271-281.

16. den Boer B. "Diffie-Hellman is as Strong as Discrete log for Certain Primes", Proc. CRYPTO'88, Lecture Notes in Computer Science, v.403, 1989, pp.530-539.

17. Maurer U. M., Wolf S. "Diffie-Hellman Oracles", Advances in Cryptology - CRYPTO'96, Lecture Notes in Computer Science, v.1109, pp.268-282.

18. Pollard J. M. "Monte Carlo Methods for Index Computation (mod p)", Math. Comput. vol. 32, no.143, 1978.

19. Coppersmith D., Odlyzko A., Schroeppel R. "Discrete Logarithms in GF(p)", Algorithmica, v.1, 1986.

20. Gordon D. M. "Discrete Logarithms in GF(p) Using Number Field Sieve", SIAM, J.Disc. Math., v.6, n.1, 1993.

21. Weber D., "An Implementation of the General Field Sieve to Compute Discrete Logarithms mod p", Lect. Notes in Comput.Sci., n.921, 1995.

22. Нестеренко Ю. В. "Алгоритмические проблемы теории чисел", Математическое просвещение, третья серия, вып. 2, 1997.

23. Сидельников В. М. "Частные Ферма и логарифмирование в конечном простом поле", Международные научные чтения по аналитической теории чисел и приложениям, МГУ им. М. В. Ломоносова, 1997.

24. Pollard J. M. "Theorems on Factorization and Primality Testing", Proc. Cambridge Philos. Soc., 76, 1974.

25. Chudnovsky D. V., Chudnovsky G. V. "Sequences of Numbers Generated by Addition in Formal Groups and New Primality and Factorization Tests", Research report RC 11262 (#50739), IBM Thomas J.Watson Res. Center, Yorktown Heights, N.Y., 1985.

26. Pomerance C. "Quadratic Sieve Factoring Algorithm", Lect. Notes in Comput. Sci., n.209, 1985.

27. Lenstra A. K., Lenstra H. W., Manasse M. S., Pollard J. M. "The Number Field Sieve", 22-nd Annual ACM Symp. on Theory of Computing (STOC), 1990.

28. Buhler D. J., Lenstra H. W., Pomerance C. "Factoring Integers with the Number Field Sieve", Lect. Notes in Math, v. 1554, 1993.

29. Atkins D., Graff M., Lenstra A.K., Leyland P.C., The Magic Words are "Squeamish Ossifrage", ASIACRYPT'94.

30. Konyagin S. V., Pomerance C. "On Prime Recognizable in Deterministic Polynomial Time", The Mathematics of Paul Erdos, 1995, Springer-Verlag

31. Gordon D. M. "Designing and Detecting Trapdoors for Discrete log Cryptosystems", CRYPTO'92.

32. Семаев И. А. "О сложности вычисления логарифмов на эллиптических кривых", Вторая международная конференция по теории чисел и ее приложениям, Тула, 1993.

33. L.Adleman, "A Subexponential Algorithm for the Discrete Logarithm with Application to Cryptography", Proc. IEEE 20-th Annual Symposium on Foundations of Computer Science (FOCS), 1979.

34. Frey G., Ruck H.-G. "A Remark Concerning m-Divisibility and Discrete Logarithm in the Divisor Class Group of Curves".

35. Shanks D. "Class Number, a Theory of factorization, and Genera", Proc. Sympos. Pure Math., vol. 20, Amer. Math. Soc., Providence, R.I., 1971.

36. Schoof R. J. "Elliptic Curves over Finite Fields and the Computation of Square Roots mod p", Math. Comp., 44, 1985.

37. Lenstra, jr. H. W. "Elliptic Curves and Number-Theoretic Algorithms", ICM86 (имеется перевод, - М.: Мир, 1986).

38. Christof Paar, Pedro Soria-Rodriguez, "Fast Arithmetic Architectures for Public-Key Algorithms", EUROCRYPT' 97.

39. Shamir A. "A Polynomial Time Algorithm for Breaking the Basis Merkle-Hellman Cryptosystem", IEEE Transactions on Information Theory, v.IT-30(5), September 1984, pp. 699-704.

40. Brickell E. F. "Breaking Iterated Knapsacks", in Advances in Cryptology - CRYPTO'84, Springer-Verlag, 1985, pp.342-358.

41. Chor B., Rivest R. L., "A Knapsack-Type Public-Key Cryptosystem Based on Arithmetic in Finite Fields", IEEE Transactions on Information Theory, v.IT-34(5), 1988, pp. 901-909.

42. Schnorr C. P., Horner H. H. "Attacking the Chor-Rivest Cryptosystem by Improved Lattice Reduction", in Advances in Cryptology - EUROCRYPT'95, Springer-Verlag, 1995, pp.1-12.

43. Березин Б. В., Дорошкевич П. В., "Цифровая подпись на основе традиционной криптографии", "Защита информации". - Москва, 1992, №2, с.148-167.

44. Bennett C.H., Bessette F., Brassard G., Savail L., Smolin J., "Experimental Quantum Cryptography", Journal of Cryptology, 5(1), 1992, pp.3-28).

45. Беннет Чарльз Г., Брассар Жиль и др. "Квантовая криптография", В мире науки (Scientific American), № 11-12, 1992, с. 130-139.

46. Schneier Bruce, "Applied Cryptography, Second Edition" (Protocols, Algorithms and Source Code in C), John Wiley & Sons, Inc., 1996.

47. Скородумов Б. И. "Программно-аппаратные комплексы защиты от несанкционированного доступа к информации", Центральный Банк Российской Федерации, Государственный комитет Российской Федерации по высшему образованию, Московский государственный инженерно-физический институт (технический университет), Москва, 1996.

Похожие работы

... , что делает использование нейропроцессоров нерентабельным. Однако аналогичная проблема раньше стояла и перед обычными компьютерами, поэтому следует ожидать, что нейровычислители станут доступнее. 3. Квантовые компьютеры Квантовый компьютер - вычислительное устройство, которое путём выполнения квантовых алгоритмов существенно использует при работе квантовомеханические эффекты, такие как ...

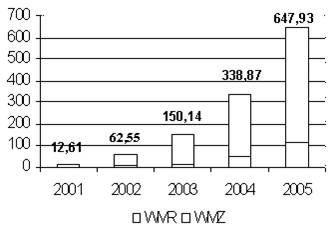

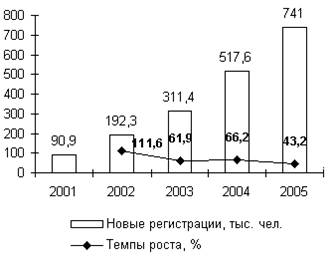

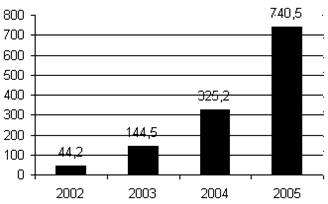

... подчеркнули, что данные довольно условны, поскольку бизнес-модели электронной платежной системы различны и их нельзя сравнивать напрямую. По мнению CNews Analytics, такую положительную динамику развития электронных платежных систем в России обеспечивают ряд факторов: · Во-первых, это рост доходов населения и увеличение числа пользователей сотовой связи. Действительно, оплата услуг мобильной ...

... «электронные деньги», раскрыть сущность и содержание электронных денег через изучение их природы и функций. Анализ состояния рынка электронных денег в Российской Федерации и на западе, и определение основных тенденций развития рынка цифровой наличности. Изучив рынок электронных денег, мы можем сделать несколько основных выводов: Обращение электронных денег вызывает появление рисков на макро- ...

... 6.0. – Microsoft Press, 1998. – 260 c. ISBN 1-57231-961-5 ТУЛЬСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ На правах рукописи Карпов Андрей Николаевич ЗАЩИТА ИНФОРМАЦИИ В СИСТЕМАХ ДИСТАНЦИОННОГО ОБУЧЕНИЯ С МОНОПОЛЬНЫМ ДОСТУПОМ Направление 553000 - Системный анализ и управление Программная подготовка 553005 – Системный анализ данных и моделей принятия решений АВТОРЕФЕРАТ диссертации на соискание степени ...

0 комментариев