Навигация

Практически во всех странах законодательно установлена ответственность за нарушение порядка обработки и использования персональных данных

1. Практически во всех странах законодательно установлена ответственность за нарушение порядка обработки и использования персональных данных.

2. Информационные (компьютерные) преступления расцениваются как представляющие особую опасность для граждан, государства и общества в целом; характеризуются значительно более жесткими мерами наказания, чем аналогичные преступления, совершенные без использования компьютерной техники.

3. Квалифицируются как преступления также действия, создающие только предпосылки к нанесению ущерба, например попытка проникновения в систему, внедрение программы-вируса и т.д.

Российское законодательство по защите информационных технологий предусматривает ответственность за совершение преступлений и правонарушений при работе с информацией, выраженной документально (бланк и пр.). Достаточно детально разработан вопрос установления ответственности за разглашение сведений, составляющих государственную и военную тайну.

Существующее законодательство позволяет классифицировать и установить ответственность за различные формы преступлений и правонарушений, связанных с информацией, представленной в виде сведений или документов. К ним относятся:

• особо опасные государственные преступления (измена Родине, шпионаж, диверсия, разглашение государственной тайны, утрата документов, содержащих государственную или служебную тайну);

• корыстные преступления (хищение, грабеж, разбой, присвоение, подлог, подделка);

• преступления, совершенные по неосторожности или халатности (уничтожение, повреждение, утеря);

• хозяйственные преступления (выпуск недоброкачественной продукции).

Всего в УК РФ в настоящее время содержится 22 нормы, предусматривающие ответственность за перечисленные преступления. Рядом статей АК РФ также устанавливается административная ответственность за правонарушения, не представляющие собой большой общественной опасности.

Очевидно, что правоохранительное законодательство в области информационной безопасности должно максимально базироваться на существующих нормах уголовного и административного права. Однако в законодательстве до настоящего времени не нашли отражения две обширные темы, непосредственно связанные с обработкой информации и обеспечением прав личности.

Во-первых, не установлена ответственность за нарушение прав личности путем незаконного сбора персональных данных, их обработки, разглашения и отказа источнику в доступе к ним.

Во-вторых, отсутствуют разделы, устанавливающие ответственность субъектов отношений, возникающих на основе использования новых информационных технологий.

В то же время обработка информации с использованием новых информационных технологий имеет ряд существенных особенностей. К ним относятся:

• существование информации и программ в виде нематериальной «электронной копии»;

• возможность неограниченного, скрытого и бесследного доступа посторонних лиц к «электронной копии» информации и программ с целью их хищения (копирования), модификации или уничтожения;

• возможность введения в ЭВМ не оговоренных технологией программных средств, в том числе и вирусного характера, что само по себе представляет серьезную угрозу.

Как утверждают специалисты, для решения задачи установления ответственности за злоупотребления с использованием компьютерной техники целесообразно:

1. Распространить на информацию и программы для ЭВМ, представленные в форме «Электронной копии», свойства объекта имущественного права, т.е. признать их объектом права собственности и товарным продуктом.

2. Установить правовой режим информации, предусматривающий ее обязательное документирование (как механизм признания информации объектом права собственности).

3. Признать противоправными умышленные деяния, подпадающие под категории «нарушение норм защиты», «хищение» (копирование),»несанкционированный доступ» и «разработка», а также - распространение компьютерных вирусов» вне зависимости от последствий, к которым они привели.

4. Установить ответственность администрации за непринятие мер безопасности, приведшее к совершению компьютерных преступлений.

Анализ субъектов информационных отношений показывает, что среди них выделяются следующие категории лиц:

• владельцы информационных систем;

• персонал информационных систем;

• собственники информации;

• источники информации;

• пользователи;

• посторонние лица.

В среде традиционной обработки информации все указанные категории можно разделить на две группы: лица, которым разрешен доступ к информации, и лица, которым такой доступ не разрешен. Правонарушения и преступления могут быть совершены:

• по неосторожности (по некомпетентности);

• по халатности;

• умышленно.

При классификации правонарушений и преступлений следует руководствоваться также: их высокой общественной опасностью, что требует классифицировать даже те действия, которые не нанесли ущерба, но создали предпосылки для его нанесения нарушение технологии обработки, нарушение норм защищенности, непринятие должных мер по организации защиты); степенью ущерба. При этом ущерб от совершенного преступления может выражаться в форме:

• упущенной выгоды;

• прямых финансовых потерь;

• морального ущерба.

Иногда задача оценки информации в стоимостном выражении крайне проблематична и часто напрямую не может быть решена, например при возникновении угроз информационным системам, обрабатывающим секретную информацию. В этом случае ответственность устанавливается по аналогии с действующими нормами уголовного права.

Анализ показывает, что в целом можно выделить следующие критерии состава злоупотреблений в сфере обработки информации:

1. Нарушение правил регистрации информационных систем и перечней обрабатываемой информации.

2. Нарушение правил сбора информации, а именно: получение информации без разрешения и сбор ее сверх разрешенного перечня.

3. Хранение персональной информации сверх установленного срока.

4. Ненадлежащее хранение информации.

5. Передача третьим лицам сведений, составляющих коммерческую тайну, или персональных сведений-

6. Несвоевременное информирование населения о событиях, явлениях и фактах, могущих причинить вред их здоровью или нанести материальный ущерб.

7. Превышение пределов компетенции учетной деятельности, допущение неполных учетных записей ифальсификации данных.

8. Предоставление заинтересованным лицам заведомо неточной информации.

9. Нарушение установленного порядка обеспечения безопасности информации.

10. Нарушение правил и технологии безопасной обработки информации.

11. Нарушение норм защищенности информации, установленных Законом.

12. Нарушение правил доступа к информации или к техническим средствам.

13. Нарушение механизма защиты информации и проникновение в систему.

14. Обход средств защиты и проникновение в систему.

15. Хищение информации с использованием:

а) технических средств,

б) доступа к носителям данных.

16. Несанкционированное уничтожение данных в информационных системах.

17. Несанкционированная модификация данных в информационных системах.

18. Искажение (модификация) программного обеспечения.

19. Перехват электромагнитных, акустических или оптических излучений.

20. Перехват информации, передаваемой по пиниям связи путем подключения к ним дистанционного (бесконтактного) съема или любыми другими известными способами.

21. Изготовление и распространение заведомо непригодного ПО.

22. Распространение компьютерных вирусов.

23. Разглашение парольно-ключевой информации.

24. Несанкционированное ознакомление (попытка) с защищаемыми данными.

25. Несанкционированное копирование (хищение).

26. Внесение в программную среду не оговоренных изменений, в том числе и вирусного характера.

Анализ уголовных дел и иной доступной информации показал, что механизм совершения преступления в целом состоит в следующем:

• преступники имели отношение к разработке программного обеспечения и эксплуатации компьютерной техники;

• использовали указанные возможности для несанкционированного дописывания в массивы «операционного дня» необходимой им информации;

• несанкционированный доступ осуществлялся в течение короткого времени (до 1 минуты) под видом законного пользователя с неизвестного терминала, имеющего телекоммуникационную связь с единой сетью ЭВМ;

• для дальнейших операций была заранее разработана и внедрена специальная программа, которая в пользу каких-либо лиц (юридических или физических, реальных и вымышленных) открыла технологические счета, имеющие первоначально нулевой остаток, в РКЦ были дополнительно внедрены для дальнейшей обработки и рассылки по нужным адресам бумажные носители - фальшивые платежные поручения с поддельными печатями РКЦ, якобы прошедшие там обработку;

• для усложнения бухгалтерского контроля под предлогом произошедшего, якобы, сбоя программы не выдавались необходимые документы: контрольные и оборотные ведомости по балансовым счетам, а также ведомость остатков в разрезе кодов валют за день перерасчета (как это реально случилось с одним крупным российским банком);

• получение со счетов наличными осуществлялось в заранее разработанном порядке и без следов.

Возможность осуществления преступных деяний в областях автоматизации производства и бухгалтерского учета заключалась прежде всего в слабой готовности противостоять мошенничеству, неумении осуществить систему разделения доступа, обновления паролей, ключевых слов и т.д.

Наиболее опасными субъектами компьютерных мошенничеств являются так называемые хакеры, крекеры и представители групп, занимающихся промышленным шпионажем. В этой связи, как рекомендуют специалисты по безопасности, особое внимание следует обращать на вновь принимаемых сотрудников-специалистов в области компьютерной техники, программирования и защиты компьютерной информации.

Известны случаи, когда отдельные хакеры в целях личного обогащения пытались устроиться на работу в информационные службы крупных коммерческих структур. Но наибольшую опасность могут представлять такие специалисты в сговоре с руководителями подразделений и служб самой коммерческой структуры или связанных с ней систем, а также с организованными преступными группами; в этих случаях причиняемый ущерб и тяжесть последствий значительно увеличиваются.

Стали использовать компьютеры в преступных целях и сами руководители коммерческих и банковских структур для нанесения финансового ущерба государству. Так, в 1994 г. президент одного из сибирских коммерческих банков дал прямое указание оператору банка о внесении изменений в программное обеспечение системы электронных платежей через РКЦ. В результате банк незаконно получил 510 млн. руб.

Необходимо также учитывать, что по мере освоения компьютерной техники усложняется и механизм ее использования в различных правонарушениях. Увеличивается число преступлений «со взломом». В общем виде используемая компьютерными преступниками методика «взлома» или несанкционированного доступа сводится к двум разновидностям:

• «Взлом изнутри» преступник имеет физический доступ к терминалу, с которого доступна интересующая его информация, и может определенное время работать на нем без постороннего контроля.

• «Взлом извне»: преступник не имеет непосредственного доступа к компьютерной системе, но имеет возможность проникнуть (обычно посредством удаленного доступа через сети) в защищенную систему для внедрения специальных программ, проведения манипуляций с обрабатываемой или хранящейся в системе информацией или осуществления других противозаконных действий.

Анализ подобных деяний свидетельствует, что разовые преступления по проникновению в системы со своих или соседних рабочих мест постепенно перерастают в сетевые компьютерные преступления путем «взлома» защитных систем организаций.

Оценка потерь от компьютерных преступлений, которые несет экономика в развитых странах Запада, составляет гигантские цифры - миллиарды долларов. Стоит напомнить, что Европа не имеет столь высокого уровня уголовных преступлений, как Россия, однако развитие технического прогресса прямо пропорционально бурному росту компьютерных мошенничеств.

Одно из первых криминальных использований компьютерной техники в СССР относится к 1979 г., когда в Вильнюсе было похищено свыше 78 тыс. руб., а в последние годы компьютеры применялись уже не только для хищений и разного рода мошенничеств, но и для изготовления поддельных денежных знаков, различных банковских платежных документов, кредитных, дебитных карт, различного рода карт-систем (для таксофонов, спутникового телевидения, сотовых радиотелефонов и пр.). В РФ отмечены случаи компьютерного хулиганства со значительным ущербом (заражение ЭВМ Игналинской АЭС вирусными программами в 1993 г.).

Наиболее известные случаи из компьютерной криминалистики:

Похожие работы

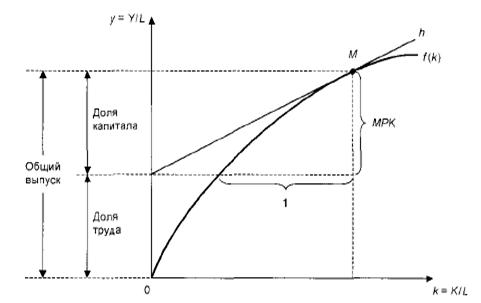

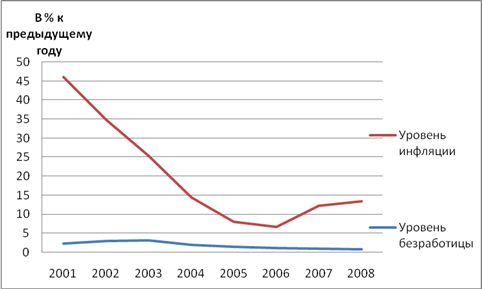

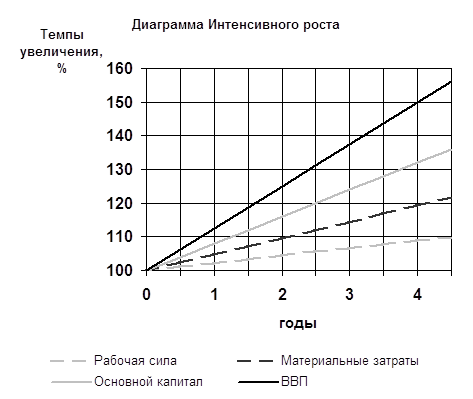

... . В любом случае следует исходить из того, что возможности' экстенсивного развития национальной экономики всегда ограничены (земля, рабочая сила). Только за счет интенсивных факторов могут быть обеспечены устойчивый и долговременный экономический рост, а также его качество (рис.1). Экономический рост Экстенсивный Интенсивный Неизменный технологический способ ...

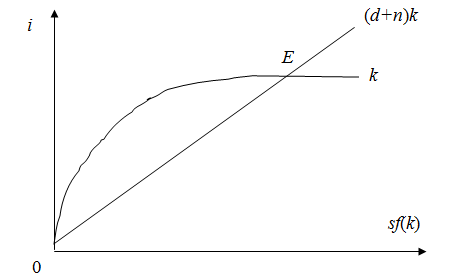

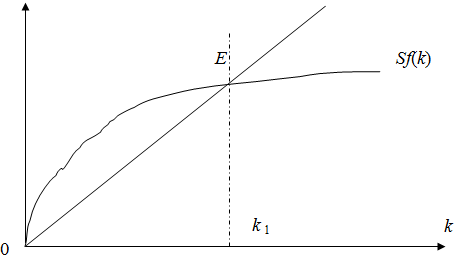

... имеют меньшую капиталовооруженность, то значит – и более низкие доходы. 0 k E sf(k) (d+n)k i График 3 Третьим источником экономического роста после инвестиций и увеличения численности населения является технический прогресс. В неоклассической ...

... о доходах было то, что он решительно подчеркивал эксплуататорскую природу доходов собственников средств производства, противопоставляя трудовые доходы нетрудовым. № 23. Учение Давида Риккардо о земельной ренте. Учение Риккардо о земельной ренте впервые в истории экономической мысли содержит определение ренты как добавочной прибыли на капитал, вложенный в сельское хозяйство. Он характеризует ...

... принципы который были разработаны Дж. М. Кейнсом в “Общей теории занятости...” под непосредственным влиянием мирового экономического кризиса и депрессии 30-х годов, трансформировалась в послевоенный период под воздействием новых исторических условий - формирования и быстрого прогресса мировой социалистической системы, дальнейшего роста капиталистического обобществления производства и углубления ...

0 комментариев