Навигация

Использование динамически изменяющегося пароля

1.3. Использование динамически изменяющегося пароля

Методы проверки подлинности на основе динамически изменяющегося пароля обеспечивают большую безопасность, так как частота смены паролей в них максимальна - пароль для каждого пользователя меняется ежедневно или через несколько дней. При этом каждый следующий па роль по отношению к предыдущему изменяется по правилам, зависящим от используемого метода проверки подлинности.

Существуют следующие методы парольной защиты, основанные на использовании динамически изменяющегося пароля[2]:

- методы модификации схемы простых паролей;

- метод «запрос-ответ»;

- функциональные методы.

Наиболее эффективными из данных методов, как станет понятно далее, являются функциональные методы.

1.3.1. Методы модификации схемы простых паролей.

К методам модификации схемы простых паролей относят случайную выборку символов пароля и одноразовое использование паролей.

При использовании первого метода каждому пользователю выделяется достаточно длинный пароль, причем каждый раз для опознавания используется не весь пароль, а только его некоторая часть. В процессе проверки подлинности система запрашивает у пользователя группу символов по заданным порядковым номерам. Количество символов и их порядковые номера для запроса определяются с помощью датчика псевдослучайных чисел.

При одноразовом использовании паролей каждому пользователю выделяется список паролей. В процессе запроса номер пароля, который необходимо ввести, выбирается последовательно по списку или по схеме случайной выборки.

Недостатком методов модификации схемы простых паролей является необходимость запоминания пользователями длинных паролей или их списков. Запись же паролей на бумагу или в записные книжки приводит к появлению риска потери или хищения носителей информации с записанными на них паролями.

1.3.2. Метод «запрос-ответ»

При использовании метода «запрос-ответ» в ВС заблаговременно создается и особо защищается массив вопросов, включающий в себя как вопросы общего характера, так и персональные вопросы, относящиеся к конкретному пользователю, например, вопросы, касающиеся известных только пользователю случаев из его жизни.

Для подтверждения подлинности пользователя система последовательно задает ему ряд случайно выбранных вопросов, на которые он должен дать ответ. Опознание считается положительным, если пользователь правильно ответил на все вопросы.

Основным требованием к вопросам в данном методе аутентификации является уникальность, подразумевающая, что правильные ответы на вопросы знают только пользователи, для которых эти вопросы предназначены.

1.3.3. Функциональные методы

Среди функциональных методов наиболее распространенными являются метод функционального преобразования пароля, а также метод «рукопожатия».

Метод функционального преобразования основан на использовании некоторой функции F, которая должна удовлетворять следующим требованиям[2]:

- для заданного числа или слова X легко вычислить Y=F(X);

- зная X и Y сложно или невозможно определить функцию Y=F(X).

Необходимым условием выполнения данных требований является наличие в функции F(X) динамически изменяющихся параметров, например, текущих даты, времени, номера дня недели, или возраста пользователя.

Пользователю сообщается:

-исходный пароль - слово или число X, например число 31:

-функция F(X), например, Y=(X mod 100) * D + WJ, где (X mod 100) -операция взятия остатка от целочисленного деления X на 100, D -текущий номер дня недели, a W - текущий номер недели в текущем месяце;

- периодичность смены пароля, например, каждый день, каждые три дня или каждую неделю.

Паролями пользователя для последовательности установленных периодов действия одного пароля будут соответственно X, F(X), F(F(X)), F(F(F(X))) и т.д., т.е. для 1-го периода действия одного пароля паролем пользователя будет F'"1(X). Поэтому для того, чтобы вычислить очередной пароль по истечении периода действия используемого пароля пользователю не нужно помнить начальный (исходный) пароль, важно лишь не забыть функцию парольного преобразования и пароль, используемый до настоящего момента времени.

С целью достижения высокого уровня безопасности функция преобразования пароля, задаваемая для каждого пользователя, должна периодически меняться, например, каждый месяц. При замене функции целесообразно устанавливать и новый исходный пароль.

Согласно методу «рукопожатия» существует функция F, известная только пользователю и ВС. Данная функция должна удовлетворять тем же требованиям, которые определены для функции, используемой в методе функционального преобразования.

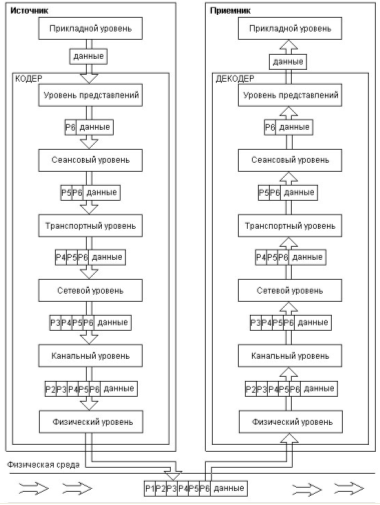

При входе пользователя в ВС системой защиты генерируется случайное число или случайная последовательность символов X и вычисляется функция F(X), заданная для данного пользователя (см. Рис. 1.2). Далее X выводится пользователю, который должен вычислить F(X) и ввести полученное значение в систему. Значения F(X) и F(X) сравниваются системой и если они совпадают, то пользователь получает доступ в ВС.

Рис. 1.2. Схема аутентификации по методу «рукопожатия»

Например, в ВС генерируется и выдается пользователю случайное число, состоящее из семи цифр. Для заблуждения злоумышленника в любое место числа может вставляться десятичная точка. В качестве функции F принимается Y = ()2 - + .

Для высокой безопасности функцию «рукопожатия» целесообразно циклически менять через определенные интервалы времени, например, устанавливать разные функции для четных и нечетных чисел месяца.

Достоинством метода «рукопожатия» является то, что никакой конфиденциальной информации между пользователем и ВС не передается. По этой причине эффективность данного метода особенно велика при его применении а вычислительных сетях для подтверждения подлинности пользователей, пытающихся осуществить доступ к серверам или центральным ЭВМ.

В некоторых случаях может оказаться необходимым пользователю проверить подлинность той ВС, к которой он хочет осуществить доступ. Необходимость во взаимной проверке может понадобиться и когда два пользователя ВС хотят связаться друг с другом по линии связи. Методы простых паролей, а также методы модификации схем простых паролей в этом случае не подходят. Наиболее подходящим здесь является метод «рукопожатия». При его использовании ни один из участников сеанса связи не будет получать никакой секретной информации.

Похожие работы

... на работу компьютера, является вирусом. Существуют следующие основные виды вредоносного ПО: · Троянские кони, программные закладки и сетевые черви; · Вирусы; · Шпионское ПО; · Руткиты; · Прочие вредоносные программы. 2.1 Троянские кони, программные закладки и сетевые черви Троянский конь – это программа, содержащая в себе некоторую разрушающую функцию, которая активизируется при ...

... ; 44 – нарушение правил эксплуатации ЭВМ и их сетей. Существенную роль в реализации несанкционированного доступа к информации играет компьютерная сеть Интернет, являясь чуть ли самым популярным каналом утечки информации. Поэтому на ее примере целесообразно рассмотреть современные угрозы безопасности и методы защиты от них, используемые средства защиты и услуги безопасности. Интернет действительно ...

... информации: в штатном режиме; изменения в штатном режиме работы; нештатный режим (аварийные ситуации). Глава 2. Обоснование способов защиты операционной системы от программных закладок типа троянский конь 2.1 Общие сведения о троянских программах Подсоединение локальных компьютерных сетей организаций к сети Internet приводит к необходимости уделять достаточно серьезное внимание ...

... с применением полиграфических компьютерных технологий? 10. Охарактеризуйте преступные деяния, предусмотренные главой 28 УК РФ «Преступления в сфере компьютерной информации». РАЗДЕЛ 2. БОРЬБА С ПРЕСТУПЛЕНИЯМИ В СФЕРЕ КОМПЬЮТЕРНОЙ ИНФОРМАЦИИ ГЛАВА 5. КОНТРОЛЬ НАД ПРЕСТУПНОСТЬЮВ СФЕРЕ ВЫСОКИХ ТЕХНОЛОГИЙ 5.1 Контроль над компьютерной преступностью в России Меры контроля над ...

0 комментариев