Навигация

1.6 Практическое применение

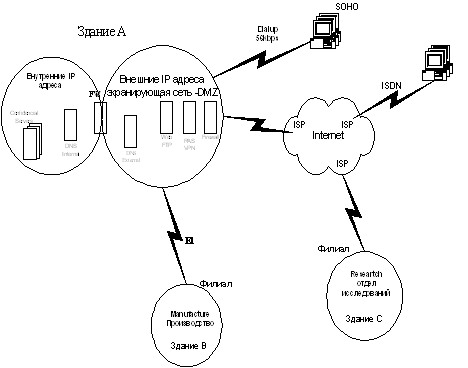

Относительно применения, можно выделить четыре основных варианта построения сети VPN, которые используются во всем мире.

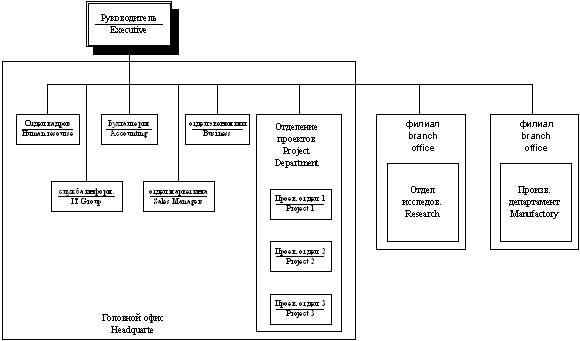

· Вариант «Intrenet VPN», который позволяет объединить в единую защищенную сеть несколько распределенных филиалов одной организации, взаимодействующих по открытым каналам связи. Именно этот вариант получил широкое распространение во всем мире, и именно его в первую очередь реализуют компании-разработчики.

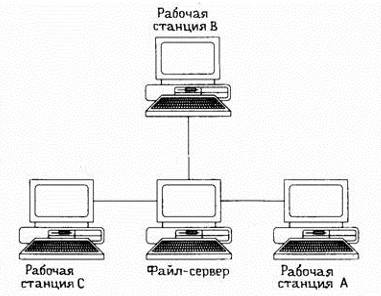

· Вариант «Client/Server VPN», который обеспечивает защиту передаваемых данных между двумя узлами (не сетями) корпоративной сети. Особенность данного варианта в том, что VPN строится между узлами, находящимися, как правило, в одном сегменте сети, например между рабочей станцией и сервером. Такая необходимость очень часто возникает в тех случаях, когда необходимо создать в одной физической, несколько логических сетей. Например, когда требуется разделить трафик между финансовым департаментом и отделом кадров, которые обращаются к серверам, находящимся в одном физическом сегменте. Этот вариант похож на технологию VLAN, которая действует на уровне выше канального.

· Вариант «Extranet VPN» предназначен для тех сетей, куда подключаются так называемые пользователи со стороны, уровень доверия к которым намного ниже, чем к своим сотрудникам.

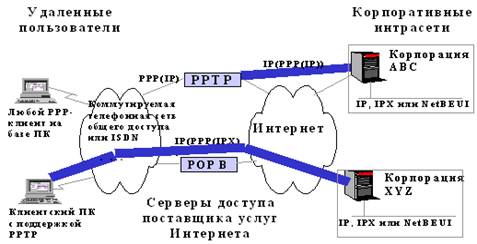

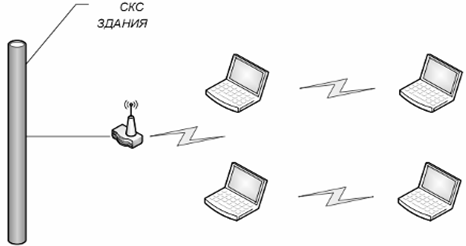

· Вариант «Remote Access VPN», позволяющий реализовать защищенное взаимодействие между сегментом корпоративной сети (центральным офисом или филиалом) и одиночным пользователем, который подключается к корпоративным ресурсам из дома (домашний пользователь) или через notebook (мобильный пользователь). Данный вариант отличается тем, что удаленный пользователь, как правило, не имеет «статического» адреса и подключается к защищаемому ресурсу не через выделенное устройство VPN, а напрямую с собственного компьютера, где и устанавливается программное обеспечение, реализующее функции VPN. Этим вариантом мы и воспользуемся.

1.7 Безопасность

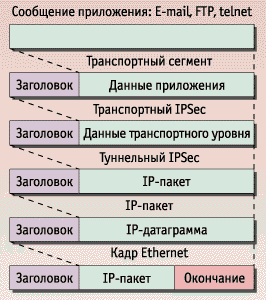

Естественно, никакая компания не хотела бы открыто передавать в Интернет финансовую или другую конфиденциальную информацию. Каналы VPN защищены мощными алгоритмами шифрования, заложенными в стандарты протокола безопасности IРsec. IPSec (Internet Protocol Security - стандарт, выбранный международным сообществом, группой IETF - Internet Engineering Task Force) создает основы безопасности для Интернет-протокола (IP), незащищенность которого долгое время являлась притчей во языцех. Протокол Ipsec обеспечивает защиту на сетевом уровне и требует поддержки стандарта Ipsec только от общающихся между собой устройств по обе стороны соединения. Все остальные устройства, расположенные между ними, просто обеспечивают трафик IP-пакетов.

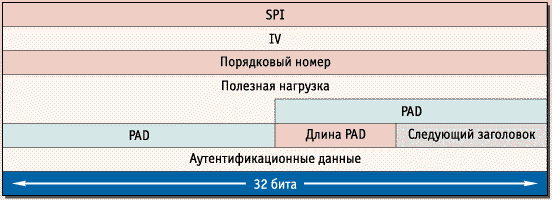

Способ взаимодействия лиц, использующих технологию Ipsec, принято определять термином "защищенная ассоциация" - Security Association (SA). Защищенная ассоциация функционирует на основе соглашения, заключенного сторонами, которые пользуются средствами Ipsec для защиты передаваемой друг другу информации. Это соглашение регулирует несколько параметров: IP-адреса отправителя и получателя, криптографический алгоритм, порядок обмена ключами, размеры ключей, срок службы ключей, алгоритм аутентификации.

Другие стандарты включают протокол PPTP (Point to Point Tunneling Protocol), развиваемый Microsoft, L2F (Layer 2 Forwarding), развиваемый Cisco, - оба для удаленного доступа. Microsoft и Cisco работают совместно с IETF, чтобы соединить эти протоколы в единый стандарт L2P2 (Layer 2 Tunneling Protocol) с целью использования IPSec для туннельной аутентификации, защиты частной собственности и проверки целостности.

Проблема состоит в том, чтобы обеспечить приемлемое быстродействие сети при обмене шифрованной информацией. Алгоритмы кодирования требуют значительных вычислительных ресурсов процессора, иногда в 100 раз больших, чем при обычной IP-маршрутизации. Чтобы добиться необходимой производительности, надо позаботиться об адекватном повышении быстродействия, как серверов, так и клиентских ПК. Кроме того, есть специальные шлюзы с особыми схемами, которые заметно ускоряют шифрование.

IT-менеджер может выбирать конфигурацию виртуальной частной сети в зависимости от конкретных потребностей. Например, работающему на дому сотруднику может быть предоставлен ограниченный доступ к сети, а менеджеру удаленного офиса или руководителю компании - широкие права доступа. Один проект может ограничиваться лишь минимальным (56-разрядным) шифрованием при работе через виртуальную сеть, а финансовая и плановая информация компании требует более мощных средств шифрования - 168-разрядных.

1.8 Защита от внешних и внутренних атак

К сожалению, приходится отметить, что средства построения VPN не являются полноценными средствами обнаружения и блокирования атак. Они могут предотвратить ряд несанкционированных действий, но далеко не все возможности, которые могут использовать хакеры для проникновения в корпоративную сеть. Они не могут обнаружить вирусы и атаки типа "отказ в обслуживании" (это делают антивирусные системы и средства обнаружения атак), они не могут фильтровать данные по различным признакам (это делают межсетевые экраны) и т.д. На это мне можно возразить, что эти опасности не страшны, так как VPN не примет незашифрованный трафик и отвергнет его. Однако на практике это не так. Во-первых, в большинстве случае средство построения VPN используется для защиты лишь части трафика, например, направленного в удаленный филиал. Остальной трафик (например, к публичным Web-серверам) проходит через VPN-устройство без обработки. А во-вторых, перед лицом статистики склоняют головы даже самые отъявленные скептики. А статистика утверждает, что до 80% всех инцидентов, связанных с информационной безопасностью, происходит по вине авторизованных пользователей, имеющих санкционированный доступ в корпоративную сеть. Из чего следует вывод, что атака или вирус будут зашифрованы наравне с безобидным трафиком.

Похожие работы

... , ключи длиной 40 бит при определенных условиях не выдерживают атак с применением "грубой" силы. 2.6 Повышение стойкости шифрования по протоколу MPPE Шифрование информации создает еще один уровень защиты виртуальных частных сетей, созданных на базе протокола PPTP, который необходим на случай перехвата пакетов ВЧС. Правда, такая возможность носит скорее теоретический характер и весьма ...

... SSL/TLS на первом этапе для осуществления доступа к необходимым услугам с последующим внедрением IPSec. 3. Методы реализации VPN сетей Виртуальная частная сеть базируется на трех методах реализации: · Туннелирование; · Шифрование; · Аутентификация. 3.1 Туннелирование Туннелирование обеспечивает передачу данных между двумя точками – окончаниями ...

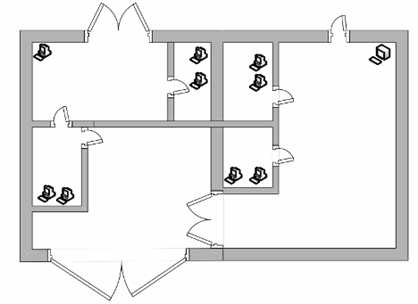

... рабочих станции ЛВС главном офисе Технология Wi-Fi позволяет развернуть сеть без прокладки кабеля, что может уменьшить стоимость развёртывания, что для малого бизнеса немаловажно, или расширения сети. Технология Wi-Fi очень удобна, так как вы не привязаны к проводной компьютерной сети. Вы можете работать за своим столом или переходить в другие кабинеты, оставаясь в зоне действия сети. Во втором ...

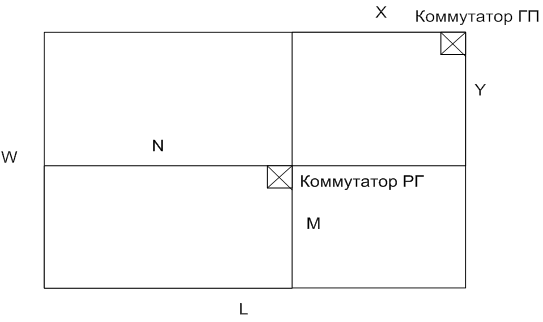

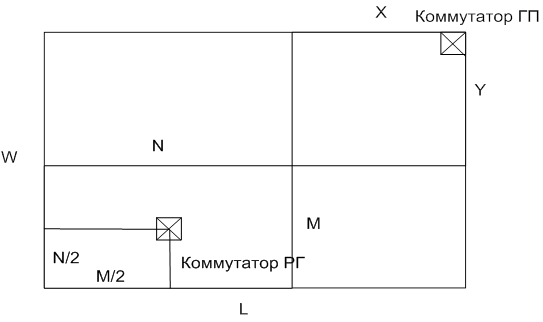

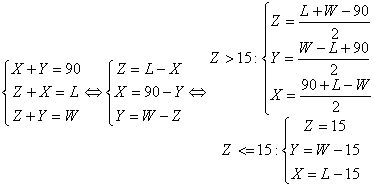

... Остальные адреса внутреннего диапазона выделяются зданиям B и C. Свободные диапазоны адресов будут распределяться по мере возникновения необходимости. В частности, для сотрудников, использующих беспроводной доступ к корпоративной сети, будут выделены адреса из этого диапазона, что позволит соответствующим образом настроить сетевой фильтр и понизить риски при работе в беспроводных сетях. Размер ...

0 комментариев