Навигация

Проверка PIN, введенного покупателем, должна производиться системой банка покупателя. При пересылке по каналам связи PIN должны быть зашифрованы

1. Проверка PIN, введенного покупателем, должна производиться системой банка покупателя. При пересылке по каналам связи PIN должны быть зашифрованы.

2. Сообщения, содержащие запрос на перевод денег (или подтверждение о переводе), должны проверяться на подлинность для защиты от внесения изменений и замены при прохождении по линиям связи к обрабатывающим процессорам.

Самым уязвимым местом системы POS являются ее терминалы. Все построение системы охраны исходит из предположения абсолютно надежной физической защиты банкомата. Для терминалов POS это не так. Изначально предполагается, что терминал системы POS незащищен от внешнего воздействия.

В связи с этим предположением возникают новые типы угроз для терминала. Они связаны с раскрытием секретного ключа, который находится в терминале POS и служит для шифрования информации, передаваемой терминалом в банк продавца. Угроза вскрытия ключа терминала весьма реальна, так как они устанавливаются в таких неохраняемых местах как магазины, автозаправочные станции и пр. Эти угрозы получили следующие названия: [2, с.391]

1. «Обратное трассирование». Сущность этой угрозы заключается в том, что если злоумышленник получит ключ шифрования, то он будет пытаться восстановить значения PIN, использованные в предыдущих транзакциях.

2. «Прямое трассирование». Сущность этой угрозы заключается в том, что если злоумышленник получит ключ шифрования, то он будет пытаться восстановить значения PIN, используемые в транзакциях, которые произойдут после того, как он получит ключ.

Для защиты от этих угроз были предложены три метода: метод ключа транзакции, метод выведенного (полученного) ключа и метод открытых ключей. Сущность первых двух заключается в том, что они предусматривают изменение ключа шифрования передаваемых данных для каждой транзакции.

Метод ключа транзакции был впервые предложен в 1983 году. Информация, передаваемая между каждым терминалом и каждым эмитентом карточек, должна быть зашифрована на уникальном ключе, который, в свою очередь, должен изменяться от транзакции к транзакции. Однако применение этого метода для большого количества терминалов и эмитентов карточек делает затруднительным управление ключами. Поэтому, в подавляющем большинстве практических приложений, он применяется не к связи «терминал-эмитент карточек», а к связи «терминал-получатель», так как каждый получатель имеет ограниченный набор обслуживаемых терминалов. При генерации нового ключа используются следующие составляющие: однонаправленная функция от значения предыдущего ключа, содержание транзакции и информация, полученная с карточки. При этом подразумевается, что предыдущая транзакция завершилась успешно. Такая схема обеспечивает защиту как от «обратного трассирования», так и от «прямого трассирования». Раскрытие одного ключа не дает возможности злоумышленнику вскрыть все предыдущие или все последующие транзакции.

Метод предусматривает также раздельную генерацию двух ключей - одного для шифрования PIN, другого для получения MAC. Это необходимо для разделения функций банков продавца и получателя. Недостатком схемы является ее сложность.

Метод выведенного ключа более прост в использовании, однако, и менее надежен. Он обеспечивает смену ключа при каждой транзакции независимо от ее содержания. Для генерации ключа здесь используется однонаправленная функция от текущего значения ключа и некоторое случайное значение. Метод обеспечивает защиту только от «обратного трассирования».

Применение открытых ключей позволяет надежно защититься от любых видов трассирования и обеспечить надежное шифрование передаваемой информации. В этом методе терминал РОЗ снабжается секретным ключом, на котором шифруется запрос к банку продавца.

Этот ключ генерируется при инициализации терминала. После генерации секретного ключа терминал посылает связанный с ним открытый ключ на компьютер продавца. Обмен между участниками взаимодействия осуществляется с использованием открытого ключа каждого из них. Подтверждение подлинности участников осуществляется специальным центром регистрации ключей с использованием своей пары открытого и закрытого ключей. Недостатком метода является его сравнительно малое быстродействие.

Заключение.Банки играют огромную роль в экономической жизни общества, их часто называют кровеносной системой экономики. Благодаря своей специфической роли, со времени своего появления они всегда притягивали преступников. К 90-м годам XX века банки перешли к компьютерной обработке информации, что значительно повысило производительность труда, ускорило расчеты и привело к появлению новых услуг. Однако компьютерные системы, без которых в настоящее время не может обойтись ни один банк, являются также источником совершенно новых угроз, неизвестных ранее. Большинство из них обусловлены новыми информационными технологиями и не являются специфическими исключительно для банков.

Существуют однако два аспекта, выделяющих банки из круга остальных коммерческих систем:

Похожие работы

... Для того чтобы защитить свои финансы и секретную информацию, а также снизить возможный ущерб от действий вирусов, необходимо, прежде всего, с должным вниманием относиться к информационной безопасности. Проблема не решится сама собой, каждый день появляется около 50 новых модификаций различных вирусов, тысячи антивирусных специалистов постоянно анализируют вредоносные коды и готовят соответствующие ...

... на повышение конкурентоспособности в долгосрочной перспективе, и составляет стратегию банка. Таким образом, в нашем исследовании мы выделяем объект - деятельность коммерческих банков на территории РФ. 1.2. Роль и место обеспечения безопасности в деятельности коммерческого банка Региональный банковский сектор является мезоэкономическим компонентом банковской системы, в связи с чем, на параметры ...

... учетом существующей отечественной и международной нормативно-правовой базы построить модель угроз, дать сравнительный анализ нормативных и правовых документов по организации защиты информации в Донецком отделении Юго-Западного банка Сбербанка России №7749 и разработать рабочую документацию по информационной безопасности банка. 3. Модель угроз на ******* отделении Юго-Западного банка Сбербанка ...

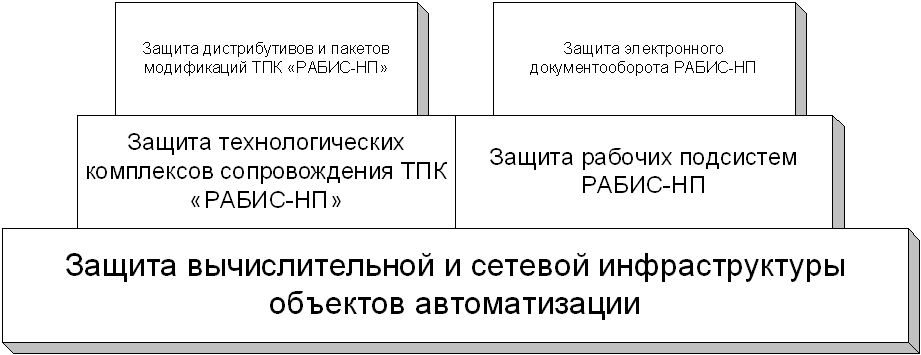

... АРМ, назначение ролей и распечатка предписаний: системному администратору сервера подсистемы, администратору транспортной станции УТП, администратору ключевой системы ЭЦП/КА, администратору информационной безопасности ТЦОИ - на регистрацию пользователя в подсистемах их сферы ответственности. После получения подтверждений о выполнении администраторами смежных подсистем предписанных действий, ...

0 комментариев