Навигация

Системы защиты информации

2. Система защиты информации "Secret Net 4.0"…………………………...9

3. "Аккорд 1.95"………………………………………………………………...13

4. "ГРИМ-ДИСК"………………………………………………………………14

5. СКЗИ "Верба - ОW"…………………………………………………………15

6. Устройства криптографической защиты данных (УКЗД) серии КРИПТОН……………………………………………………………………23

6.1. КРИПТОН-ЗАМОК/PCI

аппаратно-программный модуль доверенной загрузки……………….26

6.2. Crypton ArcMail………………………………………………………….28

6.3. КРИПТОН-Шифрование………………………………………………..29

6.4. КРИПТОН-Подпись……………………………………………………..29

6.5. КРИПТОН-IP…………………………………………………………….30

6.6. КРИПТОН AncNet……………………………………………………….35

6.7. КРИПТОН-IDE…………………………………………………………..36

6.8. Crypton Disk……………………………………………………………...37

6.9. Crypton Lock……………………………………………………………...37

Заключение……………………………………………………………………...39 Список используемой литературы…………………………………………...40Рис. 1.1.

1.ЭЛЕКТРОННЫЙ ЗАМОК "СОБОЛЬ"

1.ЭЛЕКТРОННЫЙ ЗАМОК "СОБОЛЬ"  Электронные замки «Соболь» (Рис. 1.2.), и «Соболь-PCI» (Рис. 1.1.), разработаны научно-инженерным предприятием «ИНФОРМЗАЩИТА» и предназначены для защиты ресурсов компьютера от не санкционированного доступа.

Электронные замки «Соболь» (Рис. 1.2.), и «Соболь-PCI» (Рис. 1.1.), разработаны научно-инженерным предприятием «ИНФОРМЗАЩИТА» и предназначены для защиты ресурсов компьютера от не санкционированного доступа.

Рис. 1.2.

Электронные замки «Соболь» и «Соболь-PCI» сертифицированы Федеральным агентством правительственной связи и информации России. Сертификаты ФАПСИ № СФ/122-0305 и № СФ/022-0306 от 10.02.2000, а также и сертификат № СФ/527-0553 от 01.07.2002 позволяют применять данные средства для защиты информации, составляющую коммерческую или государственную тайну.

Кроме того, электронный замок «Соболь-PCI» сертифицирован Гостехкомиссией России. Сертификат №457 от 14.05.2001 г. подтверждает соответствие данного изделия требованиям Руководящего документа Гостехкомиссии России «Автоматизированные системы. Защита от несанкционированного доступа к информации. Классификация автоматизированных систем и требования по защите информации» и позволяет использовать данный продукт при разработке систем защиты для автоматизированных систем с классом защищенности до 1В включительно.

ПрименениеЭлектронный замок «Соболь»/«Соболь-PCI» может применяться как устройство, обеспечивающее защиту автономного компьютера, а также рабочей станции или сервера, входящих в состав локальной вычислительной сети.

Система защиты Электронный замок «Соболь»/«Соболь-PCI» обладает следующими возможностями:

Идентификация и аутентификация пользователей. Регистрация попыток доступа к ПЭВМ. Запрет загрузки ОС со съемных носителей. Контроль целостности программной среды.Возможности по идентификации и аутентификации пользователей, а также регистрация попыток доступа к ПЭВМ не зависят от типа использующейся ОС.

Идентификация и аутентификация пользователей.Каждый пользователь компьютера регистрируется в системе электронный замок «Соболь»/«Соболь-PCI», установленной на данном компьютере. Регистрация пользователя осуществляется администратором и состоит в определении имени регистрируемого пользователя, присвоении ему персонального идентификатора и назначении пароля.

Действие электронного замка «Соболь»/«Соболь-PCI» состоит в проверке персонального идентификатора и пароля пользователя при попытке входа в систему. В случае попытки входа в систему не зарегистрированного пользователя электронный замок «Соболь» регистрирует попытку НСД и осуществляется аппаратная блокировка до 4-х устройств, например: FDD, CD-ROM, ZIP, LPT, SCSI-порты (электронный замок «Соболь-PCI» позволяет блокировать до 3-х устройств).

В электронном замке используются идентификаторы Touch Memory фирмы Dallas Semiconductor. Загрузка операционной системы с жесткого диска осуществляется только после предъявления зарегистрированного идентификатора. Служебная информация о регистрации пользователя (имя, номер присвоенного персонального идентификатора и т.д.) хранится в энергонезависимой памяти электронного замка.

Регистрация попыток доступа к ПЭВМ.Электронный замок «Соболь»/«Соболь-PCI» осуществляет ведение системного журнала, записи которого хранятся в специальной энергонезависимой памяти.

Электронный замок фиксирует в системном журнале вход пользователей, попытки входа, попытки НСД и другие события, связанные с безопасностью системы.

В системном журнале хранится следующая информация: дата и время события, имя пользователя и информация о типе события, например:

Факт входа пользователя; Введение неправильного пароля; Предъявление не зарегистрированного идентификатора пользователя; Превышение числа попыток входа в систему; Другие события.Таким образом, электронный замок «Соболь» предоставляет информацию администратору о всех попытках доступа к ПЭВМ.

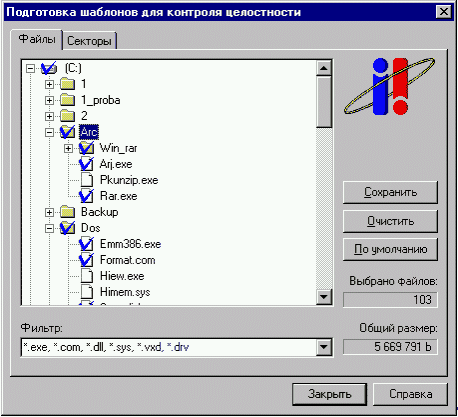

Контроль целостности программной среды и запрет загрузки со съемных носителейПодсистема контроля целостности расширяет возможности электронного замка «Соболь»/«Соболь-PCI». Контроль целостности системных областей дисков и наиболее критичных файлов производится по алгоритму ГОСТ 28147-89 в режиме имитовставки (Рис. 1.3.). Администратор имеет возможность задать режим работы электронного замка, при котором будет блокирован вход пользователей в систему при нарушении целостности контролируемых файлов.

Рис. 1.3.

Подсистема запрета загрузки с гибкого диска и CD ROM диска обеспечивает запрет загрузки операционной системы с этих съемных носителей для всех пользователей компьютера, кроме администратора. Администратор может разрешить отдельным пользователям компьютера выполнять загрузку операционной системы со съемных носителей.

Подсистемы контроля целостности и подсистемы запрета загрузки со съемных носителей функционируют под управлением следующих ОС:

MS DOS версий 5.0-6.22; ОС семейства Windows’9x (FAT12, FAT16 или FAT32); Windows NT версий 3.51 и 4.0 с файловой системой NTFS; Windows 2000 с файловой системой NTFS (только «Соболь-PCI»); UNIX FreeBSD (только «Соболь-PCI»). Возможности по администрированиюДля настройки электронного замка «Соболь» администратор имеет возможность:

Определять минимальную длину пароля пользователя; Определять предельное число неудачных входов пользователя; Добавлять и удалять пользователей; Блокировать работу пользователя на компьютере; Создавать резервные копии персональных идентификаторов. Другие возможности и преимущества Самая низкая по сравнению с аналогичными продуктами цена - 190 долларов «Соболь» для стандарта ISA и 230 долларов «Соболь-PCI»; Датчик случайных чисел, соответствующий требованиям ФАПСИ. Простота установки, настройки и администрирования. Современная элементная база, обеспечивающая высокую надежность и долговечность. Возможность установки в любой IBM-совместимый персональный компьютер, имеющий свободный разъем стандарта ISA или PCI. Использование в Secret Net и Континент-КЭлектронный замок «Соболь»/«Соболь-PCI» может применяться в составе системы защиты информации Secret Net для генерации ключей шифрования и электронно-цифровой подписи. Кроме того, при использовании электронного замка в составе СЗИ Secret Net обеспечивается единое централизованное управление его возможностями. С помощью подсистемы управления Secret Net администратор безопасности имеет возможность управлять статусом персональных идентификаторов сотрудников: присваивать электронные идентификаторы, временно блокировать, делать их недействительными, что позволяет управлять доступом сотрудников к компьютерам автоматизированной системы организации. Также «Соболь»/«Соболь-PCI» применяется в составе аппаратно-программного комплекса «Континент-К» для идентификации и аутентификации администратора криптографического шлюза, формирования ключей шифрования и контроля целостности программного обеспечения комплекса. А также совместно с криптопровайдером КриптоПРО CSP (для обеспечения хранения сертификатов пользователя на электронных идентификаторах и в качестве средства формирования ключей электронной цифровой подписи).

КомплектацияВ базовый комплект электронного замка «Соболь»/«Соболь-PCI» входит:

Контроллер «Соболь»/«Соболь-PCI»; Считыватель Touch Memory; 2 идентификатора DS-1992; Интерфейс для блокировки загрузки с FDD; Интерфейс для блокировки загрузки с CD-ROM; Программное обеспечение формирования списков контролируемых программ; Документация.Похожие работы

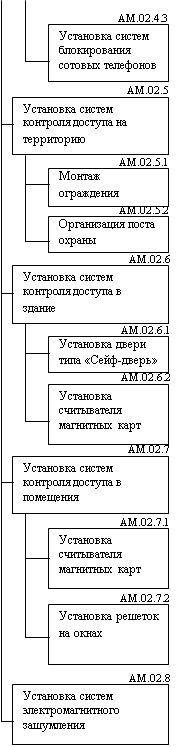

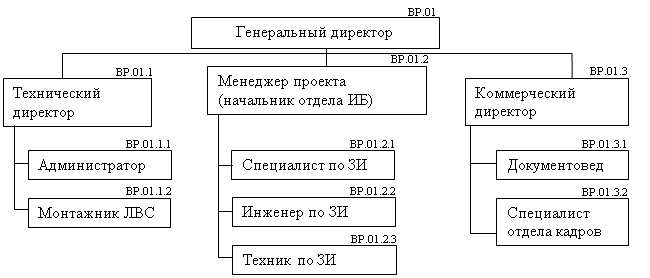

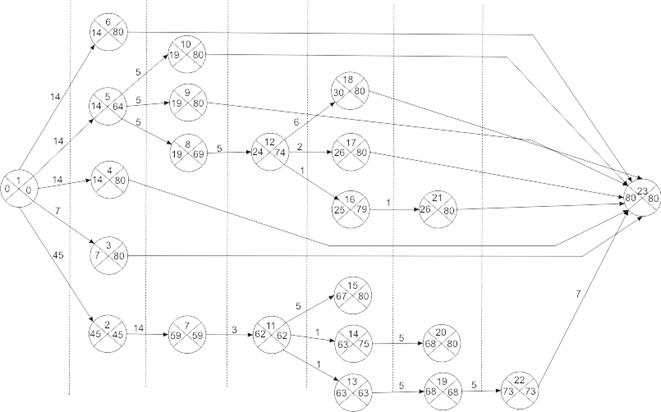

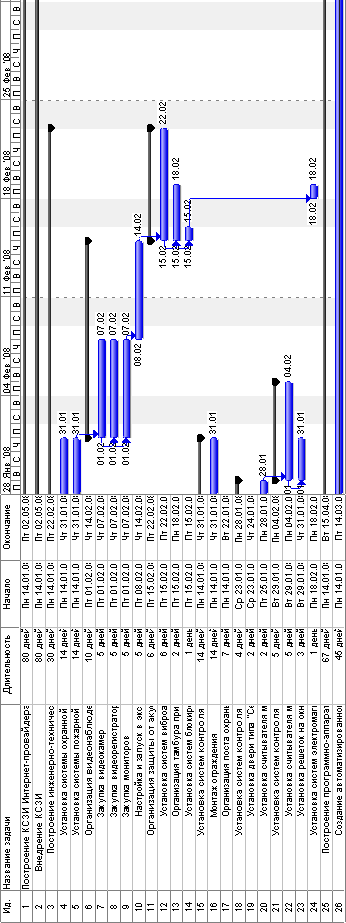

... документооборота · Программно-аппаратный комплекс для защиты от НСД «SecretNet 5.0» · Межсетевой экран «Континент» · Сервер Структура разбиения работ АМ Создание Комплексной системы защиты информации Данные мероприятия реализуются путем выполнения ряда последовательных работ, которые представлены в разделе «Структура разбиения работ». 4. ...

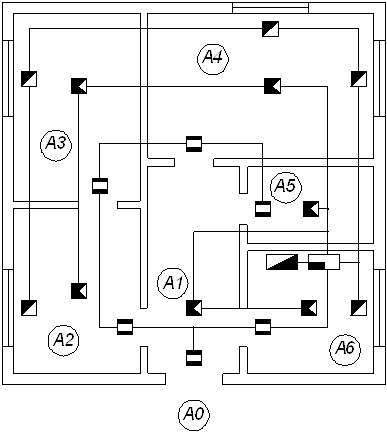

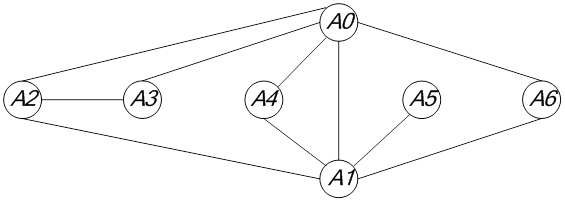

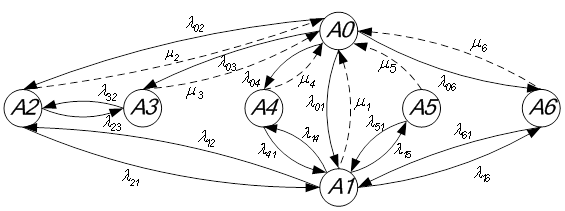

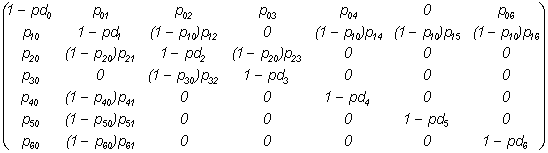

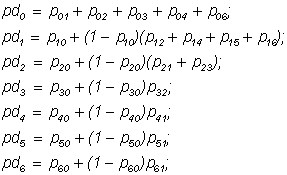

... и размещения средств защиты информации, при которых обеспечивается требуемый уровень защищенности предприятия от реального спектра угроз безопасности. Задача синтеза системы защиты информации на предприятии должна проводиться на основе количественных показателей, полно и достоверно отражающих уровень информационной безопасности предприятия. 1 Оценка вероятности несанкционированного доступа на ...

... на безопасность предпринимательской структуры; - оценки эффективности усилий, направленных на обеспечение безопасности бизнеса; - создания автоматизированной информационной системы и информационной базы как эффективных средств защиты. Способы получения информация об организации: - изучение официальных документов организации; - анализ сведений, распространяемых или предоставляемых самой ...

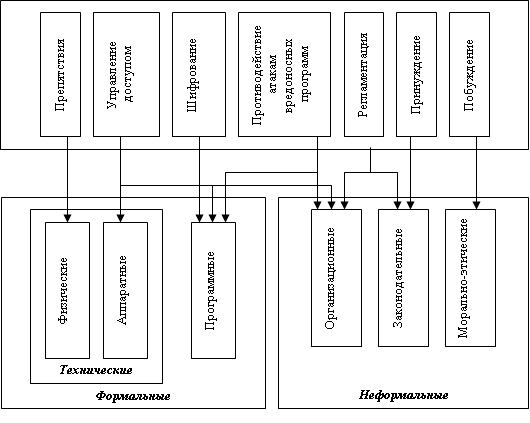

... к Интернету. Это приводит к появлению изъянов, не обнаруженных при сертификации защищенных вычислительных систем, что требует непрерывной доработки ОС. Инженерно-техническое обеспечение системы защиты информации предназначено для пассивного и активного противодействия средствам технической разведки и формирования рубежей охраны территории, здания, помещений и оборудования с помощью комплексов ...

0 комментариев