Навигация

Наиболее распространенные угрозы безопасности АБС

35. Наиболее распространенные угрозы безопасности АБС.

Угроза - целенаправленное действие, которое повышает уязвимость накапливаемой, хранимой и обрабатываемой системы информации и приводит к ее случ. или преднамер. изменению или уничтожению.

К наиболее распространенным угрозам безопасности относят:

Несанкционированный доступ ( НСД ) - наиболее распространенный вид компьютерных нарушений. Он заключается в получении пользователем доступа к объекту, на который у него нет разреш-я в соответствии с принятой в организации политикой безопасности. Самое сложное- определить, кто и к каким данным может иметь доступ, а кто- нет.

Незаконное использование привилегий - злоумышленники используют штатное прогр. обеспечение, функционирующее в нештатном режиме. Незаконный захват привилегий возможен либо при наличии ошибок в самой системе защиты, либо в случае халатности при управлении системой и привилегиями. Чтобы избежать таких нарушений- строго соблюдать правила управления системой защиты, принцип минимума привилегий.

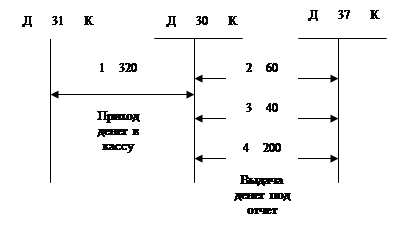

Атаки “салями” - характерны для систем, обрабатывающих денежные счета. Принцип атак: при обработке счетов используются целые единицы (рубли, копейки), а при исчислении процентов нередко получаются дробные суммы.

“Скрытые каналы” - пути передачи информации между процессами системы, нарушающие системную политику безопасности. В среде с разделением доступа к информации пользователь может не получить разрешение на обработку интересующих его данных, однако может придумать для этого обходные пути. “Скрытые каналы” могут быть реализованы различными путями, в том числе и при помощи программных закладок (“троянский конь”).

“Маскарад” означает выполнение каких-либо действий одним пользователем банковской электронной системы от имени другого пользователя. Такие действия другому пользователю могут быть разрешены. Нарушение заключается в присвоении прав и привилегий. Наиболее опасен “маскарад” в банковских электронных системах платежей, где неправильная идентификация клиента может привести к огромным убыткам. Особенно это касается платежей с помощью банковских пластиковых карт. Сам по себе метод идентификации с помощью персонального ПИН-кода достаточно надежен, нарушения могут происходить вследствие ошибок его использования, например в случае утери карты, при использовании очевидного идентификатора ( своего имени, ключевого слова ). Поэтому клиентам надо строго соблюдать все рекомендации банка при использовании такого вида платежей.

“Сборка мусора” - после окончания работы обрабатываемая информация не всегда полностью удаляется из памяти. Данные хранятся на носителе до перезаписи или уничтожения. При искажении заголовка файла их прочитать трудно, но все-таки возможно с помощью специальных программ и оборудования. Это может привести к утечке важной информации. Для защиты используются специальные механизмов, например, стирающий образец.

“Взлом системы” - умышленное проникновение в систему с несанкционированными параметрами входа, то есть с именем пользователя и его паролем. Основная нагрузка при защите- на программе входа. Алгоритм ввода имени и пароля, их шифрование, правила хранения и смены паролей не должны содержать ошибок.

“Люки” - это скрытая, недокументированная точка входа в программный модуль. Это угроза, возникающая при ошибках реализации каких-либо проектов ( системы в целом, комплекса программ и т.д.). Часто происходит обнаружение “люков” - в результате случайного поиска.

Вредоносные программы - специально созданные программы, которые прямо или косвенно дезорганизуют процесс обработки информации или способствуют утечке или искажению информации. Наиболее распространенные виды:

-вирус (программа, способная заражать др. программы, модифицируя их так, чтобы они включали в себя копию вируса),

-”троянский конь” (программа, приводящая к неожиданным, нежелательным результатам). Способна раскрыть, изменить, уничтожить данные или файлы. Эту программу встраивают в программы широкого пользования (обслуживание сети). Антивирусные средства не обнаруживают эти программы, но системы управления доступом в больших компьютерах обладают механизмами идентификации и ограничения их действия.

-“червяки” - программа, распространяемая в системах и сетях по линиям связи. Подобны вирусам: заражают другие программы, однако не способны самовоспроизводиться.

-“жадная” программа - захватывает отдельные ресурсы вычислительной системы, не давая другим программам возможности их использовать.

-“захватчик паролей” - предназначены для распознавания паролей

-”бактерии” - делает копии самой себя и становится паразитом, перегружая память ПК и процессор.

-“логические бомбы” - приводит к повреждению файлов или компьютеров (от искажения до полного уничтожения данных ). Как правило, ее вставляют при разработке программы, а срабатывает она при выполнении некоторого условия ( время, дата).

-“лазейки” - точка входа в программу, открывающая доступ к некоторым системным функциям. Обнаруживаются путем анализа работы программы.

Похожие работы

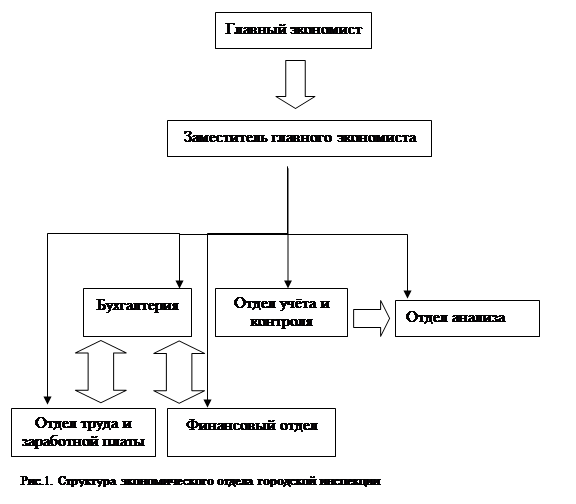

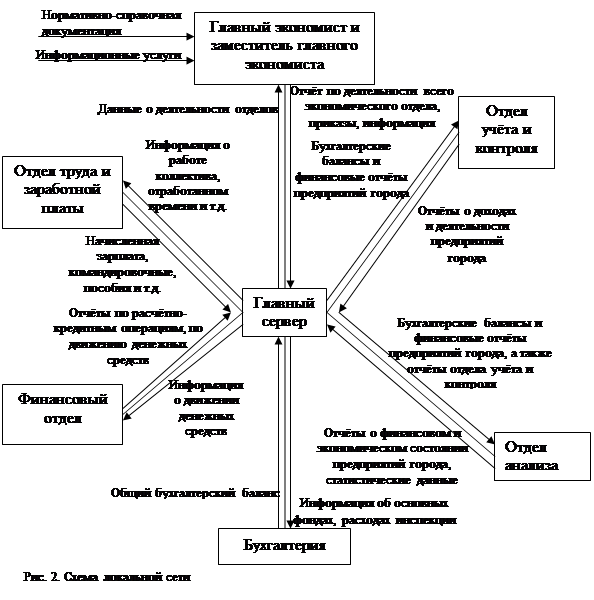

... необходимостью экономить трудовые, материальные и финансовые ресурсы. Отсюда вытекают и специальные требования, предъявляемые автоматизированным системам обработки информации. Прежде всего, система должна отвечать основным функциональным требованиям, в качестве которых выступают операции экономического отдела городской налоговой инспекции. Кроме того, к АСОЭИ предъявляются и основные системные ...

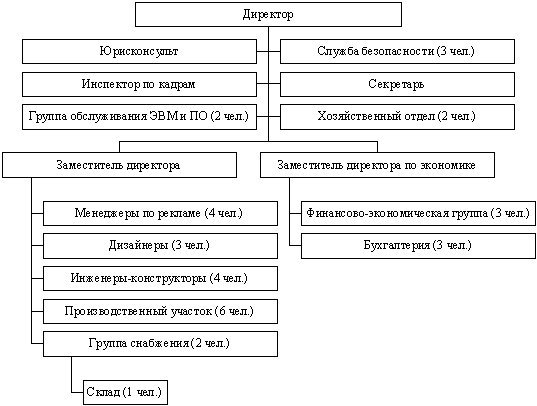

... , и, в частности, рынка информации и его особенностей, представляет сегодня значительный теоретический и практический интерес. В данной контрольной работе произведена разработка проекта автоматизированной системы обработки экономической информации для малого рекламного предприятия. 1. Назначение автоматизированных систем экономической обработки информации (АСОЭИ) Непростая экономическая ...

... "Парус", его программный продукт Парус-Бюджет 4.32, предназначенный для бюджетных организаций. 2. Характеристика автоматизированной системы обработки экономической информации На данный момент корпорация "Парус" осуществляет внедрение программных продуктов для крупных и средних предприятий, а также государственных структур. Количество клиентов корпорации в Украине превысило 5000 предприятий и ...

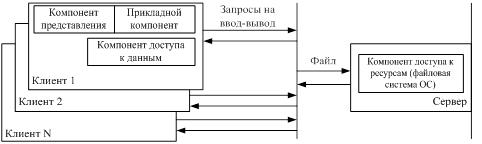

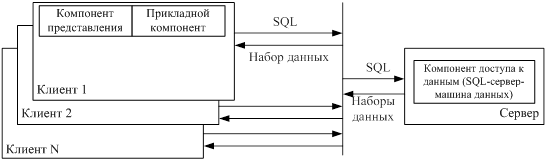

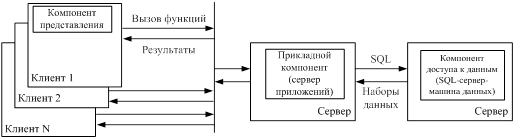

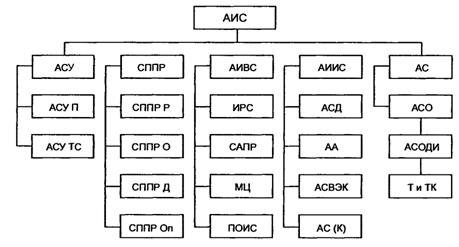

... называемые правила бизнеса) реализуются прикладными программами на клиентских установках (RDA-модель) или на сервере приложений (AS-модель). 2. Автоматизированные системы сбора, хранения и анализа информации Автоматизированные информационные системы (АИС) относятся к классу сложных систем, как правило, не столько в связи с большой физической размерностью, сколько в связи с многозначностью ...

0 комментариев