Навигация

Проблемы защиты информации

2.1 Проблемы защиты информации

Internet и информационная безопасность несовместны по самой природе Internet.

Она родиласькак чисто корпоративная сеть, однако, в настоящее время с помощью

единого стекапротоколов TCP/IP и единого адресного пространства объединяет не

толькокорпоративные и ведомственные сети (образовательные, государственные,

коммерческие, военные и т.д.), являющиеся, по определению, сетями сограниченным

доступом, но и рядовых пользователей, которые имеют возможность получить прямой

доступ в Internet со своих домашних компьютеров с помощьюмодемов и телефонной

сети общего пользования.

Как известно, чем проще доступ в Сеть, тем хуже ее информационная

безопасность, поэтому сполным основанием можно сказать, что изначальная простота

доступа в Internet - хуже воровства, так как пользователь может даже и не

узнать, что у него былископированы - файлы и программы, не говоря уже о

возможности их порчи и корректировки.

Что же определяет бурный рост Internet, характеризующийся ежегодным удвоением

числапользователей? Ответ прост -“халява”, то есть дешевизна программного

обеспечения (TCP/IP), которое в настоящее время включено в Windows 95, легкостьи

дешевизна доступа в Internet (либо с помощью IP-адреса, либо с помощью

провайдера) и ко всем мировым информационным ресурсам.

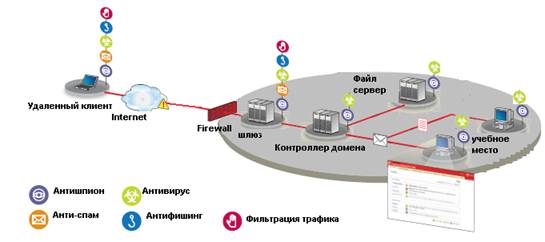

Платой за пользование Internet является всеобщее снижение информационной

безопасности,поэтому для предотвращения несанкционированного доступа к своим

компьютерам все корпоративные и ведомственные сети, а также предприятия,

использующиетехнологию intranet, ставят фильтры (fire-wall) между внутренней

сетью и Internet, что фактически означает выход из единого адресного

пространства. Ещебольшую безопасность даст отход от протокола TCP/IP и доступ в

Internet через шлюзы.

Этот переход можно осуществлять одновременно с процессом построения всемирной

информационнойсети общего пользования, на базе использования сетевых

компьютеров, которые с помощью сетевой карты 10Base-T и кабельного модема

обеспечиваютвысокоскоростной доступ (10 Мбит/с) к локальному Web-серверу через

сеть кабельного телевидения.

Для решения этих и других вопросов при переходе к новой архитектуре

Internet нужно предусмотреть следующее:

Во-первых, ликвидировать физическую связь между будущей Internet (которая

превратится воВсемирную информационную сеть общего пользования) и корпоративными

и ведомственными сетями, сохранив между ними лишь информационную связь

черезсистему World Wide Web.

Во-вторых, заменить маршрутизаторы на коммутаторы, исключив обработку в узлах

IP-протоколаи заменив его на режим трансляции кадров Ethernet, при котором

процесс коммутации сводится к простой операции сравнения MAC-адресов.

В-третьих, перейти в новое единое адресное пространство на базе физических

адресов доступак среде передачи (MAC-уровень), привязанное к географическому

расположению сети, и позволяющее в рамках 48-бит создать адреса для более чем 64

триллионовнезависимых узлов.

Безопасность данных является одной из главных проблем в Internet. Появляются

все новые и новые страшные истории о том, каккомпьютерные взломщики,

использующие все более изощренные приемы, проникают в чужие базы данных.

Разумеется, все это не способствует популярности Internet вделовых кругах. Одна

только мысль о том, что какие-нибудь хулиганы или, что еще хуже, конкуренты,

смогут получить доступ к архивам коммерческих данных,заставляет руководство

корпораций отказываться от использования открытых информационных систем.

Специалисты утверждают, что подобные опасениябезосновательны, так как у

компаний, имеющих доступ и к открытым, и частным сетям, практически равные шансы

стать жертвами компьютерного террора.

Каждая организация, имеющая дело с какими бы то ни было ценностями, рано или

поздносталкивается с посягательством на них. Предусмотрительные начинают

планировать защиту заранее, непредусмотрительные—после первого крупного

“прокола”. Так илииначе, встает вопрос о том, что, как и от кого защищать.

Обычно первая реакция на угрозу—стремление спрятать ценности в недоступное

место и приставитьк ним охрану. Это относительно несложно, если речь идет о

таких ценностях, которые вам долго не понадобятся: убрали и забыли. Куда

сложнее, если вамнеобходимо постоянно работать с ними. Каждое обращение в

хранилище за вашими ценностями потребует выполненияособой процедуры, отнимет

время и создаст дополнительные неудобства. Такова дилемма безопасности:

приходится делать выбор между защищенностью вашегоимущества и его доступностью

для вас, а значит, и возможностью полезного использования.

Все это справедливо и в отношении информации. Например, база данных,

содержащаяконфиденциальные сведения, лишь тогда полностью защищена от

посягательств, когда она находится на дисках, снятых с компьютера и убранных в

охраняемоеместо. Как только вы установили эти диски в компьютер и начали

использовать, появляется сразу несколько каналов, по которым злоумышленник, в

принципе, имеетвозможность получить к вашим тайнам доступ без вашего ведома.

Иными словами, ваша информация либо недоступна для всех, включая и вас, либо не

защищена насто процентов.

Может показаться, что из этой ситуации нет выхода, но информационная

безопасностьсродни безопасности мореплавания: и то, и другое возможно лишь с

учетом некоторой допустимой степени риска.

В области информации дилемма безопасности формулируется следующим образом:

следуетвыбирать между защищенностью системы и ее открытостью. Правильнее,

впрочем, говорить не о выборе, а о балансе, так как система, не обладающая

свойствомоткрытости, не может быть использована.

В банковской сфере проблема безопасности информации осложняется двумя

факторами: во-первых,почти все ценности, с которыми имеет дело банк (кроме

наличных денег и еще кое-чего), существуют лишь в виде той или иной информации.

Во-вторых, банк неможет существовать без связей с внешним миром: без клиентов,

корреспондентов и т. п. При этом по внешним связям обязательно передается та

самая информация,выражающая собой ценности, с которыми работает банк (либо

сведения об этих ценностях и их движении, которые иногда стоят дороже самих

ценностей). Извнеприходят документы, по которым банк переводит деньги с одного

счета на другой. Вовне банк передает распоряжения о движении средств по

корреспондентскимсчетам, так что открытость банка задана a priori.

Стоит отметить, что эти соображения справедливы по отношению не только к

автоматизированнымсистемам, но и к системам, построенным на традиционном

бумажном документообороте и не использующим иных связей, кроме курьерской

почты.Автоматизация добавила головной боли службам безопасности, а новые

тенденции развития сферы банковских услуг, целиком основанные на

информационныхтехнологиях, усугубляют проблему.

Похожие работы

... информации и дезорганизации работы абонентских пунктов; - организационно-технические мероприятия, направленные на обеспечение сохранности конфиденциальных данных. 2. Основные методы и средства защиты информации в сетях Разобрать подробно все методы и средства защиты информации в рамках ВКР просто невозможно. Охарактеризую только некоторые из них. 2.1 Физическая защита информации К ...

... и локальных сетей и принесенному ими ущербу Несмотря на кажущийся правовой хаос в рассматриваемой области, любая деятельность по разработке, продаже и использованию средств защиты информации регулируется множеством законодательных и нормативных документов, а все используемые системы подлежат обязательной сертификации Государственной Технической Комиссией при президенте России. 2.3 ...

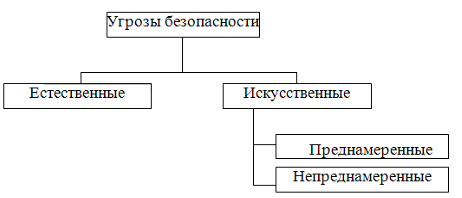

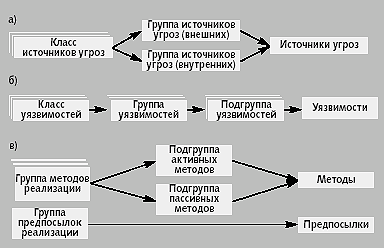

... действий могут носить плачевный характер (см. введение) и, поэтому в следующем разделе речь идет о классификации информационных угроз и экономической оценки ущерба от их реализации. Защита информации – это защищенность информационных систем, информационных ресурсов хозяйствующего субъекта, а также объектов его интеллектуальной собственности от внешних и внутренних угроз, затрудняющих эффективное ...

... Pro 2008 по результатам тестирования брандмауэров в лаборатории Matousec показал наилучшие результаты даже при настройках по умолчанию. Глава 3. Разработка рекомендаций по составу программного комплекса для защиты информации в ЛВС Кунгурского сельскохозяйственного колледжа Прежде, чем рекомендовать состав программного комплекса по защите информации в ЛВС КСХК. Необходимо реализовать политику ...

0 комментариев