Навигация

Необходим комплексный подход к информационной безопасности

1. Необходим комплексный подход к информационной безопасности.

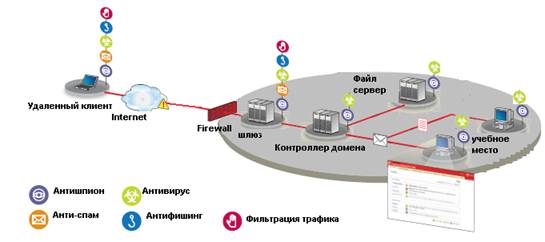

Информационная безопасность должна рассматриваться как составная часть общей

безопасности банка—причем как важная и неотъемлемая еечасть. Разработка

концепции информационной безопасности должна обязательно проходить при участии

управлениябезопасности банка. В этой концепции следует предусматривать не только

меры, связанные с информационными технологиями (криптозащиту, программные

средстваадминистрирования прав пользователей, их идентификации и аутентификации,

“брандмауэры” для защиты входов—выходов сети и т. п.), но и меры

административногои технического характера, включая жесткие процедуры контроля

физического доступа к автоматизированной банковской системе, а также средства

синхронизациии обмена данными между модулем администрирования безопасности

банковской системы и системой охраны.

2. Необходимо участие сотрудников управления безопасности на этапе

выбора—приобретения—разработки автоматизированнойбанковской системы. Это участие

недолжно сводиться к проверке фирмы-поставщика. Управление безопасности должно

контролировать наличиенадлежащих средств разграничения доступа к информации в

приобретаемой системе.

К сожалению, ныне действующие системы сертификации в области банковских систем

скорее вводятв заблуждение, чем помогают выбрать средства защиты информации.

Сертифицировать использование таких средств имеет право ФАПСИ, однако правом

своим этот органпользуется весьма своеобразно. Так, один высокопоставленный

сотрудник ЦБ РФ (попросивший не называть его имени) рассказал, что ЦБ потратил

довольно многовремени и денег на получение сертификата на одно из средств

криптозащиты информации (кстати, разработанное одной из организаций, входящих в

ФАПСИ).Почти сразу же после получения сертификата он был отозван: ЦБ было

предложено вновь пройти сертификацию уже с новым средством

криптозащиты—разработанным тойже организацией из ФАПСИ.

Возникает вопрос, а что же на самом деле подтверждает сертификат? Если, как

предполагаетнаивный пользователь, он подтверждает пригодность средства

криптозащиты выполнению этой функции, то отзыв сертификата говорит о том, что

припервоначальном сертифицировании ФАПСИ что-то упустило, а затем обнаружило

дефект. Следовательно, данный продукт не обеспечивает криптозащиты и

необеспечивал ее с самого начала.

Если же, как предполагают пользователи более искушенные, ФАПСИ отозвало

сертификат не из-заогрехов в первом продукте, то значение сертификации этим

агентством чего бы то ни было сводится к нулю. Действительно, раз “некие”

коммерческие соображенияпреобладают над объективной оценкой продукта, то кто

может гарантировать, что в первый раз сертификат был выдан благодаря высокому

качеству продукта, а не потем же “неким” соображениям?

Отсюда следует третья практическая рекомендация: относиться сугубо осторожно к

любымсертификатам и отдавать предпочтение тем продуктам, надежность которых

подтверждена успешным использованием в мировой финансовой практике.Безопасность

в сети Internet

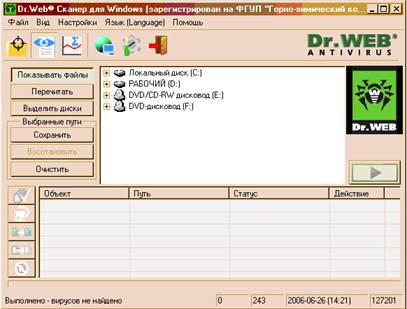

2.2 Средства защиты информации

Сейчас вряд ли кому-то надо доказывать, что при подключении к Internet Вы

подвергаете рискубезопасность Вашей локальной сети и конфиденциальность

содержащейся в ней информации. По данным CERT Coordination Center в 1995 году

былозарегистрировано 2421 инцидентов - взломов локальных сетей и серверов. По

результатам опроса, проведенного Computer Security Institute (CSI) среди

500наиболее крупных организаций, компаний и университетов с 1991 число

незаконных вторжений возросло на 48.9 %, а потери, вызванные этими атаками,

оцениваются в66 млн. долларов США.

Одним из наиболее распространенных механизмов защиты от интернетовских

бандитов -“хакеров” является применение межсетевых экранов - брэндмауэров

(firewalls).

Стоит отметить, что в следствии непрофессионализма администраторов и

недостатков некоторыхтипов брэндмауэров порядка 30% взломов совершается после

установки защитных систем.

Не следует думать, что все изложенное выше - “заморские диковины”. Всем, кто

еще не уверен, что Россия увереннодогоняет другие страны по числу взломов

серверов и локальных сетей и принесенному ими ущербу, следует познакомиться с

тематической подборкойматериалов российской прессы и материалами Hack Zone

(Zhurnal.Ru).

Не смотря на кажущийся правовой хаос в расматриваемой области, любая

деятельность поразработке, продаже и использованию средств защиты информации

регулируется множеством законодательных и нормативных документов, а все

используемые системыподлежат обязательной сертификации Государственой

Технической Комисией при президенте России.

Похожие работы

... информации и дезорганизации работы абонентских пунктов; - организационно-технические мероприятия, направленные на обеспечение сохранности конфиденциальных данных. 2. Основные методы и средства защиты информации в сетях Разобрать подробно все методы и средства защиты информации в рамках ВКР просто невозможно. Охарактеризую только некоторые из них. 2.1 Физическая защита информации К ...

... и локальных сетей и принесенному ими ущербу Несмотря на кажущийся правовой хаос в рассматриваемой области, любая деятельность по разработке, продаже и использованию средств защиты информации регулируется множеством законодательных и нормативных документов, а все используемые системы подлежат обязательной сертификации Государственной Технической Комиссией при президенте России. 2.3 ...

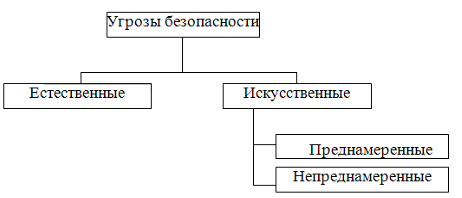

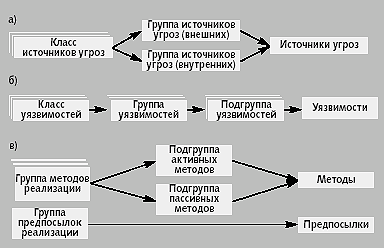

... действий могут носить плачевный характер (см. введение) и, поэтому в следующем разделе речь идет о классификации информационных угроз и экономической оценки ущерба от их реализации. Защита информации – это защищенность информационных систем, информационных ресурсов хозяйствующего субъекта, а также объектов его интеллектуальной собственности от внешних и внутренних угроз, затрудняющих эффективное ...

... Pro 2008 по результатам тестирования брандмауэров в лаборатории Matousec показал наилучшие результаты даже при настройках по умолчанию. Глава 3. Разработка рекомендаций по составу программного комплекса для защиты информации в ЛВС Кунгурского сельскохозяйственного колледжа Прежде, чем рекомендовать состав программного комплекса по защите информации в ЛВС КСХК. Необходимо реализовать политику ...

0 комментариев