| № | Название работы | Скачать |

|---|---|---|

| 1. |

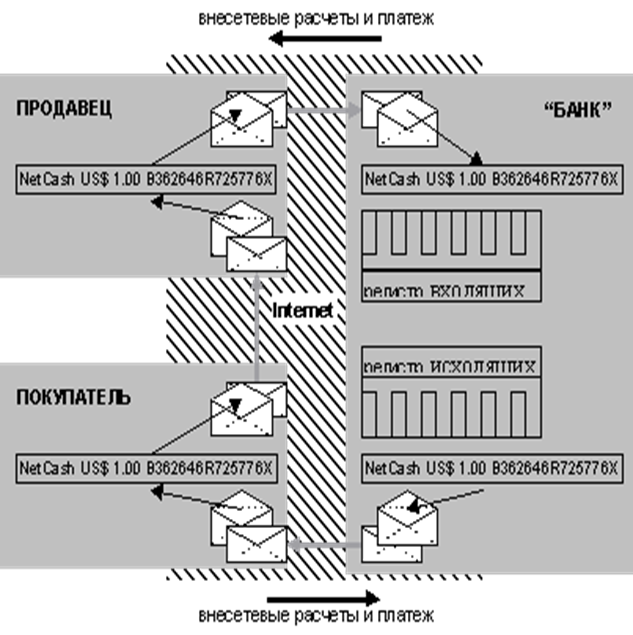

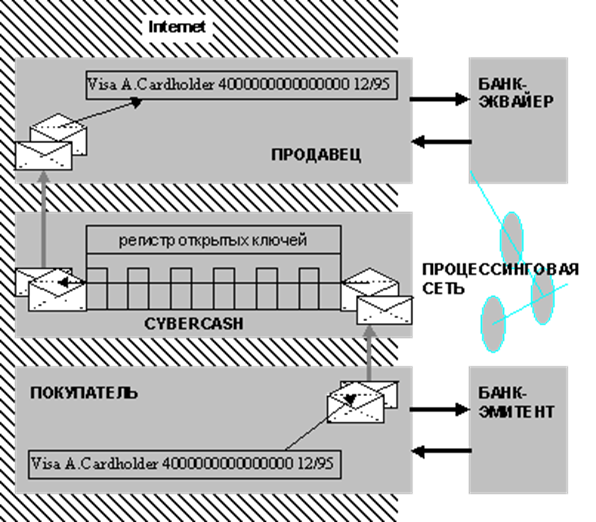

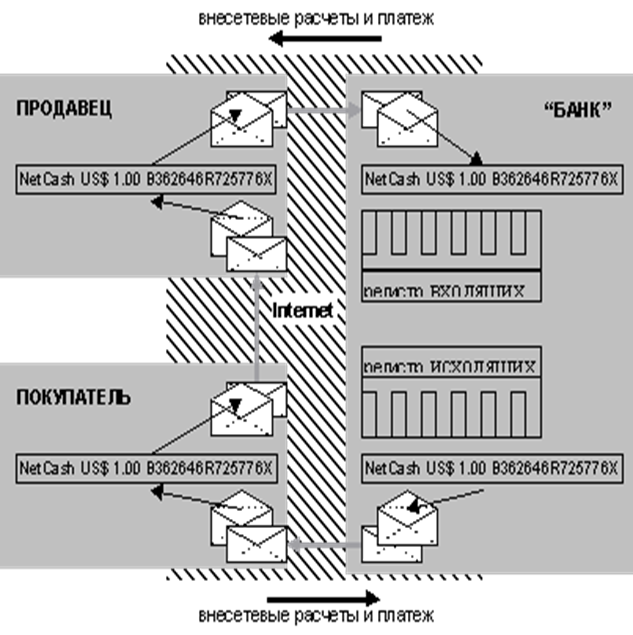

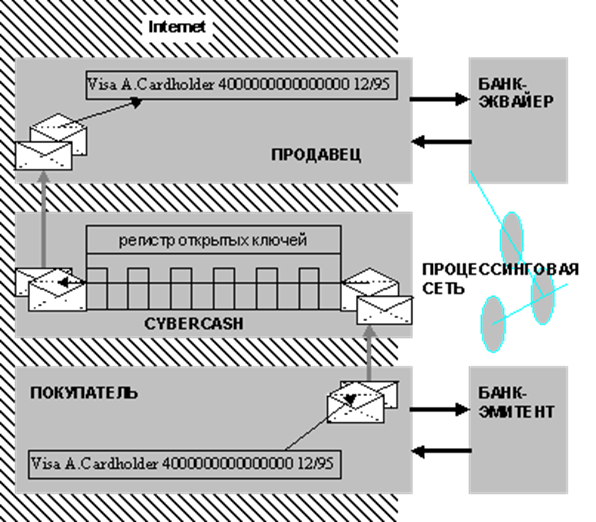

Электронные деньги в Internet ... фирма, зарегистрированная в одной стране, производит программное обеспечение в другой, продает его через компанию - процессор операций с электронными деньгами Internet, зарегистрированную в третьей стране, покупателю из четвертой страны, то кто, в какой стране и какие налоги платит? При этом ... |

|

| 2. |

Взлом ХТТП паролей.Системы безопасности ХТТП паролей. ... Значит ставим в проге тот именно файл с ЛОГИНОМ который мы там писали (superlamer),подставляем файл с ПАССАМИ которые нам добротно сгенерировала прога-генератор паролей. Дальше ставим адрес, например www.users.superprov.com, отключаем таймаут, включаем прокси (даже если у тебя уже стоит ПРОКСИ, всё ... |

|

| 3. |

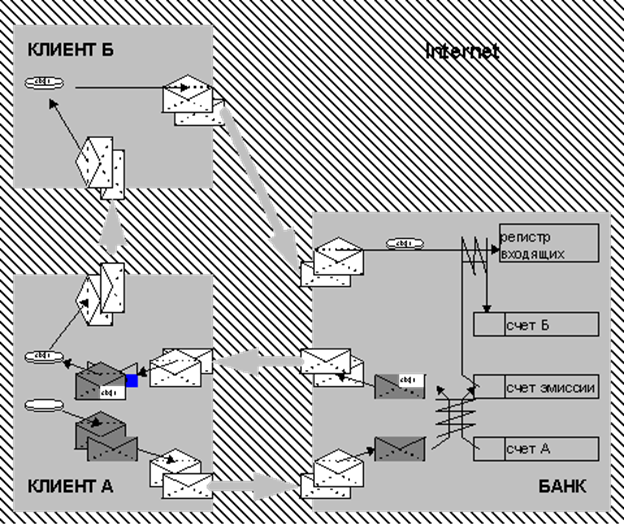

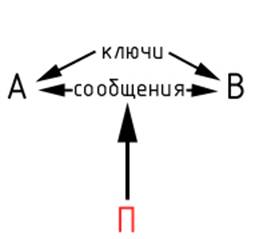

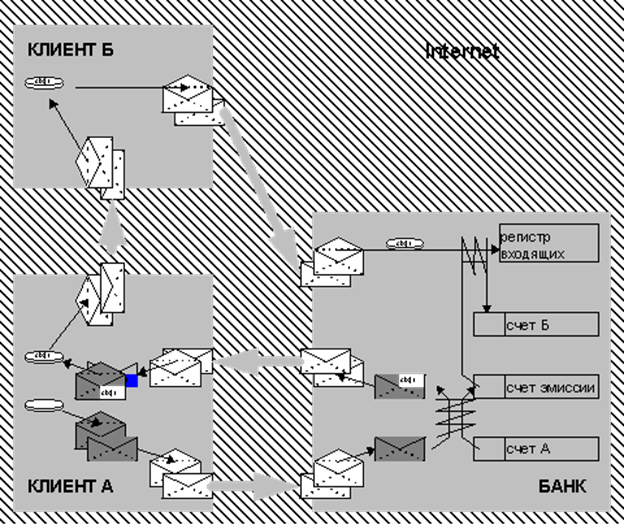

Криптографические протоколы ... средства (такие, как цифровая наличность или цифровые чеки) фактически, с технологической точки зрения и есть реализация сложных криптографических протоколов. До недавнего времени (точнее, до середины 70-х гг.) вопроса об использовании фирмами и гражданами криптографии обычно не возникало. Однако, ... |

|

| 4. |

Отправка сообщения в будущее ... же оценка может оказаться неправильной.

Поэтому , наиболее надёжной схемой, для решения задачи отправки

сообщения в далёкое будущее , будет являться схема с

использованием доверенных агентов. Используемые понятия Для ... |

|

| 5. |

Электронные деньги в Internet ... фирма, зарегистрированная в одной стране, производит программное обеспечение в другой, продает его через компанию - процессор операций с электронными деньгами Internet, зарегистрированную в третьей стране, покупателю из четвертой страны, то кто, в какой стране и какие налоги платит? При этом ... |

|

| 6. |

Отправка сообщения в будущее ... же оценка может оказаться неправильной.

Поэтому , наиболее надёжной схемой, для решения задачи отправки

сообщения в далёкое будущее , будет являться схема с

использованием доверенных агентов. Используемые понятия Для ... |

|

| 7. |

Криптографические системы защиты данных ... может зашифровывать и дешифровывать любую информацию; 2.7 Выводы по разделу 2. Подводя итоги вышесказанного, можно уверенно заявить, что криптографическими системами защиты называються совокупность различных методов и средств, благодаря которым исходная информация кодируеться, передаеться и ... |

|

| 8. |

Криптографические протоколы ... средства (такие, как цифровая наличность или цифровые чеки) фактически, с технологической точки зрения и есть реализация сложных криптографических протоколов. До недавнего времени (точнее, до середины 70-х гг.) вопроса об использовании фирмами и гражданами криптографии обычно не возникало. Однако, ... |