Навигация

Вредоносные программы. Методы профилактики и защиты

3. Вредоносные программы. Методы профилактики и защиты.

Общие сведения о вредоносных программах. Классификация по среде обитания, поражаемой операционной системе, особенностям алгоритма работы. Принципы функционирования, жизненный цикл и среда обитания компьютерных вирусов. Симптомы заражения и вызываемые вирусами эффекты. Полиморфные и стелс-вирусы. Вирусы-макросы для Microsoft Word и Microsoft Excel. Вирусы-черви. Профилактика заражения. Программные антивирусные средства. Определения и общие принципы функционирования фагов, детекторов, ревизоров, вакцин, сторожей. Структура антивирусной программы. Виды антивирусных программ.

4. Правовые основы обеспечения информационной безопасности.

Законодательство в информационной сфере. Виды защищаемой информации. Государственная тайна как особый вид защищаемой информации; система защиты государственной тайны; правовой режим защиты государственной тайны. Конфиденциальная информация. Лицензионная и сертификационная деятельность в области защиты информации. Основные законы и другие нормативно-правовые документы, регламентирующие деятельность организации в области защиты информации. Защита информации ограниченного доступа. Ответственность за нарушение законодательства в информационной сфере. Информация как объект преступных посягательств. Информация как средство совершения преступлений. Отечественные и зарубежные стандарты в области информационной безопасности.

5. Современные методы защиты информации в автоматизированных системах обработки данных.

Обзор современных методов защиты информации. Основные сервисы безопасности: идентификация и аутентификация, управление доступом, протоколирование и аудит. Криптографическое преобразование информации. История криптографии; простейшие шифры и их свойства. Принципы построения криптографических алгоритмов с симметричными и несимметричными ключами. Электронная цифровая подпись. Контроль целостности; экранирование; анализ защищённости; обеспечение отказоустойчивости; обеспечение безопасного восстановления.

6. Технические и организационные методы защиты информации.

Технические средства охраны объектов (физическая защита доступа, противопожарные меры). Защита от утечки информации (перехвата данных, электростатических и электромагнитных излучений и др.). Технические средства противодействия несанкционированному съёму информации по возможным каналам её утечки. Организационные меры защиты. Определение круга лиц, ответственных за информационную безопасность, обеспечение надёжной и экономичной защиты. Требования к обслуживающему персоналу.

7. Защита информации в компьютерных сетях.

Примеры взломов сетей и веб-сайтов. Причины уязвимости сети Интернет. Цели, функции и задачи защиты информации в компьютерных сетях. Безопасность в сети Интернет. Методы атак, используемые злоумышлиниками для получения или уничтожения интересующей информации через Интернет. Способы отделения интрасети от глобальных сетей. Фильтрующий маршрутизатор, программный фильтр и т.д.

8. Проблемы информационно–психологической безопасности личности.

Определение понятия информационно-психологической безопасности. Основные виды информационно-психологических воздействий. Виртуальная реальность и её воздействие на нравственное, духовное, эмоциональное и физическое здоровье школьников. Игромания, компьютерные манипуляции, фишинг, киберугрозы и пропаганда других опасных явлений в Интернете. Способы Защиты от нежелательной информации в Интернете. Нравственно-этические проблемы информационного общества.

К данной программе можно предложить следующий календарный план.

Поурочное планирование

| Номер урока | Тема урока | Вид урока |

| 1. Общие проблемы информационной безопасности – 2 часа. | ||

| 1 | Основные понятия информационной безопасности. | лекция |

| 2 | Актуальность проблемы обеспечения безопасности ИТ. | лекция |

| 2. Угрозы информационной безопасности – 3 часа. | ||

| 3 | Понятие угрозы информационной безопасности. | лекция |

| 4 | Классификация видов угроз информационной безопасности по различным признакам. | лекция |

| 5 | Каналы утечки информации. | лекция |

| 6 | Общие сведения о вредоносных программах. Компьютерные вирусы. | лекция |

| 7 | Профилактика заражения. Методы защиты компьютеров от вредоносных программ. Восстановление информации. | лекция + практическая работа |

| 8 | Программные антивирусные средства. Антивирусные программы. | лекция + практическая работа |

| 4. Правовые основы обеспечения информационной безопасности – 5 часов | ||

| 9 | Законодательство в области защиты информации. | лекция |

| 10 | Защита информации ограниченного доступа. Государственная тайна как особый вид защищаемой информации; система защиты государственной тайны; правовой режим защиты государственной тайны. | лекция |

| 11 | Конфиденциальная информация и её защита. | лекция + практическая работа |

| 12 | Преступление и наказание в сфере информационных технологий. | лекция |

| 13 | Отечественные и зарубежные стандарты в области информационных технологий. | лекция |

| 5. Современные методы защиты информации в автоматизированных системах обработки данных – 8 часов. | ||

| 14 | Основные сервисы безопасности. Правила создания и замены паролей. | лекция |

| 15 | Идентификация и аутентификация. | лекция |

| 16 | Управление доступом. Протоколирование и аудит. | лекция + практическая работа |

| 17 | Криптография. Криптографическая защита. История криптографии. | лекция |

| 18 | Принципы построения криптографических алгоритмов с симметричными и несимметричными ключами. Электронная цифровая подпись. | лекция + практическая работа |

| 19 | Криптографические методы защиты информации. | практическая работа |

| 20 | Контроль целостности; экранирование; анализ защищённости. | лекция |

| 21 | Обеспечение отказоустойчивости и безопасного восстановления. | лекция + практическая работа |

| 6.Технические и организационные методы хранения информации – 2 часа. | ||

| 22 | Технические средства защиты информации. | лекция |

| 23 | Организационные меры защиты. | лекция + практическая работа |

| 7. Защита информации в компьютерных сетях – 5 часов. | ||

| 24 | Защита информации в компьютерных сетях. | лекция |

| 25 | Безопасность в сети Интернет. | лекция |

| 26 | Защита электронного обмена данных в Интернете. | лекция + практическая работа |

| 27 | Способы отделения интрасети от глобальных сетей. | лекция |

| 28 | Фильтрующий маршрутизатор, программный фильтр, системы типа FireWall (брандмауэр, экранирующий фильтр) и т.д. | лекция |

| 8. Проблемы информационно–психологической безопасности личности –6 часов. | ||

| 29 | Информационно–психологическая безопасность личности в информационном обществе. | лекция |

| 30 | Виртуальная реальность и её воздействие на нравственное, духовное, эмоциональное и физическое здоровье школьников. | лекция |

| 31 | Способы защиты от нежелательной информации в Интернете. | лекция + практическая работа |

| 32 | Нравственно–этические проблемы информационного общества. | лекция |

| 33 | Работа над проектом «Перспективные направления в области обеспечения информационной безопасности». | практическая работа |

| 34 | Итоговое занятие. Защита проектов. | практическая работа |

После прохождения курса, должен быть достигнут следующий перечень знаний, умений и навыков учащихся.

Учащиеся должны знать:

· основные понятия и определения из области обеспечения информационной безопасности;

· методы и средства борьбы с угрозами информационной безопасности;

· классификацию вредоносных программ и их влияние на целостность информации; порядок заражения файлов;

· методы проведения профилактики, защиты и восстановления пораженных вредоносными программами объектов;

· нормативные руководящие документы, касающиеся защиты информации, существующие стандарты информационной безопасности;

· принципы выбора пароля, аппаратные и программные средства для аутентификации по паролю;

· основные понятия криптографических методов защиты информации, механизмы цифровой электронной подписи;

· существующие программные продукты, предназначенные для защиты электронного обмена данными в Интернете, способы отделения интрасети от глобальных сетей;

· нормы информационной этики и права.

Учащиеся должны уметь:

· объяснять необходимость изучения проблемы информационной безопасности;

· применять методы профилактики и защиты информационных ресурсов от вредоносного программного обеспечения;

· восстанавливать повреждённую информация;

· соблюдать права интеллектуальной собственности на информацию;

· применять методы ограничения, контроля, разграничения доступа, идентификации и аутентификации;

· использовать современные методы программирования для разработки сервисов безопасности;

· производить простейшие криптографические преобразования информации;

· планировать организационные мероприятия, проводимые при защите информации;

· применять методы защиты информации в компьютерных сетях;

· различать основные виды информационно-психологических воздействий в виртуальной реальности;

· соблюдать требования информационной безопасности, этики и права;

· искать и обрабатывать информацию из различных источников, приводить собственные примеры явлений и тенденций, связанных с безопасностью информационного общества;

· интерпретировать изучаемые явления и процессы, давать им сущностные характеристики, высказывать критическую точку зрения и свои суждения по проблемным вопросам;

· сравнивать, анализировать и систематизировать имеющийся учебный материал;

· участвовать в групповой работе и дискуссиях, решении задач в игровых ситуациях и проектной деятельности;

· представлять результаты учебных исследовательских проектов с использованием информационно-коммуникационных технологий.

Заключение

Обеспечение информационной безопасности современных информационных систем требует комплексного подхода. Оно невозможно без применения широкого спектра защитных средств, объединенных в продуманную архитектуру. Далеко не все эти средства получили достаточное распространение, некоторые находятся в стадии становления.

В этих условиях позиция по отношению к информационной безопасности должна быть особенно динамичной. Теоретические воззрения, стандарты, сложившиеся порядки необходимо постоянно сверять с требованиями практики. Реальная безопасность нуждается в каждодневной работе всех заинтересованных сторон.

Литература

1. Гостехкомиссия России. Руководящий документ: Защита от несанкционированного доступа к информации. Термины и определения. – М.: ГТК 1992.

2. Грушо А.А., Тимонина Е.Е. Теоретические основы защиты информации. – М.: Издательство Агентства «Яхтсмен», 1996.

3. Девянин П.Н., Михальский О.О., Правиков Д.И., Щербаков А.Ю. Теоретические основы компьютерной безопасности. – М.: Радио и связь, 2000.

4. Казарин О.В. Безопасность программного обеспечения компьютерных систем. Монография. – М.: МГУЛ, 2003. – 212 с.

5. Новиков А.А., Устинов Г.Н. Уязвимость и информационная безопасность телекоммуникационных технологий: Учебное пособие. – М. «Радио и связь» 2003.

6. Василенко О.Н. Теоретико-числовые алгоритмы в криптографии. –МЦНМО, 2003.

7. Введение в криптографию. – Сб. под ред. В.В.Ященко. МЦНМО, 1999.

8. Спесивцев А.В., Вегнер В.А., Крутяков А.Ю. и др. Защита информации в персональных ЭВМ. – М. «Радио и связь», Веста, 1992.

Приложения

Приложение 1

Тема урока: Основные понятия информационной безопасности.

Цели урока:

· познакомить учащихся с понятием информационной безопасности;

· рассмотреть действия, которые могут нанести ущерб информационной безопасности;

· воспитывать негативное отношение к созданию и распространению вредоносных программ;

· формировать навыки самостоятельной работы.

Оборудование: компьютеры.

Программное обеспечение: PowerPoint.

Ход урока

1. Сообщение темы и цели урока

Учитель сообщает учащимся тему и цели урока.

2. Актуализация знаний

Обсудить с учащимися, уже известное им понятие информации и формы её представления, после чего обсудить, что они понимают под безопасностью информации.

3. Объяснение нового материала

Учитель:

Под информационной безопасностью понимается защищенность информации и поддерживающей ее инфраструктуры от любых случайных или злонамеренных воздействий, результатом которых может явиться нанесение ущерба самой информации, ее владельцам или поддерживающей инфраструктуре. Задачи информационной безопасности сводятся к минимизации ущерба, а также к прогнозированию и предотвращению таких воздействий.

Действия, которые могут нанести ущерб информационной безопасности организации, можно разделить на несколько категорий.

1. Действия, осуществляемые авторизованными пользователямиВ эту категорию попадают:

· целенаправленная кража или уничтожение данных на рабочей станции или сервере;

· повреждение данных пользователем в результате неосторожных действий.

2. "Электронные" методы воздействия, осуществляемые хакерамиПод хакерами понимаются люди, занимающиеся компьютерными преступлениями как профессионально (в том числе в рамках конкурентной борьбы), так и просто из любопытства. К таким методам относятся:

· несанкционированное проникновение в компьютерные сети;

· DOS-атаки.

Целью несанкционированного проникновения извне в сеть может быть нанесение вреда (уничтожения данных), кража конфиденциальной информации и использование ее в незаконных целях, использование сетевой инфраструктуры для организации атак на узлы третьих фирм, кража средств со счетов и т. п.

Атака типа DOS (сокр. от Denial of Service - "отказ в обслуживании") - это внешняя атака на узлы сети предприятия, отвечающие за ее безопасную и эффективную работу (файловые, почтовые сервера). Злоумышленники организуют массированную отправку пакетов данных на эти узлы, чтобы вызвать их перегрузку и, в итоге, на какое-то время вывести их из строя. Это, как правило, влечет за собой нарушения в бизнес-процессах компании-жертвы, потерю клиентов, ущерб репутации и т. п.

Похожие работы

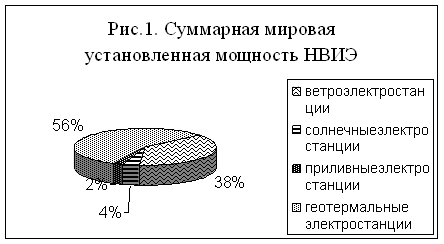

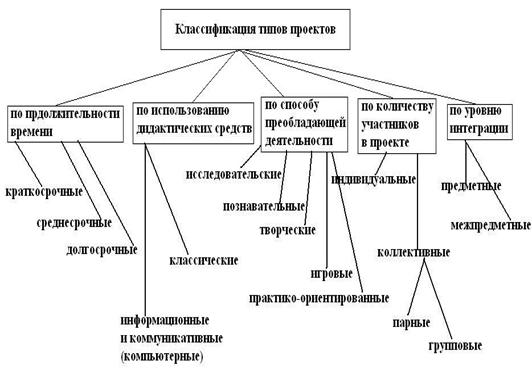

... должно быть кратким, свободным, учащиеся включаются в дискуссию по обсуждению проектов. Как правило, на данном этапе следует обратить внимание на перспективы работы над данным проектом. ГЛАВА 2 ЭЛЕКТИВНЫЙ КУРС ПО ФИЗИКЕ «АЛЬТЕРНАТИВНАЯ ЭЛЕКТРОЭНЕРГЕТИКА» Пояснительная записка Образовательная область: физика Возрастная группа: 9 класс Вид элективного курса: предпрофильный. Тип ...

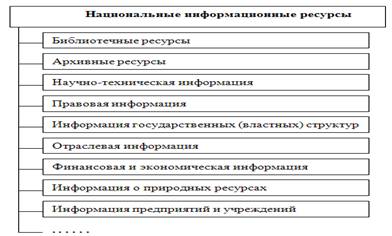

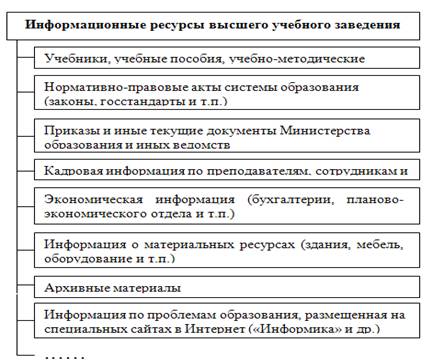

... с ИКТ. Курс разработан для учащихся 10-11 классов, продолжительность обучения 1 года (30 аудиторных часов). Занятия проводятся по одному часу в неделю. Элективный курс «Проблемы социальной информатики» рассчитан на углубленное изучение темы и не входит в обязательный минимум содержания основного среднего образования по дисциплине информатика. Направленность курса – развивающая, так как он ...

... обучения информатике. Опыт таких разработок уже имеется как в нашей стране, так и за рубежом, описаны их положительные и отрицательные стороны. 1.3 Отечественный и зарубежный опыт непрерывного обучения информатике с 1 по 11 класс средней общеобразовательной школы Возраст, с которого дети начинают изучать информатику, неуклонно снижается. Об этом свидетельствует, как зарубежный, так и ...

... организует и курирует техническое оснащение и работоспособности компьютерной техники, сетей; - организует внедрение специализированных программных средств, предназначенных для информатизации управления лицеем (системы управления, базы данных, программы составления расписания, электронный документооборот и т.д.), информационных технологий в учебный процесс: - организует работу лицейского ...

0 комментариев