Навигация

3. Компьютерные вирусы

Отдельная категория электронных методов воздействия - компьютерные вирусы и другие вредоносные программы. Компьютерный вирус – это специально написанная, как правило, небольшая по размерам программа, которая может записывать (внедрять) свои копии (возможно, измененные) в компьютерные программы, расположенные в исполняемых файлах, системных областях дисков, драйверах, документах и т.д., причем, эти копии сохраняют возможность к «размножению». Процесс внедрения вирусом своей копии в другую программу, файлы или системную область диска называется заражением, а программа или иной объект, содержащий вирус – зараженным.

Основные источники вирусов:

· носитель информации, на которой находятся зараженные вирусом файлы;

· компьютерная сеть, в том числе система электронной почты и Internet;

· жесткий диск, на который попал вирус в результате работы с зараженными программами.

4. "Естественные" угрозы

На информационную безопасность компании могут влиять разнообразные внешние факторы: причиной потери данных может стать неправильное хранение, кража компьютеров и носителей, форс-мажорные обстоятельства и т. д.

В течении всего урока учащиеся конспектируют основные моменты.

Весь данный урок может быть представлен в виде презентации, в которой будут раскрыты основные понятия.

4. Проверка знаний учащихся и подведение итогов урока

В виде самостоятельной работы учащиеся выполняют тест на компьютере.

1. Что понимают под информационной безопасностью?

a) Безопасность компьютера;

b) Защищённость информации от злонамеренных воздействий;

c) Защищённость пользователя.

2. Что входит в действия, осуществляемые авторизованными пользователями?

a) Целенаправленная кража или уничтожение данных и незлоумышленное повреждение их;

b) Нецеленаправленная кража данных;

c) Целенаправленная кража данных или их уничтожение и злоумышленное повреждение данных пользователем.

3. Что считается электронными методами воздействия хакеров?

a) DOS-атаки;

b) Несанкционированное проникновение в компьютерные сети и DOS-атаки;

c) Несанкционированное проникновение в компьютерные сети.

4. Что является одним из основных источников компьютерных вирусов?

a) Внешний носитель, заражённый вирусным файлом;

b) Жёсткий диск;

c) Операционная система.

5. Какой тип вирусов не существует?

a) Файловые;

b) Сетевые;

c) Компьютерные.

Самые активные учащиеся получают оценку.

5. Домашнее задание

Выучить данную тему.

Приложение 2

Тема урока: Классификация угроз информационной безопасности.Цели урока:

· Познакомить учащихся с основными типами угроз и их характеристиками;

· охарактеризовать риски, связанные с преднамеренными угрозами оборудования;

· воспитывать негативное отношение к вредоносным действиям;

· формировать навыки самостоятельной работы.

Оборудование: компьютеры.

Программное обеспечение: PowerPoint.

Ход урока

1. Сообщение темы и цели урока

Учитель сообщает учащимся тему и цели урока.

2. Актуализация знаний

· Что понимают под информационной безопасностью?

· Что понимают под угрозой информационной безопасности?

· Какие вы знаете меры, предпринимаемые для защиты информации?

3. Объяснение нового материала

Учитель:

По цели воздействия различают три основных типа угроз безопасности:

угрозы нарушения конфиденциальности информации;

угрозы нарушения целостности информации;

угрозы нарушения работоспособности системы (отказы в обслуживании).

Угрозы нарушения конфиденциальности направлены на разглашение конфиденциальной или секретной информации. При реализации этих угроз информация становится известной лицам, которые не должны иметь к ней доступ. В терминах компьютерной безопасности угроза нарушения конфиденциальности имеет место всякий раз, когда получен несанкционированный доступ к некоторой закрытой информации, хранящейся в компьютерной системе или передаваемой от одной системы к другой.

Угрозы нарушения целостности информации, хранящейся в компьютерной системе или передаваемой по каналу связи, направлены на ее изменение или искажение, приводящее к нарушению ее качества или полному уничтожению. Целостность информации может быть нарушена умышленно злоумышленником, а так же в результате объективных воздействий со стороны среды, окружающей систему. Эта угроза особенно актуальна для систем передачи информации - компьютерных сетей.

Угрозы нарушения работоспособности (отказ в обслуживании) направлены на создание таких ситуаций, когда определенные преднамеренные действия либо снижают работоспособность информационных сетей, либо блокируют доступ к некоторым ее ресурсам. Например, если один пользователь системы запрашивает доступ к некоторой службе, а другой предпринимает действия по блокированию этого доступа, то первый пользователь получает отказ в обслуживании. Блокирование доступа к ресурсу может быть постоянным или временным.

Нарушения конфиденциальности и целостности информации, а также доступности и целостности определенных компонентов и ресурсов информационных систем могут быть вызваны различными опасными воздействиями на информационные системы.

При преднамеренных угрозах оборудование, программное обеспечение, данные и каналы связи подвергаются различным рискам. Это связано с определенными действиями нарушителя, например:

Повреждение оборудования

При сильном механическом и физическом повреждении оборудования обычно теряются программное обеспечение и данные.

Кража оборудования

Компьютерное оборудование - привлекательный объект краж, так как комплектующие можно перепродать. Кража не только останавливает работу до момента замены украденного, но может привести к невосполнимой потере данных, хранимых на похищенных запоминающих устройствах.

Кража программного обеспечения

Компьютерное программное обеспечение может быть украдено как в результате кражи компьютера (программное обеспечение может находиться на жестком магнитном диске), так и само по себе. Могут быть украдены диски или ленты, содержащие коммерчески доступное программное обеспечение или, что более опасно, копии программного обеспечения, разработанного самой организацией. Программное обеспечение является интеллектуальной собственностью и может иметь огромную стоимость. Если конкуренты завладеют полностью разработанной и работающей системой, им не потребуется тратить собственные время и средства на самостоятельную разработку такой программы.

Возможны кражи программного обеспечения, которые не сразу очевидны. Предположим, служащий копирует коммерческую программу для использования дома в личных целях. Копируемая программа защищена авторским правом и в большинстве случаев лицензирована только для использования на компьютере работодателя. В подобных случаях определить, имело место компьютерное преступление или нарушение, можно на основе условий лицензии. Разработчики программного обеспечения используют несколько различных подходов для предотвращения краж при копировании их продуктов, однако кражи программного обеспечения остаются проблемой преступности международного масштаба и приносят многомиллиардные убытки.

Саботаж с помощью компьютера

С помощью компьютеров сегодня люди управляют информацией в интересах национальной обороны, переводят триллионы долларов по сетям финансовых организаций, выполняют медицинские процедуры, управляют движением пассажирских самолетов и почти всем остальным. Человек, получивший контроль над этими системами, может причинить огромный ущерб как самим системам, так и людям, жизни и финансы которых могут зависеть от них.

Другие разновидности саботажа относятся к менее очевидным. Подделка сообщений электронной почты также попадает в разряд компьютерного саботажа. Сообщение электронной почты достаточно легко подделать, если вы притворитесь, что направляете сообщение другого человека или что получили сообщение. Цифровые подписи, обеспечиваемые пакетами шифрования - прекрасный способ защититься от таких подделок.

Встречается еще одна разновидность атак, получившая название «отказ в обслуживании». Такие атаки не обязательно повреждают непосредственно файлы, но приводят к отказу в обслуживании пользователей подвергшегося воздействию компьютера.

В общем случае компьютерное оборудование, программы и данные должны остаться доступными для пользователей. Когда возникает отказ в обслуживании в одной из этих областей (например, если диск полон или поврежден либо испорчена программа), пользователи не могут работать. Даже если ничего не повреждено, изменяется период безотказной работы компьютера, и пользователи не могут довести работу до конца.

Кража материальных ценностей

Профессиональные преступники - в том числе закоренелые - понимают, что компьютерная преступность выгоднее и значительно безопаснее, чем ограбление банков или людей на улице.

Кража выходных данных

Компьютерным преступникам не всегда требуется совершать очень сложные компьютерные преступления в онлайновом режиме. Иногда они просто похищают ценные данные на диске, ленте или бумаге

Несанкционированное использование

Существует несколько типов несанкционированного использования. Во-первых, использование компьютерной системы людьми, которые не уполномочены на это: например, взломщики, которые похищают пароли или догадываются, как обойти контроль доступа. Они могут нанести ущерб вашей системе или просто просмотреть файлы. Возможно, они будут использовать систему в качестве основы для подключения к другим сетям. По меньшей мере ущерб, наносимый нарушителями, заключается в том, что они бесплатно пользуются системой фирмы.

Во-вторых, использование служащими системы для работы в сети. Служащие часто используют компьютеры компаний для своих собственных целей: ведение списков телефонов, подготовка заданий для института, посылка электронной почты своим друзьям. Такое использование носит характер эпидемии. Хотя большинство компаний не возражает против эпизодического использования компьютерных систем в личных целях, некоторые компании формально запрещают подобные действия. Этот процесс легко выходит из-под контроля. Каждый раз когда компьютер включается и служащий тратит время на цели, не связанные с работой, это приводит к дополнительным расходам для организации. Если система используется без разрешения организации, теоретически имеет место кража.

Тема излагается с презентационным сопровождением.

Похожие работы

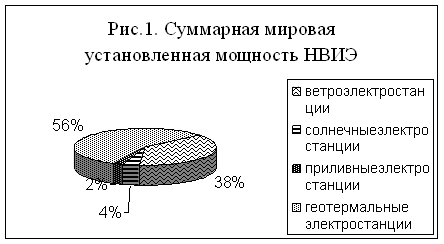

... должно быть кратким, свободным, учащиеся включаются в дискуссию по обсуждению проектов. Как правило, на данном этапе следует обратить внимание на перспективы работы над данным проектом. ГЛАВА 2 ЭЛЕКТИВНЫЙ КУРС ПО ФИЗИКЕ «АЛЬТЕРНАТИВНАЯ ЭЛЕКТРОЭНЕРГЕТИКА» Пояснительная записка Образовательная область: физика Возрастная группа: 9 класс Вид элективного курса: предпрофильный. Тип ...

... с ИКТ. Курс разработан для учащихся 10-11 классов, продолжительность обучения 1 года (30 аудиторных часов). Занятия проводятся по одному часу в неделю. Элективный курс «Проблемы социальной информатики» рассчитан на углубленное изучение темы и не входит в обязательный минимум содержания основного среднего образования по дисциплине информатика. Направленность курса – развивающая, так как он ...

... обучения информатике. Опыт таких разработок уже имеется как в нашей стране, так и за рубежом, описаны их положительные и отрицательные стороны. 1.3 Отечественный и зарубежный опыт непрерывного обучения информатике с 1 по 11 класс средней общеобразовательной школы Возраст, с которого дети начинают изучать информатику, неуклонно снижается. Об этом свидетельствует, как зарубежный, так и ...

... организует и курирует техническое оснащение и работоспособности компьютерной техники, сетей; - организует внедрение специализированных программных средств, предназначенных для информатизации управления лицеем (системы управления, базы данных, программы составления расписания, электронный документооборот и т.д.), информационных технологий в учебный процесс: - организует работу лицейского ...

0 комментариев