Навигация

3. Системы обнаружения атак

Принцип работы СОА заключается в постоянном анализе (в режиме реального времени) активности, происходящей в информационной системе, и при обнаружении подозрительного потока предпринимать действия по его предотвращению и информированию уполномоченных субъектов системы.

Для обнаружения неправомерных воздействий на сервер можно использовать СОА на хосте (СОАХ). Для анализа активности в сети можно использовать СОА на сети (СОАС). Целесообразность внедрения СОАС обусловлено тем, что даже межсетевые экраны с контролем состояния (stateful inspection) не позволяют с уверенностью сказать, присутствует атака в контролируемом ими трафике или нет. Они могут лишь проверить соответствие трафика заданному правилу. К примеру, даже если разрешить прохождение пакетов только по 80 порту (протокол HTTP), простейшая атака с использованием HTTP-запроса "GET /../../../etc/passwd HTTP/1.0" может увенчаться успехом, потому что, с точки зрения межсетевого экрана, в ней нет ничего противозаконного. А вот СОА легко обнаружит эту атаку и заблокирует её.

4. RAID-массивы

На сервере построен RAID Level-10, который комбинирует (объединяет) RAID 0 и RAID 1, т.е. зеркалирование группы дисководов, объединенных в RAID 0 для обеспечения максимального быстродействия. Этот уровень обеспечивает избыточность за счет зеркального отражения.

Так как массив большой и скорость его работы важна - предпочтительна конфигурация из 8 относительно небольших HDD, вместо меньшего количества HDD большей емкости. По подсчетам эффективности и надежности винчестеров используются SCSI - винчестера.

5. Для обеспечения надежности функционирования технических средств желательно использование источников бесперебойного питания (ИБП/UPS) на сервере и на рабочих станциях, а также на повторителе, через который осуществляется мониторинг.

6. В холодном резерве целесообразно иметь:

· ПК – для случая выхода из строя машины диспетчеров, поскольку она является критичной для выполнения бизнес-функции.

· кабели/конекторы/разъемы и т.п.

· винчестер для замены вышедшего из RAID-массива. (при использовании RAID-10 достаточно иметь один SCSI HDD, так как вероятность выхода из строя одновременно двух дублирующихся дисков очень мала).

7. Аудит информационной системы, можно осуществлять по средствам регистрационных журналов администратором безопасности.

8. Уничтожитель бумаги

Часто бывают случаи, когда бумажные листы содержат какие-либо конфиденциальные данные и в дальнейшем использование этой копии не требуется. Правильным является физическое уничтожение бумаг с невозможностью считывания информации с них.

9. Технология VLAN

В отдельный VLAN выделить порты коммутатора, образовав тем самым псевдосеть, организованную на базе существующей локальной сети, для работы с конфиденциальной информацией субъектов организации. Коммутаторы Catalyst 3100 поддерживают такую возможность.

10. Технология VPN

Для сохранности секретности передаваемых по сетям Интернет данных целесообразно использовать технологию VPN (Virtual Private Network), позволяющую конфигурировать виртуальную частную сеть. Виртуальная частная сеть – это сеть, состоящая не из физически проложенных кабелей и сетевого оборудования, а представляющая собой систему виртуальных туннелей в пространстве глобальной сети Интернет и функционирующая параллельно с аналогичными сетями других клиентов и сетью самого провайдера.

Прежде всего, частные виртуальные сети существенно дешевле других решений, особенно при использовании в междугородних компаниях. Используя VPN, не используются специальные кабельные линии, соединяющие локальные сети. В данном случае для создания каналов между локальными сетями используется Интернет, что стоит гораздо дешевле.

VPN предполагает комплексные решения в области защиты данных. Прежде всего, информация передается в зашифрованном виде. Для идентификации адресата и отправителя применяются специальные меры. И, наконец, проверяется, что данные не были изменены во время движения по публичным сетям по ошибке или злонамеренно.

Для подключения к Интернету используется коммутируемый доступ (Dial-up) – способ подключения к Интернету по телефонной линии общего пользования с применением модема. Для осуществления подключения требуется модем и соответствующее программное обеспечение. Поскольку опция «Secure SHell (SSH)» для МСЭ поддерживает данную технологию, нет необходимости покупки отдельного ПО на модем.

11. Операционная система

Как на сервере, так и на рабочих станциях необходимо при установке ОС опускать ненужные сервисы. При этом необходимо периодически проверять включенные сервисы с целью выявления изменений, которые могут произойти, например, при установке нового ПО или АО.

12. SQL Server 2000

Самый простой путь администрирования разрешений доступа групп пользователей, это создание глобальной группы домена, в которую входят все группы пользователей. После того, как созданы глобальные группы, можно предоставлять им доступ к SQL серверу.

Защита СУБД не ограничивается только внутренними защитными механизмами самой СУБД. Необходимо также защитить и операционную систему, под управлением которой работает СУБД.

К примеру, MS SQL Server не обеспечивает возможность блокировки учетной записи пользователя базы данных в случае серии неудачных попыток аутентификации. Это позволяет злоумышленнику осуществлять различные атаки на систему идентификации/аутентификации, например, пытаться подобрать имена пользователей, зарегистрированных в СУБД, и их пароли. Второй пример уязвимости - невозможность переименования учетной записи системного администратора базы данных (sa), что также позволяет осуществлять злоумышленнику попытки подбора пароля администратора СУБД.

Существует ряд уязвимостей в СУБД, которые могут привести не только к компрометации информации в базах данных, но и компрометации всей сети в целом. Эти уязвимости появляются вследствие расширения стандартных возможностей SQL-серверов. Например, использование расширенной хранимой процедуры (extended stored procedure) xp_cmdshell позволяет выполнять функции операционной системы из командной строки так, как будто удаленный пользователь СУБД работает за консолью сервера баз данных. При этом функции, вызываемые при помощи процедуры xp_cmdshell, выполняются с привилегиями той учетной записи, под управлением которой загружен SQL-Server.

Программы типа "троянский конь" могут быть легко созданы путем модификации системных хранимых процедур. Например, несанкционированный доступ к паролю пользователя может быть получен при его смене с помощью всего одной строчки кода. При изменении пароля, который обычно хранится в зашифрованном виде в таблице master.dbo.syslogins, указанный "троянский конь" позволит увидеть пароль пользователя в открытом виде, сохраненный в таблице spt_values.

Похожие работы

... eth0:2 - 192.168.3.1/24 Для того что бы протестировать первым средством понадобится рабочая станция из которой нужно пытаться зайти на сервер. Для тестирования на ней будет установлено: Операционная система Linux и Windows 2000 pro Интернет обозреватель (Internet Explorer,Fire Fox или любой другой). Сетевая карточка, которая поддерживает технологию Ethernet. После того как сервер и рабочая ...

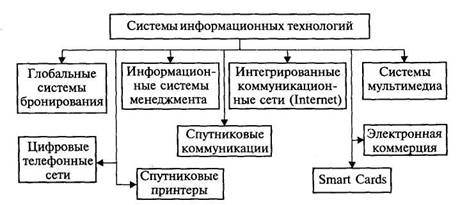

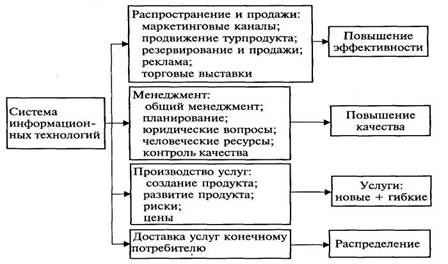

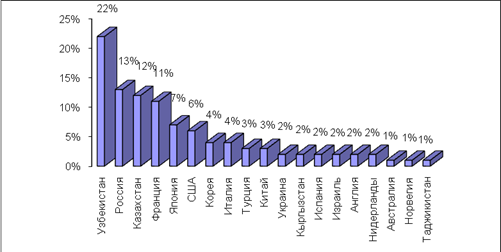

... , в том числе и относительно соблюдения прав пассажира. В связи с этим большее распространение получили зарубежные системы бронирования, технический уровень и соответствие стандартам которых значительно выше. 3. Информационные технологии в системах управления гостиницы Орзу 3.1 Общая характеристика гостиницы Орзу Сеть гостиниц Орзу состоит из двух гостиниц, расположенных в жилом квартале ...

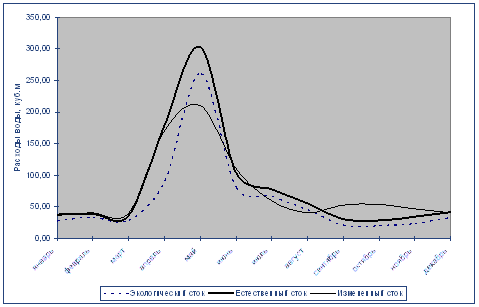

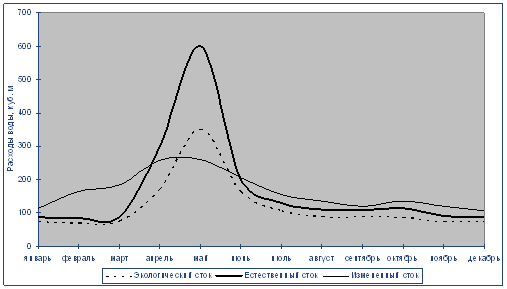

... газа на линейных кранах, продувать конденсатосборники и т. п.; - ликвидировать аварии и неисправности на линейной части газопровода, ГРС, КС; - участвовать в проведении капитальных ремонтов магистрального газопровода; - осуществлять своевременный ремонт грунтового основания и насыпей, а также проводить мероприятия по предотвращению эрозионного размыва грунтов; ...

... в предсказании краткосрочных процессов (на 10-15 лет), что связано с отсутствием необходимых материалов о состоянии компонентов экосистем и процессах их эволюционных и циклических изменений. 1.4 Экономические последствия строительства и эксплуатации водохранилищ 1.4.1 Воздействие ГТС на земельные ресурсы Изменения, вносимые созданием и эксплуатацией ГТС в режим водотока, как и изменения, ...

0 комментариев