Навигация

ПО ЦЕЛИ РЕАЛИЗАЦИИ УГРОЗЫ

1. ПО ЦЕЛИ РЕАЛИЗАЦИИ УГРОЗЫ

1.1 Нарушение конфиденциальности

![]() Угроза несанкционированного доступа (НСД)

Угроза несанкционированного доступа (НСД)

для пользователей:

· Защита от НСД

· Использование идентификации/аутентификации – ввод имени и пароля для получения доступа на сервер, в БД, на рабочей станции, на коммуникациях при соединениях

· Использованию «хранителей экрана»

· Физическая защита помещения, системного блока

для коммуникаций:

· Обеспечение физической защиты

· Не использовать для удаленного доступа протоколы, передающие имена и пароли в открытом виде. Закрыть возможность обращения к портам мониторинга при помощи листов доступа

· Отдельный VLAN для работы с конфиденциальной информацией

для сервера:

· Обеспечение физической защиты

· Настройка ОС сервера должна проводиться мануально с включением только необходимых сервисов

· Для администрирования не использовать протоколы, передающие имена, пароли, данные и т.д. в открытом виде

![]() Угроза «маскарадинга»

Угроза «маскарадинга»

· Использование идентификации/аутентификации на активном оборудовании

· Использование открытых ключей для связи внутри сети

· Использование VPN-соединений вида «точка-точка», по средствам специальной опции “Secure” в конфигурации МСЭ (на маршрутизаторе)

· Использование доверительных соединений (приобретение корневого сертификата)

· На межсетевом экране строго расписать что, куда и откуда разрешено, остальное запретить; создать список закрытых/открытых портов и список сайтов в Интернете, на который разрешен доступ и кому, остальное запретить; вести аудит перемещений

· Использование системы обнаружения атак

· Обновление функционирующего ПО, отслеживание появления новых «дыр», атак и т.п.

· Производить сканирование портов на предмет их состояния (открыт/закрыт)

![]() Угроза, возникающая от использования нелицензионного ПО, так как имеется необходимость выхода в Интернет.

Угроза, возникающая от использования нелицензионного ПО, так как имеется необходимость выхода в Интернет.

· Учет и использование только лицензионное ПО

· Проведение инвентаризации ПО и АО

![]() Угроза прослушивания трафика (не смотря на то, что используются коммутаторы)

Угроза прослушивания трафика (не смотря на то, что используются коммутаторы)

· Настройка листов доступа на коммутаторе - строгая привязка связи между MAC-адресами

· Мониторинг сетевого трафика

· Наличие отдельной от общей системы электропитания, при этом осуществить связь каждого порта коммутатора с определенным MAC-адресом, свободные порты или при нарушениях осуществлять блокировку

1.2 Нарушение целостности

![]() Угроза модификации: воздействие вируса/злоумышленника

Угроза модификации: воздействие вируса/злоумышленника

· Аудит работ с конфиденциальной информацией

· ОРМ по использованию паролей

· ОРМ на использование Антивирусного комплекса

· Наличие эталонных копий на неизменяемые части, к примеру, для создаваемой системы - эталон на схему БД

· Использование открытых ключей для связи внутри сети

· Использование VPN-соединений вида «точка-точка» по средствам специальной конфигурации модема

· Использование доверительных соединений - приобретение корневого сертификата

![]() Угроза фальсификации: воздействие вируса/злоумышленника

Угроза фальсификации: воздействие вируса/злоумышленника

· Отдельный VLAN для работы с конфиденциальной информацией

· Использование открытых ключей для связи внутри сети

· Настройка TRUNK –соединений для коммуникаций

· Синхронизация времени

· Наличие эталонных копий на неизменяемые части, к примеру, для создаваемой системы - эталон на схему БД (ОРМ)

1.3 Нарушение доступности

![]() Нагрузка в сети – недоступность сервера

Нагрузка в сети – недоступность сервера

· Деление сети на подсети

· Мониторинг сети

· Использование кластерного распределения на сервере по средствам Windows Advanced Server (при наличии второго сервера)

· Использование RAID-массивов, источников бесперебойного питания

![]() Угроза выхода из строя активного оборудования

Угроза выхода из строя активного оборудования

· Наличие резерва

· Для линий коммуникаций - наличие альтернативных путей

2. ПО ПРИНЦИПУ ВОЗДЕЙСТВИЯ

2.1 С использованием доступа

![]() Угроза несанкционированного доступа (НСД) – злоумышленник имеет доступ системе

Угроза несанкционированного доступа (НСД) – злоумышленник имеет доступ системе

2.2 С использованием скрытых каналов

![]() Вирус

Вирус

· ОРМ на использование Антивирусного комплекса

· Осуществление очистки памяти

· Наличие списка закрытых портов, по которым может распространяться «червь»

3. ПО ХАРАКТЕРУ ВОЗДЕЙСТВИЯ

3.1 Пассивное

![]() НСД: воздействие вируса/злоумышленника

НСД: воздействие вируса/злоумышленника

для пользователей:

· ОРМ на использование Антивирусного комплекса

для ЛВС:

· Строгая настройка листов доступа на коммутаторах

· Настройка TRUNK –соединений на линиях передачи данных

· Использование доверительных соединений

Похожие работы

... eth0:2 - 192.168.3.1/24 Для того что бы протестировать первым средством понадобится рабочая станция из которой нужно пытаться зайти на сервер. Для тестирования на ней будет установлено: Операционная система Linux и Windows 2000 pro Интернет обозреватель (Internet Explorer,Fire Fox или любой другой). Сетевая карточка, которая поддерживает технологию Ethernet. После того как сервер и рабочая ...

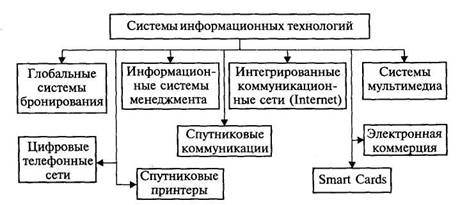

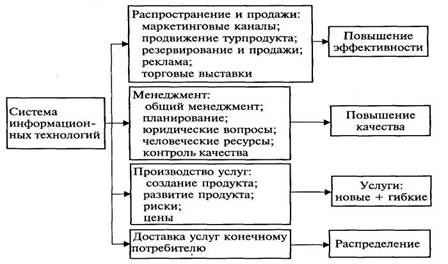

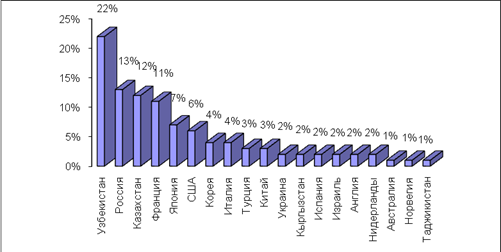

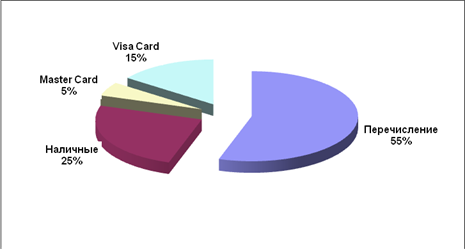

... , в том числе и относительно соблюдения прав пассажира. В связи с этим большее распространение получили зарубежные системы бронирования, технический уровень и соответствие стандартам которых значительно выше. 3. Информационные технологии в системах управления гостиницы Орзу 3.1 Общая характеристика гостиницы Орзу Сеть гостиниц Орзу состоит из двух гостиниц, расположенных в жилом квартале ...

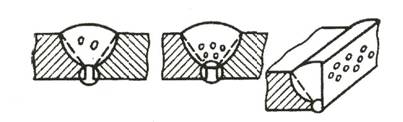

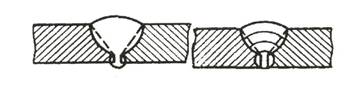

... газа на линейных кранах, продувать конденсатосборники и т. п.; - ликвидировать аварии и неисправности на линейной части газопровода, ГРС, КС; - участвовать в проведении капитальных ремонтов магистрального газопровода; - осуществлять своевременный ремонт грунтового основания и насыпей, а также проводить мероприятия по предотвращению эрозионного размыва грунтов; ...

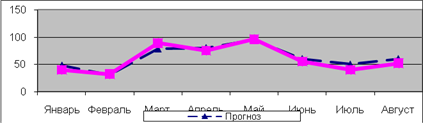

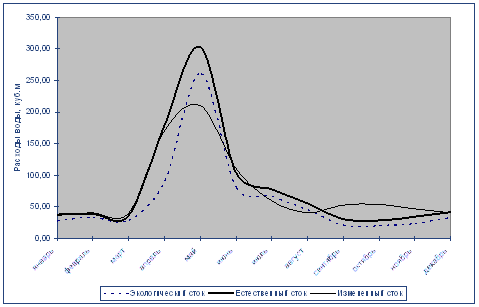

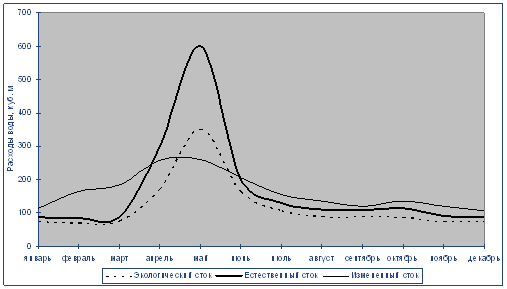

... в предсказании краткосрочных процессов (на 10-15 лет), что связано с отсутствием необходимых материалов о состоянии компонентов экосистем и процессах их эволюционных и циклических изменений. 1.4 Экономические последствия строительства и эксплуатации водохранилищ 1.4.1 Воздействие ГТС на земельные ресурсы Изменения, вносимые созданием и эксплуатацией ГТС в режим водотока, как и изменения, ...

0 комментариев