Навигация

Использование ненадежного программного обеспечения

6. Использование ненадежного программного обеспечения.

Самое узкое место любой сети. Программное обеспечение серверов, рабочих станций, маршрутизаторов и т. д. написано людьми, следовательно, оно практически всегда содержит ошибки. Чем выше сложность подобного ПО, тем больше вероятность обнаружения в нем ошибок и уязвимостей. Большинство из них не представляет никакой опасности, некоторые же могут привести к трагическим последствиям, таким, как получение злоумышленником контроля над сервером, неработоспособность сервера, несанкционированное использование ресурсов (хранение ненужных данных на сервере, использование в качестве плацдарма для атаки и т.п.). Большинство таких уязвимостей устраняется с помощью пакетов обновлений, регулярно выпускаемых производителем ПО. Своевременная установка таких обновлений является необходимым условием безопасности сети.

7. DoS- и DDoS-атаки (отказ в обслуживании)

Опасность такого рода заключается в том, что злоумышленник пытается лишить доступа к сервису правомочных пользователей.

Методы борьбы: надежные механизмы аутентификации и авторизации, фильтрация, управление числом входящих запросов. Фильтрация – это проверка получаемых данных и принятие решения об обработке или игнорировании пакета. Так работают фильтрующие пакет брандмауэры, которые позволяют справиться с множеством атак типа "отказ в обслуживании", реализованных на IP-уровне. Управление числом входящих запросов позволяет, например, исключить возможность анонимных подключений к системе.

Данный тип угрозы может наступить также в результате физического отказа сервера. На этот случай необходимо определить перечень критически важного оборудования, которое будет находиться в холодном (или горячем) резерве.

8. Заражение вирусами.

Вирусы представляют собой небольшие программы, при своем запуске дописывающие себя к другим программам, чтобы уже при их, запуске, производить новые, более опасные действия. В настоящее время компьютерный вирус распространяется либо через электронную почту, либо при переносе информации на съемных носителях. Для того чтобы избежать заражения вирусами, было решено установить антивирусную программу Symantec Antivirus. При получении какой либо информации на электронном носителе эта машина используется как карантинная, т.е. именно на ней носитель проверяется на наличие вирусов и только после этого информацию можно предоставлять в локальную сеть. Так же необходимо убрать с клиентских компьютеров оборудование для считывания информации с электронных носителей (CD-дисководы, флоппи-диски), опечатать USB-порты.

9. Технические сбои оборудования.

Работа кабельной системы состоящей из неэкранированной витой пары пятой категории (UTP CAT5 — Unshielded twisted pair Category5) и экранированной витой пары (STP — Shielded twisted pair).

К отказам в работе сети приводят неисправности кабельной системы - это обрывы кабеля, короткое замыкание и физическое повреждение соединительных устройств. Большие неприятности могут доставлять электромагнитные наводки различного происхождения, например, от излучения бытовых электроприборов, стартеров ламп дневного света и т.п., по этому используется сетевой кабель STP. Для определения таких характеристик как затухание и перекрестные наводки используются сканеры сетевого кабеля – приборы, предназначенные для установления не только причины, но и места повреждения кабельной системы. Сканер посылает в кабель серию коротких электрических импульсов и для каждого импульса измеряет время от подачи импульса до прихода отраженного сигнала и его фазу. По фазе отраженного импульса определяется характер повреждения кабеля (короткое замыкание или обрыв). А по времени задержки – расстояние до места повреждения. Если кабель не поврежден, то отраженный импульс отсутствует

Защита при отключении электропитания

При кратковременном отключении электроэнергии, признанной мерой защиты информации является в настоящее время установка источников бесперебойного питания. Подобные устройства, различающиеся по своим техническим и потребительским характеристикам, могут обеспечить питание всей сети или отдельного компьютера в течение промежутка времени, достаточного для восстановления работы электросети или записи информации на магнитные носители.

Методы борьбы с утерей информации

Причины утери информации могут быть разные, будь то физическое повреждение либо непреднамеренное удаление.

Необходимо хранить всю информацию в двух экземплярах:

– на сервере баз данных для повышения надежности работы установлен RAID с чередованием дисков с записью четности на нескольких дисках(RAID 5 уровня);

– создание резервных копий базы данных по расписанию. Необходимую частоту копирования нужно выяснить опытным путем;

– тщательно расставляются права на все ресурсы, чтобы другие пользователи не могли модифицировать чужие файлы;

– пользователи хранят ценную информацию в местах известных системному администратору. Если пользователь сохраняет информацию в любых других местах – вся ответственность за сохранность ложиться на пользователя;

– системный администратор не должен удалять без ведома пользователя никакие «непонятные» папки с компьютера пользователя;

– перед переустановкой операционной системы следует обязательно копировать все содержимое раздела (на который будет установлена система) на сервер, в другой радел или на CD/DVD.

Похожие работы

... 1998 года резким падение курса рубля, из-за которого, естественно подскочили цены на сырье и материалы, в частности на ГСМ. 3. СОСТОЯНИЕ И ПУТИ УЛУЧШЕНИЯ УЧЕТА ЗАТРАТ НА ИСПОЛЬЗОВАНИЕ ГРУЗОВОГО АВТОТРАНСПОРТА 3.1 Состояние учетно-аналитической работы на предприятии Согласно законам РФ и РБ «О предприятиях и предпринимательской деятельности» предприятие ведет ...

... «Порядок проведения имущества и обязательств» настоящей Учетной политики. 7.7. Раскрытие информации в финансовой отчетности При составлении финансовой отчетности в части учета товарно-материальных запасов ТОО «СГХК» раскрывает следующую информацию: - учетную политику, принятую для оценки запасов, в том числе использованный метод расчета их себестоимости; - общую балансовую стоимость ...

... обеспечения предприятия, представляющего собой комплекс всех нормативов, норм и смет, которые используются для планирования, организации и контроля производственного процесса. 2. Организация учета затрат и калькулирование себестоимости продукции, работ и услуг 2.1 Организационно-экономическая характеристика ОАО «НЛМК» и его структурного подразделения «Производства автозапчастей, труб и ...

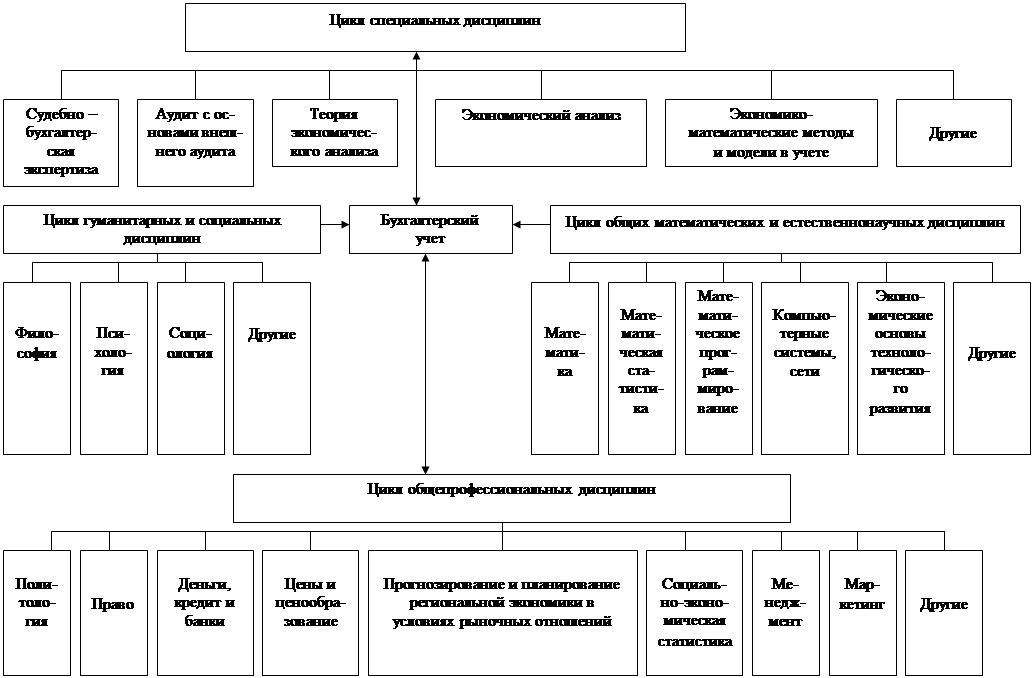

... к автоматизации бухгалтерской деятельности. Сегодня бухгалтеры в основном научились пользоваться компьютером, но это вовсе не означает переход на новые информационные технологии. Переход от традиционного учета к компьютерному предполагает наведение порядка в бухгалтерском учете и, прежде всего в плане счетов, системе бухгалтерских проводок, отчетности. Следовательно, автоматизация влечет за ...

0 комментариев