Навигация

Наиболее распространенные угрозы

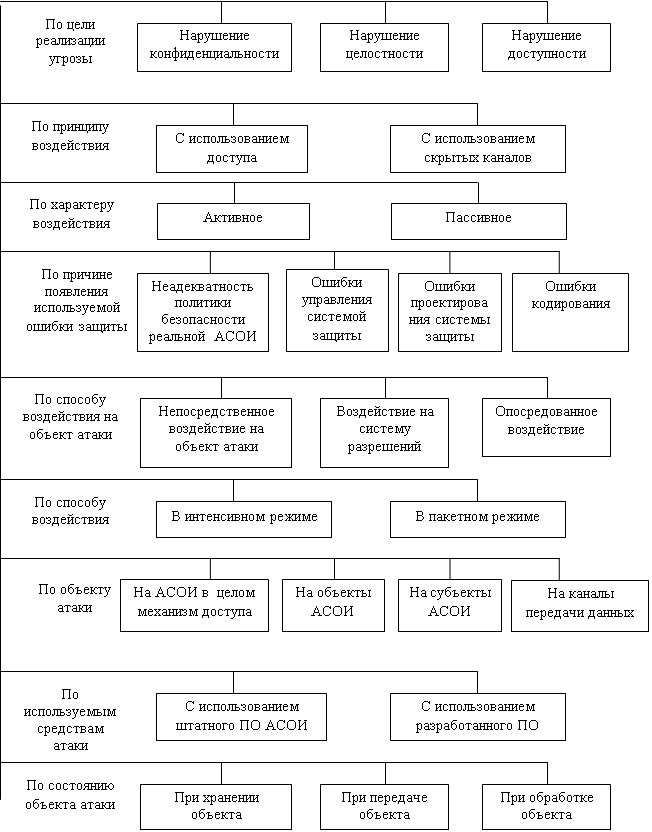

2.1.2 Наиболее распространенные угрозы

Самыми частыми и самыми опасными (с точки зрения размера ущерба) являются непреднамеренные ошибки штатных пользователей, операторов, системных администраторов и других лиц, обслуживающих компьютерную сеть.

Иногда такие ошибки и являются собственно угрозами (неправильно введенные данные или ошибка в программе, вызвавшая крах системы), иногда они создают уязвимые места, которыми могут воспользоваться злоумышленники (таковы обычно ошибки администрирования). По некоторым данным, до 65% потерь - следствие непреднамеренных ошибок.

Пожары и наводнения не приносят столько бед, сколько безграмотность и небрежность в работе.

Очевидно, самый радикальный способ борьбы с непреднамеренными ошибками - максимальная автоматизация и строгий контроль.

Другие угрозы доступности можно классифицировать по компонентам КС, на которые нацелены угрозы:

отказ пользователей;

внутренний отказ сети;

отказ поддерживающей инфраструктуры.

Обычно применительно к пользователям рассматриваются следующие угрозы:

нежелание работать с информационной системой (чаще всего проявляется при необходимости осваивать новые возможности и при расхождении между запросами пользователей и фактическими возможностями и техническими характеристиками);

невозможность работать с системой в силу отсутствия соответствующей подготовки (недостаток общей компьютерной грамотности, неумение интерпретировать диагностические сообщения, неумение работать с документацией и т.п.);

невозможность работать с системой в силу отсутствия технической поддержки (неполнота документации, недостаток справочной информации и т.п.).

Основными источниками внутренних отказов являются:

отступление (случайное или умышленное) от установленных правил эксплуатации;

выход системы из штатного режима эксплуатации в силу случайных или преднамеренных действий пользователей или обслуживающего персонала (превышение расчетного числа запросов, чрезмерный объем обрабатываемой информации и т.п.);

ошибки при (пере)конфигурировании системы;

отказы программного и аппаратного обеспечения;

разрушение данных;

разрушение или повреждение аппаратуры.

По отношению к поддерживающей инфраструктуре рекомендуется рассматривать следующие угрозы:

нарушение работы (случайное или умышленное) систем связи, электропитания, водо- и/или теплоснабжения, кондиционирования;

разрушение или повреждение помещений;

невозможность или нежелание обслуживающего персонала и/или пользователей выполнять свои обязанности (гражданские беспорядки, аварии на транспорте, террористический акт или его угроза, забастовка и т.п.).

Весьма опасны так называемые "обиженные" сотрудники - нынешние и бывшие. Как правило, они стремятся нанести вред организации - "обидчику", например:

испортить оборудование;

встроить логическую бомбу, которая со временем разрушит программы и/или данные;

удалить данные.

Обиженные сотрудники, даже бывшие, знакомы с порядками в организации и способны нанести немалый ущерб. Необходимо следить за тем, чтобы при увольнении сотрудника его права доступа (логического и физического) к информационным ресурсам аннулировались.

2.1.3 Вредоносное программное обеспечение

Одним из опаснейших способов проведения атак является внедрение в атакуемые системы вредоносного программного обеспечения.

Выделяют следующие аспекты вредоносного ПО:

вредоносная функция;

способ распространения;

внешнее представление.

Часть, осуществляющая разрушительную функцию, предназначается для:

внедрения другого вредоносного ПО;

получения контроля над атакуемой системой;

агрессивного потребления ресурсов;

изменения или разрушения программ и/или данных.

По механизму распространения различают:

вирусы - код, обладающий способностью к распространению (возможно, с изменениями) путем внедрения в другие программы;

"черви" - код, способный самостоятельно, то есть без внедрения в другие программы, вызывать распространение своих копий по сети и их выполнение (для активизации вируса требуется запуск зараженной программы).

Вирусы обычно распространяются локально, в пределах узла сети; для передачи по сети им требуется внешняя помощь, такая как пересылка зараженного файла. "Черви", напротив, ориентированы в первую очередь на путешествия по сети.

Иногда само распространение вредоносного ПО вызывает агрессивное потребление ресурсов и, следовательно, является вредоносной функцией. Например, "черви" "съедают" полосу пропускания сети и ресурсы почтовых систем.

Вредоносный код, который выглядит как функционально полезная программа, называется троянским. Например, обычная программа, будучи пораженной вирусом, становится троянской; порой троянские программы изготавливают вручную и подсовывают доверчивым пользователям в какой-либо привлекательной упаковке (обычно при посещении файлообменных сетей или игровых и развлекательных сайтов).

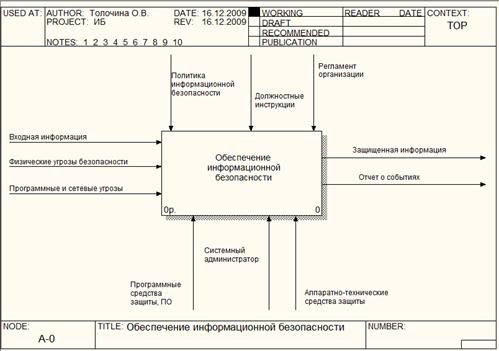

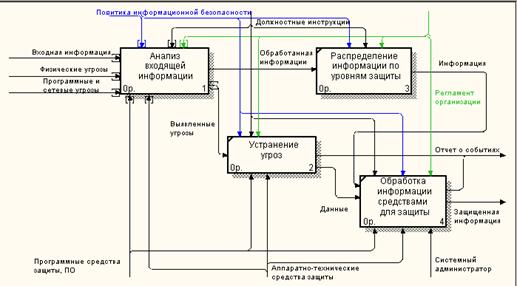

2.2 Разработка концепции ИБ 2.2.1 Цели и задачи информационной безопасностиРежим информационной безопасности – это комплекс организационных и программно-технических мер, которые должны обеспечивать следующие параметры:

· доступность и целостность информации;

· конфиденциальность информации;

· невозможность отказа от совершенных действий;

· аутентичность электронных документов.

Цель информационной безопасности - обеспечить бесперебойную работу организации и свести к минимуму ущерб от событий, таящих угрозу безопасности, посредством их предотвращения и сведения последствий к минимуму.

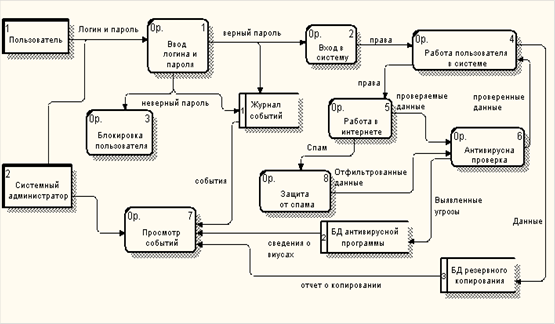

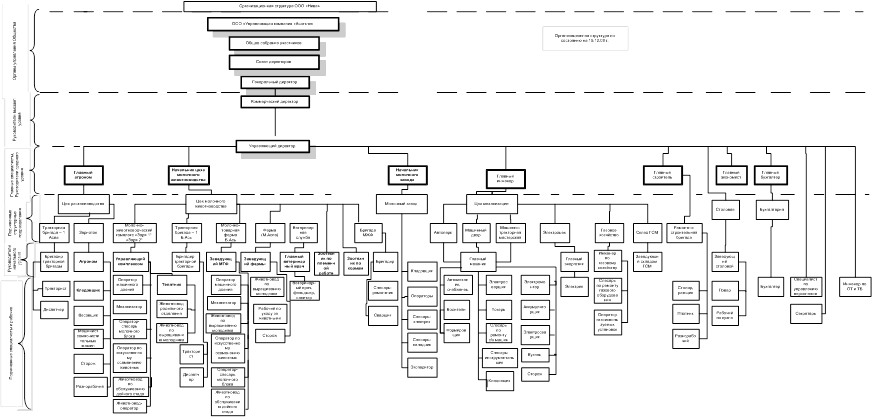

К задачам информационной безопасности бухгалтерии ООО магазин «Стиль» относится:

· объективная оценка текущего состояния информационной безопасности;

· обеспечение защиты и надежного функционирования прикладных информационных сервисов;

· обеспечение безопасного доступа в Интернет с защитой от вирусных атак и спама;

· защита системы электронного документооборота;

· организация защищенного информационного взаимодействия с территориально удаленными офисами и мобильными пользователями;

· получение защищенного доступа к информационной системе организации;

· обеспечение целостности и доступности информации;

· предотвращение некорректного изменения и модификации данных.

2.2.2 Общие направления информационной безопасностиПроблема обеспечения необходимого уровня защиты информации – весьма сложная задача, требующая для своего решения не просто осуществления некоторой совокупности научных, научно-технических и организационных мероприятий и применения специфических средств и методов, а создания целостной системы организационных мероприятий и применения специфических средств и методов по защите информации.

В рамках комплексного подхода к внедрению системы безопасности для бухгалтерии ООО «Стиль» можно выделить следующие общие направления:

· внедрение решений по сетевой безопасности с применением средств компьютерной защиты информации;

· внедрение систем однократной аутентификации (SSO);

· внедрение системы контроля целостности информационной системы;

· внедрение решений по мониторингу и управлению информационной безопасностью;

· внедрение системы контроля доступа к периферийным устройствам и приложениям;

· внедрение систем защиты от модификации и изменения информации.

Основными требованиями к комплексной системе защиты информации являются:

· система защиты информации должна обеспечивать выполнение

информационной системой своих основных функций без существенного ухудшения характеристик последней;

· система защиты должна быть экономически целесообразной;

· защита информации должна обеспечиваться на всех этапах жизненного цикла, при всех технологических режимах обработки информации, в том числе при проведении ремонтных и регламентных работ;

· в систему защиты информации должны быть заложены возможности ее совершенствования и развития в соответствии с условиями эксплуатации и конфигурации;

· система защиты в соответствии с установленными правилами должна обеспечивать разграничение доступа к конфиденциальной информации с отвлечением нарушителя на ложную информацию, т.е. обладать свойствами активной и пассивной защиты;

· система защиты должна позволять проводить учет и расследование случаев нарушения безопасности информации;

· применение системы защиты не должно быть сложной для пользователя, не вызывать психологического противодействия и желания обойтись без нее.

Похожие работы

... предприятия при нарушении безопасности информации и ликвидации последствий этих нарушений; · создание и формирование целенаправленной политики безопасности информации предприятия. 2.3 Мероприятия и средства по совершенствованию системы информационной безопасности Для выполнения поставленных целей и решению задач необходимо провести мероприятия на уровнях информационной безопасности. ...

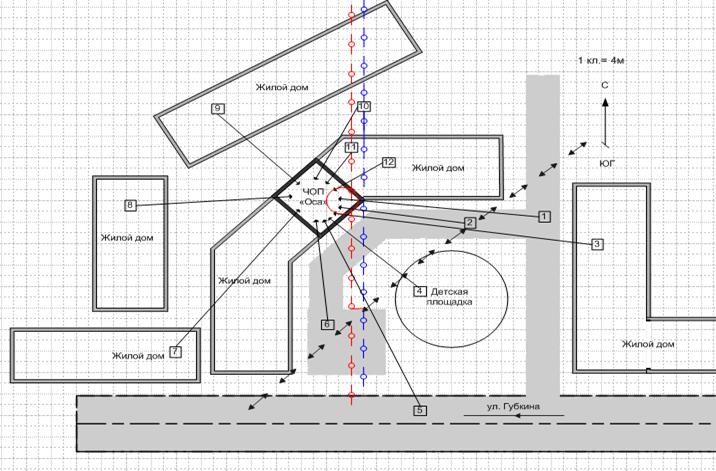

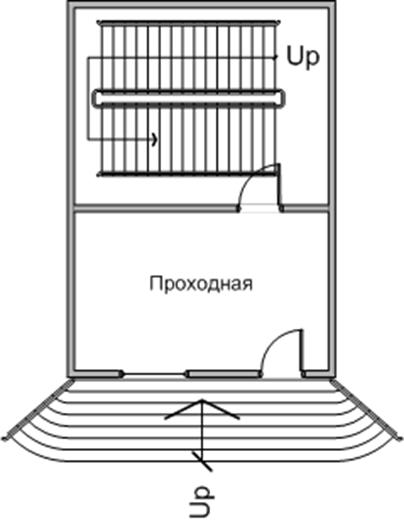

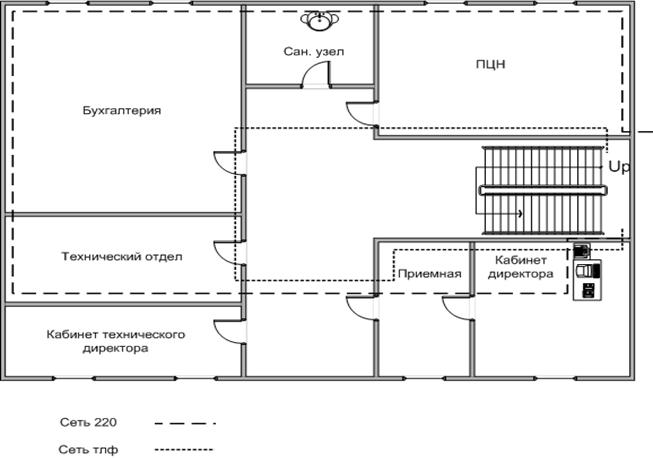

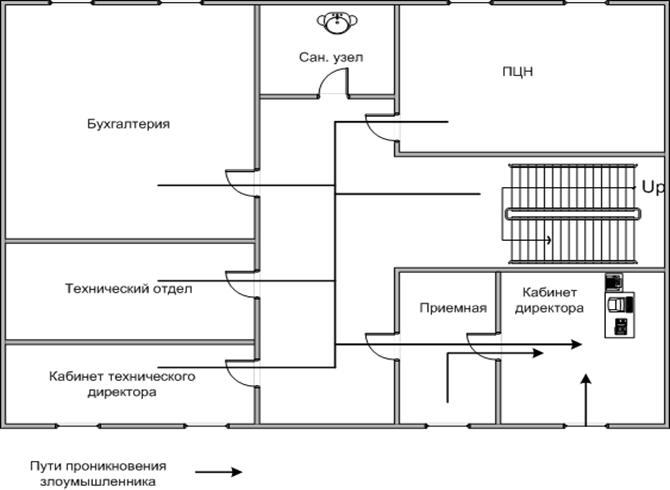

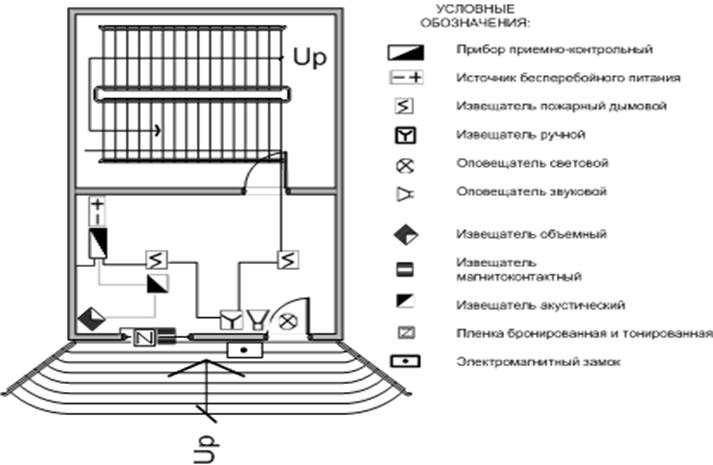

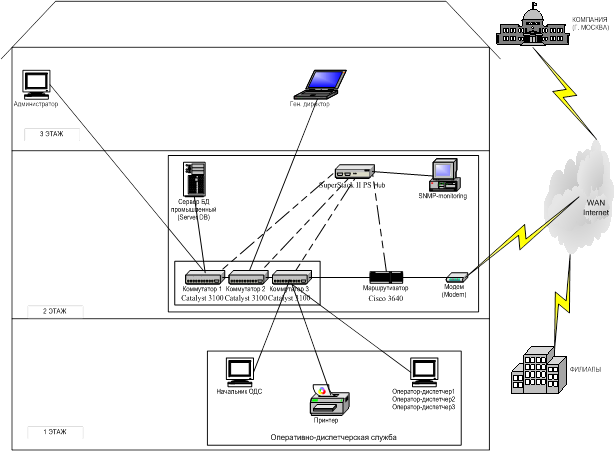

... эта система будет неполной без интегрирования с ней системы видеонаблюдения, которая обеспечит визуальный просмотр времени и попыток несанкционированного доступа к информации и обеспечит идентификацию личности нарушителя. 2.4 Разработка системы видеонаблюдения объекта защиты Целевыми задачами видеоконтроля объекта защиты является: 1) обнаружение: - общее наблюдение за обстановкой; - ...

... мероприятия по новому месту работы, жительства; также в окружении носителей коммерческих секретов. Персонал оказывает существенное, а в большинстве случаев даже решающее влияние на информационную безопасность банка. В этой связи подбор кадров, их изучение, расстановка и квалифицированная работа при увольнениях в значительной степени повышают устойчивость коммерческих предприятий к возможному ...

... ); 2. Информация по техническим характеристикам основных объектов МГ и ГРС; 3. Информация по техническим характеристикам основных устройств МГ и ГРС; 4. Информация по событиям (авариям/ремонтным работам); 5. Графическое представление объектов и устройств МГ и ГРС в виде схем различного типа (хранятся в файлах): 5.1 Общая схема подключения основных объектов и ...

0 комментариев