Навигация

Первоочередные мероприятия

7. Первоочередные мероприятия

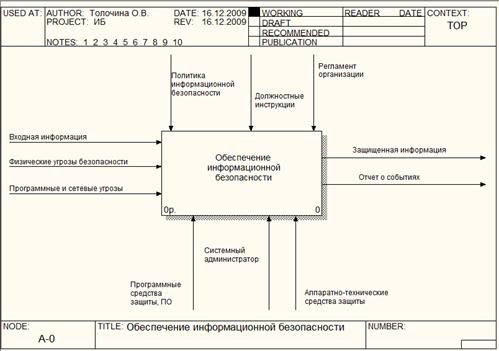

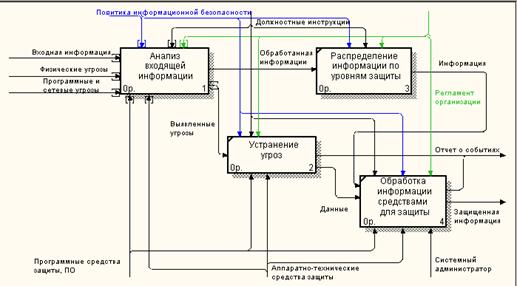

В данном разделе необходимо описать первоочередные действия, которые предстоит исполнить в ближайшее время, описать аппаратно-программный комплекс, который обеспечит информационную безопасность организации.

3.2 Разработка политики ИБ и выбор решений по обеспечению политики ИБВ основе организационных мер защиты информации лежит политика безопасности, от эффективности которой в наибольшей степени зависит успешность мероприятий по обеспечению информационной безопасности.

Под политикой информационной безопасности понимается совокупность документированных управленческих решений, направленных на защиту информационных ресурсов организации. Это позволяет обеспечить эффективное управление и поддержку политики в области информационной безопасности со стороны руководства организации.

Политика безопасности строится на основе анализа рисков. С учетом рисков, выявленных в организации, политика информационной безопасности для организации должна содержать семь разделов:

-«Введение». Необходимость появления политики безопасности на основании выявленных недостатков в информационной безопасности ООО «Стиль»;

-«Цель политики». В этом разделе документа для ООО «Стиль» необходимо отразить цели создания данного документа (в частности, для парольной политики – «установление стандартов для создания «сильных» паролей, их защиты и регулярной смены»);

-«Область применения». В данном разделе необходимо описать объекты или субъекты ООО «Стиль», которые должны выполнять требования данной политики (например, «данная политика применяется ко всем сотрудникам, имеющим любую форму доступа к любым информационным ресурсам компании»);

-«Политика». В данном разделе необходимо описать сами требования к информационной безопасности (например, парольная политика должна содержать пять подразделов: «Создание паролей», «Изменение паролей», «Защита паролей», «Использование паролей при разработке приложений», «Использование паролей при удаленном доступе»);

-«Ответственность». Описывает наказание за нарушение указанных в предыдущем разделе требований;

-«История изменений данной политики». Дает возможность отследить все вносимые в документ изменения (дата, автор, краткая суть изменения).

Такая структура позволит лаконично описать все основные моменты, связанные с предметом политики безопасности организации, не «привязываясь» к конкретным техническим решениям, продуктам и производителям. Иначе изменение политической ситуации в компании и т. п. приведет к необходимости изменения концепции ИБ, а этого происходить не должно.

Кроме того, в политике безопасности организации должны быть определены обязанности должностных лиц по выработке программы безопасности и проведению ее в жизнь. В этом смысле политика безопасности является основой подотчетности персонала.

3.2.1 Административный уровень ИБК административному уровню информационной безопасности относятся действия общего характера, предпринимаемые руководством организации.

Главная цель мер административного уровня - сформировать программу работ в области информационной безопасности и обеспечить ее выполнение, выделяя необходимые ресурсы и контролируя состояние дел.

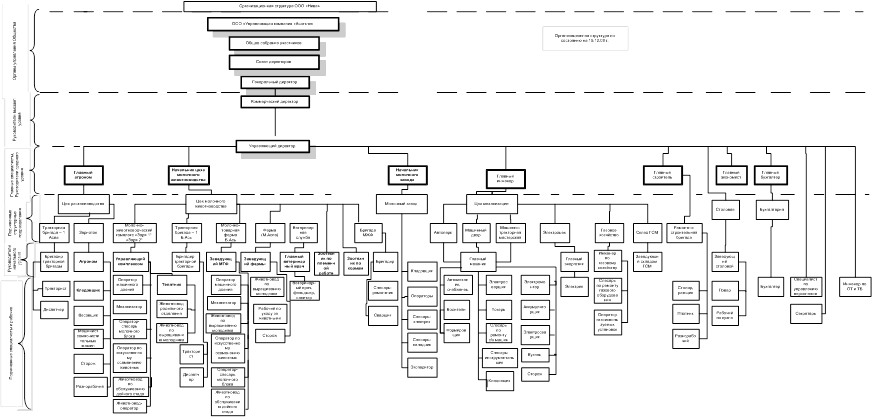

Основой программы является политика безопасности, отражающая подход организации к защите своих информационных активов. Руководство компании должно осознать необходимость поддержания режима безопасности и выделения на эти цели значительных ресурсов, а также назначить ответственных за разработку, внедрение и сопровождение системы безопасности. Для ООО «Стиль» актуальным является создание службы информационной безопасности в составе 3 человек, которые будут отвечать за разработку, внедрение и совершенствование системы безопасности.

С практической точки зрения политику безопасности целесообразно рассматривать на трех уровнях детализации. К верхнему уровню можно отнести решения, затрагивающие организацию в целом. Они носят весьма общий характер и исходят от руководства организации. Список решений этого уровня включает в себя следующие элементы:

· решение сформировать или пересмотреть комплексную программу обеспечения информационной безопасности, назначение ответственных за продвижение программы;

· формулировка целей, которые преследует организация в области информационной безопасности, определение общих направлений в достижении этих целей;

· обеспечение базы для соблюдения законов и правил;

· формулировка административных решений по тем вопросам реализации программы безопасности, которые должны рассматриваться на уровне организации в целом.

Для политики верхнего уровня цели организации в области информационной безопасности формулируются в терминах целостности, доступности и конфиденциальности. Так как компания отвечает за поддержание критически важной базы данных бухгалтерии, то на первом плане стоит задача уменьшение числа потерь, повреждений или искажений данных.

На верхний уровень выносится управление защитными ресурсами и координация использования этих ресурсов, выделение специального персонала для защиты критически важных систем и взаимодействие с другими организациями, обеспечивающими или контролирующими режим безопасности.

Политика верхнего уровня имеет дело с тремя аспектами законопослушности и исполнительской дисциплины. Во-первых, организация должна соблюдать существующие законы. Во-вторых, следует контролировать действия лиц, ответственных за выработку программы безопасности. Наконец, необходимо обеспечить определенную степень исполнительности персонала, а для этого нужно выработать систему поощрений и наказаний.

Вообще говоря, на верхний уровень следует выносить минимум вопросов. Подобное вынесение целесообразно, когда оно сулит значительную экономию средств или когда иначе поступить просто невозможно.

В документ, характеризующий политику безопасности компании необходимо включить следующие разделы:

· вводный, подтверждающий озабоченность высшего руководства проблемами информационной безопасности;

· организационный, содержащий описание подразделений, комиссий, групп и т.д., отвечающих за работы в области информационной безопасности;

· классификационный, описывающий имеющиеся в организации материальные и информационные ресурсы и необходимый уровень их защиты;

· штатный, характеризующий меры безопасности, применяемые к персоналу (описание должностей с точки зрения информационной безопасности, организация обучения и переподготовки персонала, порядок реагирования на нарушения режима безопасности и т.п.);

· раздел, освещающий вопросы физической защиты;

· управляющий раздел, описывающий подход к управлению компьютерами и компьютерными сетями;

· раздел, описывающий правила разграничения доступа к производственной информации;

· раздел, характеризующий порядок разработки и сопровождения систем;

· раздел, описывающий меры, направленные на обеспечение непрерывной работы организации;

· юридический раздел, подтверждающий соответствие политики безопасности действующему законодательству.

К административным мероприятиям защиты, необходимым для проведения в бухгалтерии торговой компании, относятся:

· поддержка правильной конфигурации ОС;

· создание, ведение и контроль журналов работы пользователей в ИС с помощью встроенных механизмов программы 1С: Бухгалтерия 7.7;

· выявление «брешей» в системе защиты;

· проведение тестирования средств защиты;

· контроль смены паролей.

3.2.2 Организационный уровень ИБК организационным средствам защиты можно отнести организационно-технические и организационно-правовые мероприятия, осуществляемые в процессе создания и эксплуатации ИС с целью обеспечения защиты информации. Организационные мероприятия охватывают все структурные элементы ИС и системы защиты на всех этапах их жизненного цикла. При этом организационные мероприятия играют двоякую роль в механизме защиты: с одной стороны, позволяют полностью или частично перекрывать значительную часть каналов утечки информации, а с другой – обеспечивают объединение всех используемых в ИС средств в целостный механизм защиты.

Организационные меры защиты базируются на законодательных и нормативных документах по безопасности информации. Они должны охватывать все основные пути сохранения информационных ресурсов и включать:

· ограничение физического доступа к объектам ИС и реализацию режимных мер;

· ограничение возможности перехвата информации вследствие существования физических полей;

· ограничение доступа к информационным ресурсам и другим элементам ИС путем установления правил разграничения доступа, криптографическое закрытие каналов передачи данных, выявление и уничтожение «закладок»;

· создание твердых копий важных с точки зрения утраты массивов данных;

· проведение профилактических и других мер от внедрения вирусов.

К организационно-правовым мероприятиям защиты, необходимыми для проведения в бухгалтерии ООО «Стиль» относятся:

· организация и поддержание надежного пропускного режима и контроль посетителей;

· надежная охрана помещений компании и территории;

· организация защиты информации, т. е. назначение ответственного за защиту информации, проведение систематического контроля за работой персонала, порядок учета, хранения и уничтожения документов;

Организационные мероприятия при работе с сотрудниками компании включают в себя:

· беседы при приеме на работу;

· ознакомление с правилами и процедурами работы с ИС на предприятии;

· обучение правилам работы с ИС для сохранения ее целостности и корректности данных;

· беседы с увольняемыми.

В результате беседы при приеме на работу устанавливается целесообразность приема кандидата на соответствующую вакансию.

Обучение сотрудников предполагает не только приобретение и систематическое поддержание на высоком уровне производственных навыков, но и психологическое их воспитание в глубокой убежденности, что необходимо выполнять требования промышленной (производственной) секретности, информационной безопасности. Систематическое обучение способствует повышению уровня компетентности руководства и сотрудников в вопросах защиты коммерческих интересов своего предприятия. Беседы с увольняющимися имеют главной целью предотвратить разглашение информации или ее неправильное использование. В ходе беседы следует особо подчеркнуть, что каждый увольняющийся сотрудник имеет твердые обязательства о неразглашении фирменных секретов и эти обязательства, как правило, подкрепляются подпиской о неразглашении известных сотруднику конфиденциальных сведений.

Организационно-технические меры защиты включают следующие основные мероприятия:

· резервирование (наличие всех основных компонентов операционной системы и программного обеспечения в архивах, копирование таблиц распределения файлов дисков, ежедневное ведение архивов изменяемых файлов);

· профилактика (систематическая выгрузка содержимого активной части винчестера на дискеты, раздельное хранение компонентов программного обеспечения и программ пользователей, хранение неиспользуемых программ в архивах);

· ревизия (обследование вновь получаемых программ на дискетах и дисках на наличие вирусов, систематическая проверка длин файлов, хранящихся на винчестере, использование и постоянная проверка контрольных сумм при хранении и передаче программного обеспечения, проверка содержимого загрузочных секторов винчестера и используемых дискет системных файлов);

· фильтрация (разделение винчестера на логические диски с различными возможностями доступа к ним, использование резидентных программных средств слежения за файловой системой);

Все эти мероприятия, в той или иной степени, включают использование различных программных средств защиты. К их числу необходимо отнести программу-архиватор WinRar, программы резервирования важных компонентов файловой системы, просмотра содержимого файлов и загрузочных секторов, подсчета контрольных сумм и собственно программ защиты. Резервирование данных ИС должно проводиться с использованием встроенных средств программы 1С Бухгалтерия 7.7.

3.2.3 Технический уровень ИБ

Инженерно-техническое обеспечение безопасности информации путем осуществления необходимых технических мероприятий должно исключать:

· неправомочный доступ к аппаратуре обработки информации путем контроля доступа в помещении бухгалтерии;

· неправомочный вынос носителей информации персоналом, занимающимся обработкой данных, посредством выходного контроля;

· несанкционированное введение данных в память, изменение или стирание информации, хранящейся в памяти;

· неправомочное пользование системами обработки информации и незаконное получение в результате этого данных;

· доступ в системы обработки информации посредством самодельных устройств и незаконное получение данных;

· возможность неправомочной передачи данных через компьютерную сеть;

· бесконтрольный ввод данных в систему;

· неправомочное считывание, изменение или стирание данных в процессе их передачи или транспортировки носителей информации.

Инженерно-техническая защита использует следующие средства:

· физические средства;

· аппаратные средства;

· программные средства;

Методы защиты информации от большинства угроз базируются на инженерных и технических мероприятиях. Инженерно-техническая защита - это совокупность специальных органов, технических средств и мероприятий, функционирующих совместно для выполнения определенной задачи по защите информации.

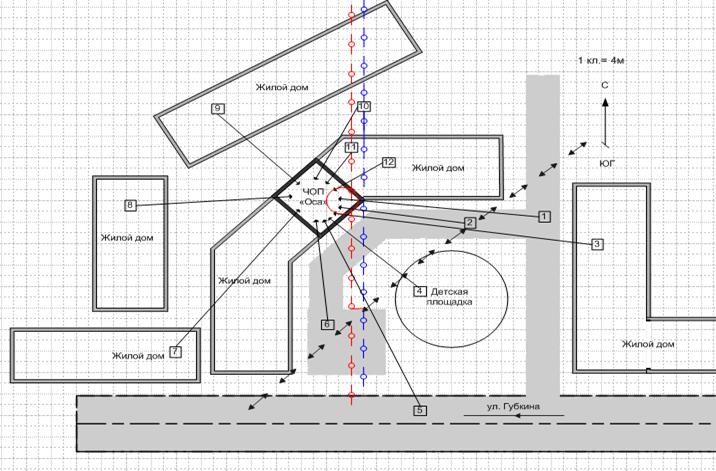

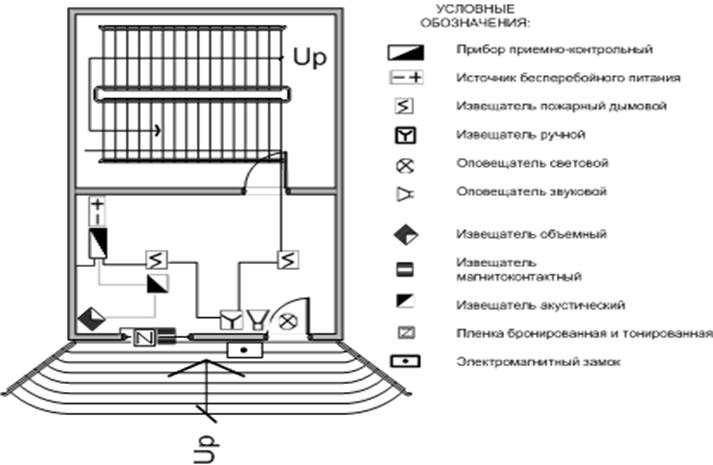

Для построения системы физической безопасности необходимы следующие средства

· аппаратура тревожной сигнализации, обеспечивающая обнаружение попыток проникновения и несанкционированных действий, а также оценку их опасности;

· системы связи, обеспечивающие сбор, объединение и передачу тревожной информации и других данных (для этой цели подойдет организация офисной АТС);

· персонал охраны, выполняющий ежедневные программы безопасности, управление системой и ее использование в нештатных ситуациях.

К инженерным мероприятиям, необходимым для проведения в бухгалтерии ООО «Стиль», относятся:

· защита акустического канала;

· экранирование помещения бухгалтерии.

К аппаратным средствам относятся приборы, устройства, приспособления и другие технические решения, используемые в интересах обеспечения безопасности.

В бухгалтерии необходимо:

· в терминалах пользователей размещать устройства, предназначенные для предупреждения несанкционированного включения терминала в работу (блокираторы);

· обеспечить идентификацию терминала (схемы генерирования идентифицирующего кода);

· обеспечить идентификацию пользователя (магнитные индивидуальные карточки).

Программные средства - это специальные программы, программные комплексы и системы защиты информации в информационных системах различного назначения и средствах обработки данных.

К задачам программных средств защиты относятся:

· идентификация и аутентификация;

· управление доступом;

· обеспечение целостности и сохранности данных;

· контроль субъектов взаимодействия;

· регистрация и наблюдение.

3.3. Создание системы информационной безопасности 3.3.1 Разработка структуры системыВ соответствии с выделенными требованиями система информационной безопасности бухгалтерии ООО «Стиль» должна включать в себя следующие подсистемы:

· подсистему идентификации и аутентификации пользователей;

· подсистему защиты от вредоносного программного обеспечения;

· подсистему резервного копирования и архивирования;

· подсистема защиты информации в ЛВС;

· подсистема обеспечения целостности данных;

· подсистема регистрации и учета;

· подсистема обнаружения сетевых атак.

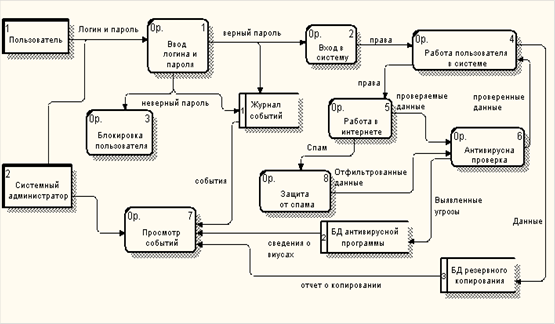

3.3.2 Подсистема идентификации и аутентификации пользователейПредотвратить ущерб, связанный с утратой хранящейся в компьютерах данных бухгалтерского учета, - одна из важнейших задач для бухгалтерии компании. Известно, что персонал предприятия нередко оказывается главным виновником этих потерь. Каждый сотрудник должен иметь доступ только к своему рабочему компьютеру во избежание случайной или преднамеренной модификации, изменения, порчи или уничтожения данных.

Основным способом защиты информации считается внедрение так называемых средств ААА, или 3А (authentication, authorization, administration - аутентификация, авторизация, администрирование). Среди средств ААА значимое место занимают аппаратно-программные системы идентификации и аутентификации (СИА) к компьютерам.

При использовании СИА сотрудник получает доступ к компьютеру или в корпоративную сеть только после успешного прохождения процедуры идентификации и аутентификации. Идентификация заключается в распознавании пользователя по присущему или присвоенному ему идентификационному признаку. Проверка принадлежности пользователю предъявленного им идентификационного признака осуществляется в процессе аутентификации.

Современные СИА по виду используемых идентификационных признаков разделяются на электронные, биометрические и комбинированные (см. рис. 7).

Рис. 7. Классификация СИА по виду идентификационных признаков

В бухгалтерии планируется использование систему идентификации и аутентификации Rutoken.

Rutoken RF - это usb-токен со встроенной радиочастотной меткой (RFID-меткой). Он предназначен для доступа пользователей к информационным ресурсам компьютера и для физического доступа в здания и помещения.

РУТОКЕН RF объединяет возможности, предоставляемые usb-токенами, смарт-картами и бесконтактными электронными пропусками:

· строгая двухфакторная аутентификация при доступе к компьютеру и к защищенным информационным ресурсам;

· безопасное хранение криптографических ключей и цифровых сертификатов;

· применение в системах контроля и управления доступом, в системах учета рабочего времени и аудита перемещений сотрудников;

· использование в виде пропуска для электронных проходных.

Электронный идентификатор РУТОКЕН это небольшое устройство, подключаемое к USB-порту компьютера. РУТОКЕН является аналогом смарт-карты, но для работы с ним не требуется дополнительное оборудование (считыватель).

РУТОКЕН предназначен для аутентификации пользователей при доступе к информации и различным системам, безопасного хранения паролей, ключей шифрования, цифровых сертификатов. РУТОКЕН способен решать проблемы авторизации и разделения доступа в сетях, контролировать доступ к защищённым информационным ресурсам, обеспечивать необходимый уровень безопасности при работе с электронной почтой, хранить пароли и ключи шифрования .

В РУТОКЕН реализована файловая система организации и хранения данных по ISO 7816. Токен поддерживает стандарты PS/CS и PKCS#11. Это позволит быстро встроить поддержку РУТОКЕН, как в новые, так и в уже существующие приложения.

РУТОКЕН используется для решения следующих задач:

Аутентификация

· Замена парольной защиты при доступе к БД, VPN-сетям и security-ориентированным приложениям на программно-аппаратную аутентификацию.

· Шифрование соединений при доступе к почтовым серверам, серверам баз данных, Web-серверам, файл-серверам, аутентификация при удалённом администрировании.

Защита данных

· Защита электронной почты (ЭЦП, шифрование).

· Защита доступа к компьютеру (авторизация пользователя при входе в операционную систему).

РУТОКЕН может выступать как единое идентификационное устройство для доступа пользователя к разным элементам корпоративной системы и обеспечивать, необходимое разграничение доступа, автоматическую цифровую подпись создаваемых документов, аутентификация при доступе к компьютерам и приложениям системы.

Технические характеристики:· базируется на защищенном микроконтроллере;

· интерфейс USB (USB 1.1 / USB 2.0);

· EEPROM память 8, 16, 32, 64 и 128 Кбайт;

· 2-факторная аутентификация (по факту наличия РУТОКЕН и по факту предъявления PIN-кода);

· 32-битовый уникальный серийный номер;

· поддержка стандартов:

o ISO/IEC 7816;

o PC/SC;

o ГОСТ 28147-89;

o Microsoft Crypto API и Microsoft Smartcard API;

o PKCS#11 (v. 2.10+).

Бесконтактный пропуск для выхода из помещения и средство доступа в компьютерную сеть объединены в одном брелке. Для выхода из помещения необходимо предъявить РУТОКЕН RF, а при отключении идентификатора от USB-порта компьютера пользовательская сессия автоматически блокируется.

В РУТОКЕН RF используются пассивные радиочастотные метки стандартов EM-Marine, Indala, HID (рабочая частота 125 кГц). Это самые распространенные метки в России на сегодняшний день, считыватели, совместимые с ними, установлены в большинстве существующих систем контроля и управления доступом.

3.3.3 Подсистема защиты от вредоносного программного обеспеченияСогласно многочисленным исследованиям на сегодняшний день самой распространенной и наносящей самые большие убытки информационной угрозой являются вирусы, «троянские кони», утилиты-шпионы и прочее вредоносное программное обеспечение. Для защиты от него используются антивирусы. Причем этим средством обеспечения безопасности должен быть оборудован каждый компьютер вне зависимости от того, подключен он к Интернету или нет.

Для защиты информации в бухгалтерии ООО «Стиль» от вредоносного программного обеспечения будет использоваться Антивирус Касперского 2010.

Антивирус Касперского 2010 – это решение для базовой защиты компьютера от вредоносных программ. Продукт содержит основные инструменты для обеспечения безопасности ПК. Для полноценной защиты компьютера рекомендуется дополнительно использовать сетевой экран.

Признанные во всем мире антивирусные технологии защищают компьютер от таких современных информационных угроз, как:

· вирусы, троянские программы, черви, шпионские, рекламные программы и др.

· новые быстро распространяющиеся и неизвестные угрозы

· руткиты, буткиты и прочие изощренные угрозы

· ботнеты и другие незаконные способы скрытого удаленного управления компьютерами пользователей

В Антивирусе Касперского 2010 реализованы новейшие технологии защиты, позволяющие обеспечить безопасность и стабильную работу компьютера.

· Усовершенствованная Защита персональных данных, включающая модернизированную безопасную Виртуальную клавиатуру.

· Система мгновенного обнаружения угроз, моментально блокирующая новое вредоносное ПО

· Модуль Проверка ссылок, предупреждающий о зараженных или опасных веб-сайтах

· Проактивная защита нового поколения от неизвестных угроз

· Специальный Игровой профиль для временного отключения обновлений, проверки по расписанию и уведомлений.

Функции программы Антивирус Касперского 2010:

Базовая защита:· Защита от вирусов, троянских программ и червей

· Защита от шпионских и рекламных программ

· Проверка файлов в автоматическом режиме и по требованию

· Проверка почтовых сообщений (для любых почтовых клиентов)

· Проверка интернет-трафика (для любых интернет-браузеров)

· Защита интернет-пейджеров (ICQ, MSN)

· Проактивная защита от новых вредоносных программ

· Проверка Java- и Visual Basic-скриптов

Предотвращение угроз:· Поиск уязвимостей в ОС и установленном ПО

· Анализ и устранение уязвимостей в браузере Internet Explorer

· Блокирование ссылок на зараженные сайты

· Распознавание вирусов по способу их упаковки

· Глобальный мониторинг угроз (Kaspersky Security Network)

Восстановление системы и данных:· Возможность установки программы на зараженный компьютер

· Функция самозащиты программы от выключения или остановки

· Восстановление корректных настроек системы после удаления вредоносного ПО

· Наличие инструментов для создания диска аварийного восстановления

Защита конфиденциальных данных:· Блокирование ссылок на фишинговые сайты

· Защита от всех видов кейлоггеров

Удобство использования:· Автоматическая настройка программы в процессе установки

· Готовые решения (для типичных проблем)

· Наглядное отображение результатов работы программы

· Информативные диалоговые окна для принятия пользователем обоснованных решений

· Возможность выбора между простым (автоматическим) и интерактивным режимами работы

· Круглосуточная техническая поддержка

· Автоматическое обновление баз

3.3.4 Подсистема резервного копирования и архивированияОдин из эффективных методов борьбы с последствиями информационно-компьютерных катаклизм, модификации и потери информации – это правильная организация резервного копирования данных на предприятии.

Оптимальным решением для централизованного резервного копирования данных на рабочих станциях в корпоративной сети является Acronis True Image 9.1 Workstation — комплексный продукт для резервного копирования информации на рабочих станциях, входящих в состав локальной компьютерной сети предприятия. Эта программа позволяет создавать резервные копии:

1) жестких дисков и их разделов, со всеми хранящимися на них данными, операционными системами и приложениями;

2) наиболее важных для пользователя файлов и папок.

Поддержка как 64-разрядных, так и 32-разрядных версий ОС Windows обеспечивает эффективную защиту данных на компьютерах разных поколений. В случае фатальной ошибки программного или аппаратного обеспечения Acronis True Image 9.1 Workstation позволит выполнить полное восстановление системы или восстановление отдельных файлов и папок. Система может быть восстановлена как на прежний компьютер, так и на новый компьютер с другими аппаратными средствами или на виртуальную машину.

С консоли управления Acronis, входящей в состав Acronis True Image 9.1 Workstation, производится удаленное администрирование всех компьютеров в сети: установка агентов (приложений, необходимых для резервного копирования каждого компьютера), создание резервных копий и восстановление данных. Централизованное управление облегчает работу администратора и снижает общие затраты на обслуживание корпоративной сети.

Благодаря фирменной технологии Acronis Drive Snapshot Acronis True Image 9.1 Workstation производит резервное копирование данных без выключения и перезагрузки рабочих станций, что позволяет избежать перерывов в работе персонала.

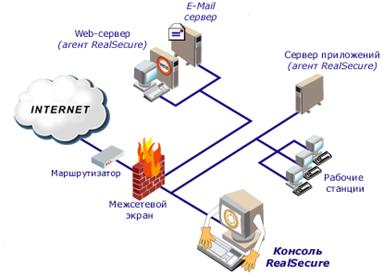

3.3.5 Подсистема обнаружения сетевых атакRealSecure Server Sensor - это программное решение, которое позволяет обнаруживать все атаки (т.е. на всех уровнях), направленные на конкретный узел сети. Помимо обнаружения атак RealSecure Server Sensor обладает возможностью проведения анализа защищенности и обнаружения уязвимостей на контролируемом узле.

Рис. 8. Компоненты RealSecure Server Sensor

RealSecure Server Sensor может и контролировать журналы регистрации ОС, а также журналы регистрации любых приложений, функционирующих под управлением этих ОС. Кроме того, RealSecure Server Sensor может обнаруживать атаки в сетях TCP/IP и SMB/NetBIOS, построенных на базе любых сетевых архитектур, поддерживаемых контролируемым компьютером.

3.3.6 Подсистема защиты информации в ЛВСПодсистема защиты информации в ЛВС реализуется с помощью программного средства Secret Net. Система защиты информации Secret Net является программно-аппаратным комплексом, предназначенным для обеспечения информационной безопасности в локальной вычислительной сети.

Безопасность рабочих станций и серверов сети обеспечивается с помощью всевозможных механизмов защиты:

· усиленная идентификация и аутентификация,

· полномочное и избирательное разграничение доступа,

· замкнутая программная среда,

· криптографическая защита данных,

· другие механизмы защиты.

Администратору безопасности предоставляется единое средство управления всеми защитными механизмами, позволяющее централизованно управлять и контролировать исполнение требований политики безопасности.

Вся информация о событиях в информационной системе, имеющих отношение к безопасности, регистрируется в едином журнале регистрации. О попытках свершения пользователями неправомерных действий администратор безопасности узнает немедленно.

Существуют средства генерации отчетов, предварительной обработки журналов регистрации, оперативного управления удаленными рабочими станциями.

Компоненты Secret Net:Система Secret Net состоит из трех компонент:

· клиентская часть;

· сервер безопасности;

· подсистема управления.

Рис. 9. Компоненты системы Secret Net

Особенностью системы Secret Net является клиент-серверная архитектура, при которой серверная часть обеспечивает централизованное хранение и обработку данных системы защиты, а клиентская часть обеспечивает защиту ресурсов рабочей станции или сервера и хранение управляющей информации в собственной базе данных.

Сервер безопасности устанавливается на выделенный компьютер или контроллер домена и обеспечивает решение следующих задач:

· ведение центральной базы данных (ЦБД) системы защиты, функционирующую под управлением СУБД Oracle 8.0 Personal Edition и содержащую информацию, необходимую для работы системы защиты;

· сбор информации о происходящих событиях со всех клиентов Secret Net в единый журнал регистрации и передача обработанной информации подсистеме управления;

· взаимодействие с подсистемой управления и передача управляющих команд администратора на клиентскую часть системы защиты.

Подсистема управления Secret Net устанавливается на рабочем месте администратора безопасности и предоставляет ему следующие возможности:

· централизованное управление защитными механизмами клиентов Secret Net;

· контроль всех событий имеющих отношение к безопасности информационной системы;

· контроль действий сотрудников в ИС организации и оперативное реагирование на факты и попытки НСД;

· планирование запуска процедур копирования ЦБД и архивирования журналов регистрации.

Схема управления, реализованная в Secret Net, позволяет управлять информационной безопасностью в терминах реальной предметной области и в полной мере обеспечить жесткое разделение полномочий администратора сети и администратора безопасности.

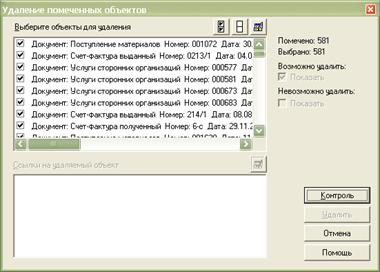

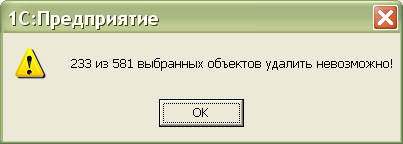

3.3.7 Подсистема обеспечения целостности данныхЦелостность информационной базы бухгалтерии обеспечивается встроенными механизмами программы 1С Бухгалтерия 7.7. При удалении помеченных объектов программа 1С Бухгалтерия 7.7 в автоматическом режиме осуществляет поиск ссылок на удаляемый объект. В диалоговом окне удаления помеченных объектов кнопка Удалить становится активной только после нажатия на кнопку Контроль и поиска ссылок на объект (рис. 10).

Рис. 10. Диалоговое окно удаления помеченных объектов программы 1С Бухгалтерия 7.7.

После осуществления контроля программой выдается сообщения о количестве объектов, которые нельзя удалить, так как их удаление вызовет нарушение ссылочной целостности и приведет к некорректной работе информационной базы (рис. 11).

Рис. 11. Сообщение о количестве неудаляемых объектов

В диалоговом окне удаления помеченных объектов появляется информация о ссылках на данный объект (рис. 12).

Рис. 12. Диалоговое окно удаления помеченных объектов программы 1С Бухгалтерия 7.7. после контроля целостности

В процессе работы системы 1С:Предприятие могут возникать различные внештатные ситуации - отключение питания компьютера «зависание» операционной системы, сбои оборудования и прочее. Такие ситуации, возникшие в процессе записи изменений в таблицы информационной базы системы 1С:Предприятие, могут привести к некорректному состоянию информационной базы. Внешние проявления некорректного состояния информационной базы могут быть различными, вплоть до невозможности запуска 1С:Предприятия.

Процедура «Тестирование и исправление информационных баз» предназначена для диагностики и устранения ошибочных состояний информационных баз, имеющих как формат DBF, так и формат MS SQL Server 6.5, при любом составе установленных компонент системы 1С:Предприятие.

3.3.8 Подсистема регистрации и учетаДанная подсистема также реализуется с помощью встроенных средств системы 1С Бухгалтерия 7.7. Регистрация и учет осуществляются с помощью специального режима Монитор.

Монитор пользователей является дополнительным средством, предназначенным для администрирования системы 1С:Предприятия.

Монитор позволяет просматривать список активных пользователей, то есть тех пользователей, которые в данный момент работают с информационной базой. Кроме того, монитор позволяет анализировать журнал регистрации действий, выполняемых пользователями за любые периоды времени (историю работы пользователей).

Для вызова основных функций Монитора пользователей в режиме запуска «Монитор» используются пункты «Активные пользователи» и «Журнал регистрации» колонки «Монитор» главного меню или соответствующие кнопки панели инструментов. Работа с этими функциями ведется также, как и в режиме запуска «1С:Предприятие».

Архивирование журнала регистрацииКроме основных функций (просмотра списка активных пользователей и журнала регистрации), в режиме запуска «Монитор» доступна функция архивирования журнала регистрации.

Режим просмотра журнала регистрации имеет возможность показывать события из текущего журнала, а также события тех периодов, которые помещены в архив. При этом, если выбранный для просмотра интервал включает периоды, за которые события помещены в архив, то извлечение данных из архива происходит автоматически. Разумеется, при обращении к данным архива на извлечение необходимой информации будет тратиться дополнительное время.

Для вызова функции архивирования журнала регистрации следует выбрать пункт меню «Архивирование журнала» из колонки «Монитор» главного меню или нажать соответствующую кнопку панели инструментов.

Режим архивирования может быть вызван только в том случае, если с данной информационной базой больше не работает ни один пользователь ни в каком режиме запуска 1С:Предприятия.

При вызове режима архивирования появляется диалог, в котором устанавливается период, за который данные журнала регистрации должны быть помещены в архив. В верхней части диалога выводится начальная и конечная даты текущего журнала.

Архивирование всегда выполняется, начиная с самых ранних событий текущего журнала: фактически, начальная граница архивируемого периода всегда определяется началом текущего журнала. В диалоге задается конечная граница периода архивирования.

3.4. Техническое задание на проектирование системы информационной безопасности1.Общие сведения

1.1. Наименование системы

Система информационной безопасности ООО магазин «Стиль».

1.2. Шифр работ

Шифр работ − «ИБОООмС-3».

1.3. Заказчики и исполнители

1.3.1. Заказчик − ООО «Стиль», адрес: 644010, Россия, Омская область, г. Омск, ул. Ленинградская площадь 1.

1.3.2. Разработчик − Омский государственный технический университет, кафедра прикладной математики и информационных систем, адрес: Россия, 644050, г. Омск, пр. Мира, 11, тел. 65-20-48.

1.4. Основание для разработки

Договор № ### о создании Системы информационной безопасности ООО «Стиль». Утвержден 01.04.2010 г. директором ООО «Стиль» Узковой Л.А.

1.5. Сроки выполнения работ

1.5.1. Разработка и ввод «ИБОООмС-3» в действие реализуются в сроки: - начало работ – 01.04.2010 г.; - окончание работ– 31.05.2010 г.

1.6. Сведения об источниках финансирования работ

1.6.1. Источник финансирования – ООО «Стиль».

1.6.2. Порядок финансирования определяется договором № ###.

1.6.3. Объем финансирования – 80 000 рублей.

1.7. Порядок оформления и предъявления результатов работ

Результаты работ оформляются в порядке, установленном в договоре № ### от 01.04.10.

1.8. Порядок внесения изменений 1.8.1. В настоящее техническое задание (ТЗ) допускается внесение изменений и уточнение требований на основании решений заказчика. 1.8.2. Изменения к настоящему ТЗ должны оформляться дополнением или протоколом, подписанным заказчиком и исполнителем. Дополнение или протокол в этом случае будут являться неотъемлемой частью настоящего ТЗ.2. Назначение и цели создания Системы

2.1. Назначение системы

2.1.1. Разрабатываемая СИБ предназначена для комплексного решения задач обеспечения информационной безопасности в подразделении на основе новых технологий и оборудования, отвечающих современным требованиям, действующим нормативным документам, техническим требованиям и условиям органов государственного надзора. Основной функцией системы информационной безопасности является обеспечение адекватной защиты, целостности и конфиденциальности информационных ресурсов компании. Объект информационной защиты – ООО «Стиль».

2.2. Цели создания системы

Главной целью системы обеспечения информационной безопасности является обеспечение устойчивого функционирования предприятия, предотвращение угроз его безопасности, защита законных интересов предприятия от противоправных посягательств, недопущение хищения финансовых средств, разглашения, утраты, утечки, искажения и уничтожения служебной информации, обеспечение нормальной деятельности всех сотрудников предприятия. Еще одной целью системы информационной безопасности является повышение качества предоставляемых услуг и гарантий безопасности интересов клиентов.

3. Характеристики объекта защиты

ООО «Стиль» – это предприятие с распределенными по корпоративной сети коммерческими информационными ресурсами, подлежащими защите.

3.1. Объектом защиты является деятельность отдела бухгалтерии.

3.2. Управление должно вестись по технологическим этапам управленческого процесса: планирование, учет, контроль, анализ.

3.3. Сведения об условиях эксплуатации ИБОООмС-3

Условия эксплуатации должны соответствовать Гигиеническими требованиями к видеодисплейным терминалам, персональным электронно-вычислительным машинам и организации работы.

4. Требования к Системе в целом. 4.1. Требования к структуре и функционированию системы 4.1.1. Структураи составные части ИБОООмС-34.1.1.1. ИБОООмС-3 должна состоять:

- из CRM, разворачиваемой в отделе бухгалтерии;

- организационного обеспечения;

- нормативно-правового обеспечения;

- прикладного программного обеспечения (ППО);

- комплекса технических средств (КТС);

- информационного обеспечения (ИО).

4.1.1.3. ППО должно состоять из подсистем, соответствующих классу защищенности 2А.

4.1.2. Требования к способам и средствам защиты связи

для информационного обмена

4.1.2.1. На транспортном и сетевом уровнях взаимодействия (по семиуровневой модели OSI ГОСТ Р ИСО/МЭК 7498) должен использоваться стандартизованный стек протоколов TCP/IP.

4.1.2.2. Канальный и физический уровень взаимодействия должны реализовываться средствами локальных сетей пользователя и Интернет.

4.1.3. Требования к режимам функционирования ИБОООмСДолжно быть обеспечено функционирование СИБ Д в следующих режимах:

· штатный режим (режим работы, обеспечивающий выполнение пользователями своих функциональных обязанностей);

· сервисный режим (для проведения обслуживания, реконфигурации и пополнения новыми компонентами);

· аварийный режим.

4.2. Требования к численности и квалификации персонала системы и режиму его работы:

Персонал ИБОООмС-3 должен состоять: - из пользователей ИБОООмС-3; - администратора ИБОООмС-3. 4.3. Требования к показателям назначения:

4.4. Требования к надежности:

4.4.1. Требования к надежности АИС УБП-2 устанавливаются для следующих составных частей системы:

- подсистем;

- КТС.

4.4.2. СИБ Д должна проектироваться как обслуживаемое восстанавливаемое изделие многократного применения (ГОСТ 27.003-90).

4.4.3. Оценка надежности системы должна проводиться с использованием основных показателей надежности (ГОСТ 24.701-86 и ГОСТ 27.003-90).

4.5. Требования безопасности 4.5.1. Программно-аппаратные средства ИБОООмС-3 должны обеспечивать безопасность обслуживающего персонала при эксплуатации, техническом обслуживании и ремонте с учетом требований ГОСТ 21552-84, ГОСТ 25861-83. 4.5.2. Электробезопасность должна соответствовать требованиям ГОСТ 12.1.030-81, ГОСТ 12.2.003, ГОСТ 12.2.007.0-75 и ГОСТ 12.2.007.13-2000. 4.5.3. Технические средства должны отвечать действующей системе Государственных стандартов безопасности труда и иметь сертификаты по электробезопасности и электромагнитной безопасности.4.6. Требования к эргономике и технической эстетике: <отсутствуют>

4.7. Требования к эксплуатации, техническому обслуживанию, ремонту и хранению комплектов системы:

4.7.1. Эксплуатация ИБОООмС-3 должна производиться в соответствии с эксплуатационной документацией и Регламентом технического обслуживания.

4.7.2. Обслуживание ИБОООмС-3 должно производиться администратором информационной безопасности.

4.7.3. Допускается использование специализированных служб или подразделений на объектах внедрения для обслуживания и ремонта оборудования.

4.8. Требования к эксплуатации: <отсутствуют>

4.9. Требования к защите информации от несанкционированного доступа:

4.9.1. ИБОООмС-3 должны соответствовать требованиям класса 2А "Классификации автоматизированных систем и требования по защите информации" в соответствии с РД Гостехкомиссии.

4.9.2. Кроме технических мер должны применяться организационные меры защиты информации.

4.9.3. ИБОООмС-3 должна предоставлять средства аутентификации, авторизации, защиты целостности информации и защиты от атак.

4.10. Требования по сохранности информации при авариях4.10.1. Должна быть обеспечена сохранность информации при авариях. 4.10.2. Должны быть предусмотрены средства для резервного копирования информации. В состав эксплуатационной документации должен входить регламент, определяющий процедуры резервного копирования, восстановления данных и программного обеспечения.

4.11. Требования к патентной чистоте: <отсутствуют>

4.12. Требования к стандартизации и унификации: <отсутствуют>

5. Требования к функциям5.1. Подсистема управления доступом:

· должны осуществляться идентификация и проверка подлинности субъектов доступа при входе в систему по идентификатору (коду) и паролю условно-постоянного действия длиной не менее шести буквенно-цифровых символов;

· должна осуществляться идентификация терминалов, ЭВМ, узлов сети ЭВМ, каналов связи, внешних устройств ЭВМ по их логическим адресам (номерам);

· должна осуществляться идентификация программ, томов, каталогов, файлов, записей, полей записей по именам;

· должно осуществляться управление потоками информации с помощью меток конфиденциальности. При этом уровень конфиденциальности накопителей должен быть не ниже уровня конфиденциальности записываемой на них информации.

5.2. Подсистема регистрации и учета:

Должна осуществляться регистрация входа (выхода) субъектов доступа в систему (из системы). Регистрация выхода из системы или остановка не проводится в моменты аппаратурного отключения АС. В параметрах регистрации указываются:

· дата и время входа (выхода) субъекта доступа в систему (из системы) или загрузки (останова) системы;

· результат попытки входа: успешная или неуспешная (при НСД);

· идентификатор (код или фамилия) субъекта, предъявленный при попытке доступа;

Должна осуществляться регистрация выдачи печатных (графических) документов на "твердую" копию. Выдача должна сопровождаться автоматической маркировкой каждого листа (страницы) документа порядковым номером и учетными реквизитами АС с указанием на последнем листе документа общего количества листов (страниц). В параметрах регистрации указываются:

· дата и время выдачи (обращения к подсистеме вывода);

· спецификация устройства выдачи [логическое имя (номер) внешнего устройства], краткое содержание (наименование, вид, шифр, код) и уровень конфиденциальности документа;

· идентификатор субъекта доступа, запросившего документ;

Должна осуществляться регистрация запуска (завершения) программ и процессов (заданий, задач), предназначенных для обработки защищаемых файлов. В параметрах регистрации CRM должны указываться:

· дата и время запуска;

· имя (идентификатор) программы (процесса, задания);

· идентификатор субъекта доступа, запросившего программу (процесс, задание);

· результат запуска (успешный, неуспешный – несанкционированный);

Должна осуществляться регистрация попыток доступа программных средств (программ, процессов, задач, заданий) к защищаемым файлам. В параметрах регистрации должны указываться:

· дата и время попытки доступа к защищаемому файлу с указанием ее результата: успешная, неуспешная – несанкционированная,

· идентификатор субъекта доступа;

· спецификация защищаемого файла.

Должна осуществляться регистрация попыток доступа программных средств к следующим дополнительным защищаемым объектам доступа: ПК, узлам сети, линиям (каналам) связи, внешним устройствам, программам, томам, каталогам, файлам, записям, полям записей.

В параметрах регистрации должны указываться:

· дата и время попытки доступа к защищаемому объекту с указанием ее результата: успешная, неуспешная – несанкционированная;

· идентификатор субъекта доступа;

· спецификация защищаемого объекта [логическое имя (номер)];

Должен осуществляться автоматический учет создаваемых защищаемых файлов с помощью их дополнительной маркировки, используемой в подсистеме управления доступом. Маркировка должна отражать уровень конфиденциальности объекта;

Должно проводиться несколько видов учета (дублирующих) защищаемых носителей информации;

5.3. Криптографическая подсистема:

– должно осуществляться шифрование всей информации, записываемой на совместно используемые различными субъектами доступа (разделяемые) носители данных, в каналах связи, а также на съемные носители данных долговременной внешней памяти для хранения за пределами сеансов работы санкционированных субъектов доступа. При этом должны выполняться автоматическое освобождение и очистка областей внешней памяти, содержавших ранее незашифрованную информацию;

– доступ субъектов к операциям шифрования и криптографическим ключам должен дополнительно контролироваться подсистемой управления доступом.

5.4. Подсистема обеспечения целостности:

– должна быть обеспечена целостность программных средств СЗИ НСД, обрабатываемой информации, а также неизменность программной среды. При этом:

– целостность СЗИ НСД проверяется при загрузке системы по наличию имен (идентификаторов) компонент СЗИ;

– целостность программной среды обеспечивается отсутствием в АС средств разработки и отладки программ;

– должны осуществляться физическая охрана СВТ (устройств и носителей информации), предусматривающая постоянное наличие охраны территории и здания, где размещается АС, с помощью видеонаблюдения, использование строгого пропускного режима, специальное оборудование помещений АС;

– должен быть предусмотрен администратор (служба) защиты информации, ответственный за ведение, нормальное функционирование и контроль работы СЗИ НСД;

– должно проводиться периодическое тестирование функций СЗИ НСД при изменении программной среды и персонала АС с помощью тест - программ, имитирующих попытки НСД;

– должны быть в наличии средства восстановления СЗИ НСД, предусматривающие ведение двух копий программных средств СЗИ НСД и их периодическое обновление и контроль работоспособности;

– должны использоваться сертифицированные средства защиты.

6. Требования к видам обеспечения 6.1. Требования к информационному обеспечению: <отсутствуют>6.2.Требования к математическому обеспечению: <отсутствуют>

6.3.Требования к информационному обеспечению: <отсутствуют>

6.4.Требования к лингвистическому обеспечению: <отсутствуют>

6.5. Требования к программному обеспечению

6.5.1. Для построения СИБ необходимо использовать современные программные решения от ключевых вендоров в области информационной безопасности.

6.6. Требования к техническому обеспечению:

СИБ должна обеспечивать комплексную защиту приложений и всех объектов ИТ-инфраструктуры на базе передовых технологий безопасности, возможности работы с любыми аппаратными платформами (Windows, Unix/Linux), возможности масштабирования и гибкой конфигурации используемых аппаратно-программных средств безопасности.

6.7. Требования к метрологическому обеспечению: <отсутствуют>

6.8. Требования к организационному обеспечению:

Должна быть определена ответственность за нарушение режима безопасности информации.

7. Состав и содержание работ по созданию (развитию) системы.

7.1. Номер и наименование этапа:

1) проведение обследования: начало этапа – 01.04.2010 г., конец – 31.04.2010 г.

2) создание модели СИБ – начало этапа: 01.05.2010 г., конец – 31.05.2010 г.

8. Порядок контроля и приемки системы:

Контроль функционирования СИБ должен обеспечиваться:

- силами собственного подразделения по защите информации (администратора безопасности);

9. Требования к составу и содержанию работ по подготовке объекта автоматизации к вводу в действие: <отсутствуют>

10. Требования к документированию:

10.1. Документация, разрабатываемая в ходе создания ИБОООмС-3, должна соответствовать требованиям ГОСТ 34.201-89.

10.2. Проектная документация на систему защиты информации должна включать следующие документы по информационной безопасности:

- руководство пользователя;

- руководство администратора СЗИ;

- тестовая и инструктивно-методическая документация;

- конструкторская (проектная) документация.

11. Источники разработки:

1. Техническое задание на создание автоматизированной системы. ГОСТ 34.602-89.

2. Виды, комплектность и обозначение документов при создании автоматизированных систем. ГОСТ 34.201-89.

3. Требования к содержанию документов. РД 50-34.698-90.

Заключение

В современном мире информационный ресурс стал одним из наиболее мощных рычагов экономического развития. Владение информацией необходимого качества в нужное время и в нужном месте является залогом успеха в любом виде хозяйственной деятельности. Монопольное обладание определенной информацией оказывается зачастую решающим преимуществом в конкурентной борьбе и предопределяет, тем самым, высокую цену информационного фактора. Широкое внедрение персональных компьютеров вывело уровень информатизации деловой жизни на качественно новую ступень. Ныне трудно представить себе фирму или предприятие (включая самые мелкие), которые не были бы вооружены современными средствами обработки и передачи информации. В ПК на носителях данных накапливаются значительные объемы информации, представляющей большую ценность для ее владельца.

Однако создание индустрии переработки информации, давая объективные предпосылки для грандиозного повышения эффективности жизнедеятельности человечества, порождает целый ряд сложных и крупномасштабных проблем. Одной из таких проблем является надежное обеспечение сохранности и установленного статуса использования информации, циркулирующей и обрабатываемой в распределенных информационных системах.

В рамках данной курсовой работы спроектирована система информационной безопасности для бухгалтерии ООО магазин «Стиль».

В ходе выполнения курсовой работы были решены следующие задачи:

1. Обследована инфраструктура ООО магазин «Стиль» и определены исходные данные для проектирования системы ИБ;

2. Разработана концепция ИБ;

3. Разработана система информационной безопасности.

Библиографический список

1. Силаенков А.Н. Проектирование системы информационной безопасности: учеб. пособие – Омск: Изд-во ОмГТУ, 2009. – 128 с.

2. Руководящий документ Средства вычислительной техники. Защита от несанкционированного доступа к информации. Показатели защищенности от несанкционированного доступа к информации от 30 марта 1992 г.

3. Грязнов Е.С., Панасенко С.А. Безопасность локальных сетей. – М.: Вузовский учебник, 2006.- 525 с.

4. Козлачков П.С. Основные направления развития систем информационной безопасности. – М.: финансы и статистика, 2004.- 736 с.

5. Леваков Г.Н. Анатомия информационной безопасности. – М.: ТК Велби, издательство Проспект, 2004.- 256 с.

6. Соколов Д.Н., Степанюк А.Д. Защита от компьютерного терроризма. – М.: БХВ-Петербург, Арлит, 2002.- 456 с.

7. Сыч О.С. Комплексная антивирусная защита локальной сети. – М.: финансы и статистика, 2006.- 736 с.

8. Швецова Н.Д. Системы технической безопасности: актуальные реалии. – Спб: Питер, 2004. – 340 с.

9. http://www.lghost.ru/lib/security/kurs5/theme01_chapter04.htm

10. http://www.globaltrust.ru/

11. http://www.arnis.ru/gost_17799_common.htm

Похожие работы

... предприятия при нарушении безопасности информации и ликвидации последствий этих нарушений; · создание и формирование целенаправленной политики безопасности информации предприятия. 2.3 Мероприятия и средства по совершенствованию системы информационной безопасности Для выполнения поставленных целей и решению задач необходимо провести мероприятия на уровнях информационной безопасности. ...

... эта система будет неполной без интегрирования с ней системы видеонаблюдения, которая обеспечит визуальный просмотр времени и попыток несанкционированного доступа к информации и обеспечит идентификацию личности нарушителя. 2.4 Разработка системы видеонаблюдения объекта защиты Целевыми задачами видеоконтроля объекта защиты является: 1) обнаружение: - общее наблюдение за обстановкой; - ...

... мероприятия по новому месту работы, жительства; также в окружении носителей коммерческих секретов. Персонал оказывает существенное, а в большинстве случаев даже решающее влияние на информационную безопасность банка. В этой связи подбор кадров, их изучение, расстановка и квалифицированная работа при увольнениях в значительной степени повышают устойчивость коммерческих предприятий к возможному ...

... ); 2. Информация по техническим характеристикам основных объектов МГ и ГРС; 3. Информация по техническим характеристикам основных устройств МГ и ГРС; 4. Информация по событиям (авариям/ремонтным работам); 5. Графическое представление объектов и устройств МГ и ГРС в виде схем различного типа (хранятся в файлах): 5.1 Общая схема подключения основных объектов и ...

0 комментариев