Навигация

1. Введение

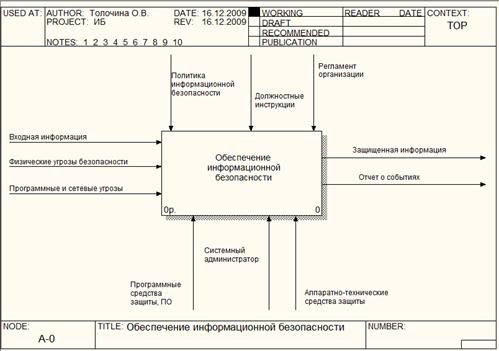

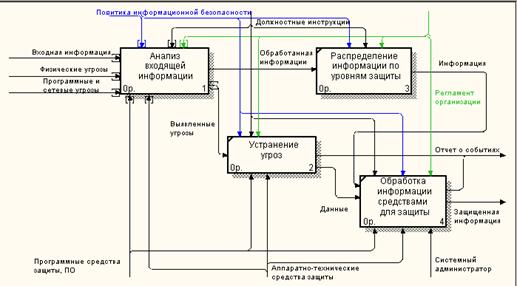

Настоящая Концепция определяет систему взглядов на проблему обеспечения безопасности информации в организации и представляет собой систематизированное изложение целей и задач защиты, а также принципов и способов достижения требуемого уровня безопасности информации.

При построении системы безопасности информационных ресурсов организация основывается на комплексном подходе, доказавшем свою эффективность и надежность. Комплексный подход ориентирован на создание защищенной среды обработки информации, сводящей воедино разнородные меры противодействия угрозам. Сюда относятся правовые, морально-этические, организационные, программные и технические способы обеспечения информационной безопасности.

Правовой базой для разработки настоящей концепции служат требования действующих в России законодательных и нормативных документов.

Концепция является методологической основой для формирования и проведения в организации единой политики в области обеспечения безопасности информации (политики безопасности), для принятия управленческих решений и разработки практических мер по ее воплощению.

2. Общие положения

В данном разделе концепции дано название и правовая основа данного документа, т.е. необходимо дать понять, что подразумевается под словом «концепция» в данном документе, какова система взглядов на проблему безопасности.

В концепции должно быть учтено современное состояние, и ближайшие перспективы развития системы информационной безопасности. Также описывается, на какие объекты информационной системы она распространяется, и для чего будет являться методологической основой. В завершении данного раздела необходимо указать, какие принципы были положены в основу построения системы информационной безопасности.

3. Объекты защиты

В данном разделе концепции необходимо указать основные объекты, на которые направлена информационная безопасность в организации:

- информационные ресурсы с ограниченным доступом, составляющие коммерческую, банковскую тайну, иные чувствительные по отношению к случайным и несанкционированным воздействиям и нарушению их безопасности информационные ресурсы, в том числе открытая (общедоступная) информация, представленные в виде документов и массивов информации, независимо от формы и вида их представления;

- процессы обработки информации, информационные технологии, регламенты и процедуры сбора, обработки, хранения и передачи информации, научно-технический персонал разработчиков и пользователей системы и ее обслуживающий персонал;

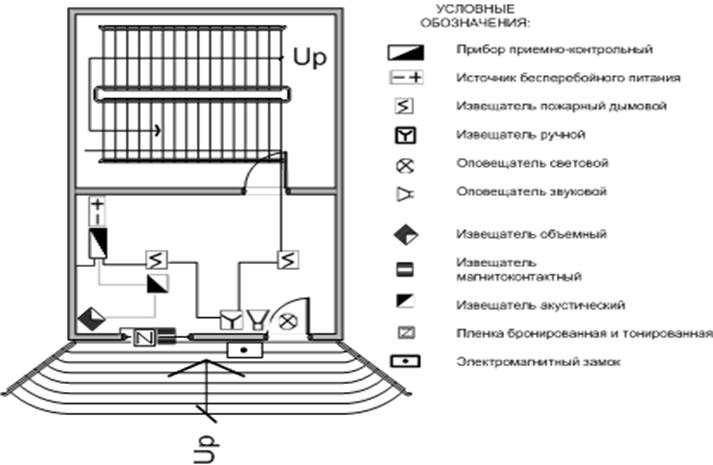

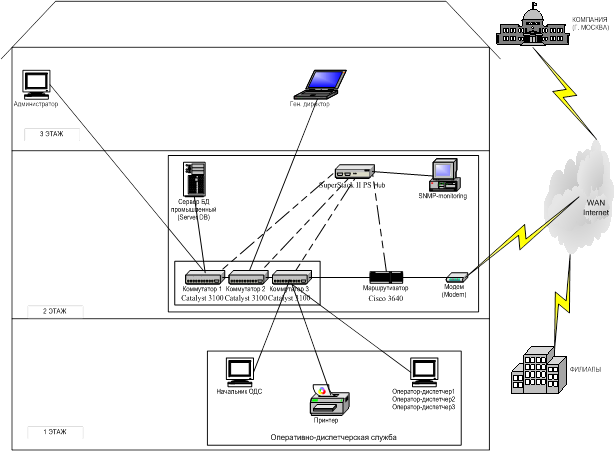

- информационная инфраструктура, включающая системы обработки и анализа информации, технические и программные средства ее обработки, передачи и отображения, в том числе каналы информационного обмена и телекоммуникации, системы и средства защиты информации, объекты и помещения, в которых размещены чувствительные компоненты АС.

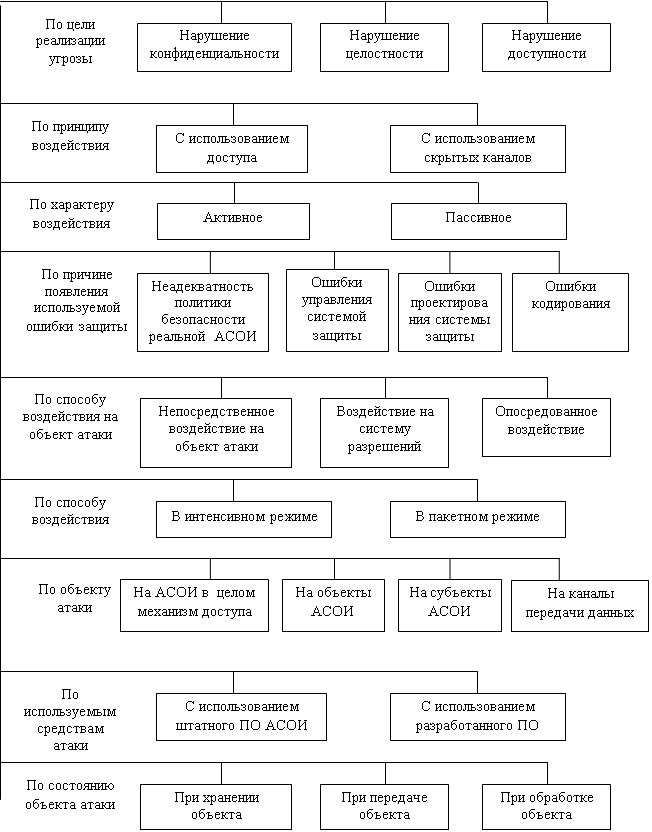

4. Основные угрозы

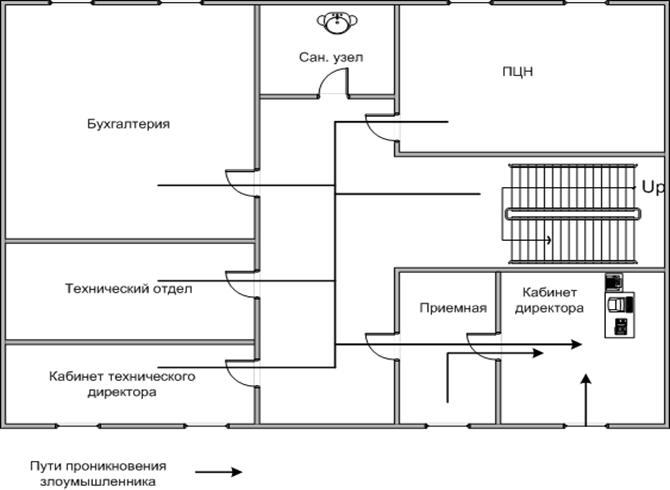

В этом разделе необходимо описать модель возможного нарушителя, рассмотреть различные возможности утечки информации по техническим каналам, дать определение умышленным действиям различными лицами, указать, какие пути могут быть для реализации неправомерных действий и какие вообще могут быть угрозы безопасности информации и ее источники.

5. Основные положения технической политики в обеспечении безопасности информации

Реализация технической политики по обеспечению информационной безопасности в организации должна исходить из того, что нельзя обеспечить требуемый уровень безопасности только одним мероприятием или средством, а необходим комплексный подход с системным согласованием различных элементов, а каждый разработанный элемент должен рассматриваться как часть единой системы при оптимальном соотношении как технических средств, так и организационных мероприятий.

Должны быть перечислены основные направления технической политики и то, как она будет осуществляться.

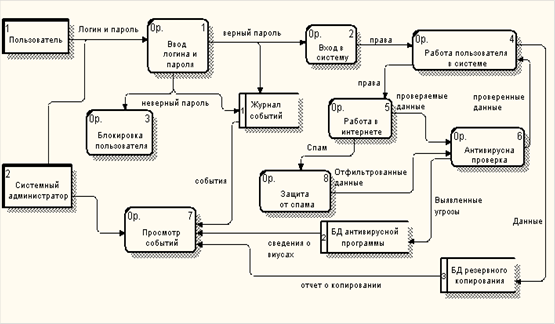

Также необходимо формирование режима безопасности информации, т.е. согласно выявленным угрозам режим защиты формируется как совокупность способов и мер защиты информации. Комплекс мер по формированию режима безопасности информации должен включать в себя: организационно-правовой режим (нормативные документы), организационно-технические мероприятия (аттестация рабочих мест), программно-технические мероприятия, комплекс мероприятий по контролю за функционированием АС и систем ее защиты, комплекс оперативных мероприятий по предотвращению несанкционированного доступа, а также комплекс действий по выявлению таких попыток.

6. Принципы построения комплексной системы защиты

Построение системы безопасности информации АС и ее функционирование должны осуществляться в соответствии со следующими принципами:

· законность: предполагает осуществление защитных мероприятий и разработку системы безопасности информации АС организации в соответствии с действующим законодательством;

· системность: системный подход к построению системы защиты информации предполагает учет всех взаимосвязанных, взаимодействующих и изменяющихся во времени элементов, условий и факторов, существенных для понимания и решения проблемы обеспечения безопасности информации;

· комплексность: комплексное использование методов и средств защиты компьютерных систем предполагает согласованное применение разнородных средств при построении целостной системы защиты, перекрывающей все существенные (значимые) каналы реализации угроз и не содержащей слабых мест на стыках отдельных ее компонентов;

· непрерывность защиты: непрерывный, целенаправленный процесс, предполагающий принятие соответствующих мер на всех этапах жизненного цикла АС;

· своевременность: предполагает упреждающий характер мер для обеспечения безопасности информации;

· преемственность и совершенствование: предполагают постоянное совершенствование мер и средств защиты информации;

· разумная достаточность (экономическая целесообразность): предполагает соответствие уровня затрат на обеспечение безопасности информации ценности информационных ресурсов и величине возможного ущерба;

· персональная ответственность: предполагает возложение ответственности за обеспечение безопасности информации и системы ее обработки на каждого сотрудника в пределах его полномочий;

· принцип минимизации полномочий: означает предоставление пользователям минимальных прав доступа в соответствии с производственной необходимостью;

· взаимодействие и сотрудничество: предполагает создание благоприятной атмосферы в коллективах подразделений;

· гибкость системы защиты: для обеспечения возможности варьирования уровня защищенности средства защиты должны обладать определенной гибкостью;

· открытость алгоритмов и механизмов защиты: суть данного принципа состоит в том, что защита не должна обеспечиваться только за счет секретности структурной организации и алгоритмов функционирования ее подсистем. Знание алгоритмов работы системы защиты не должно давать возможности ее преодоления (даже авторам), однако это не означает, что информация о конкретной системе защиты должна быть общедоступна;

· простота применения средств защиты: механизм защиты должен быть интуитивно понятен и прост в использовании, без значительных дополнительных трудозатрат;

· научная обоснованность и техническая реализуемость: информационные технологии, технические и программные средства, средства и меры защиты информации должны быть реализованы на современном уровне развития науки и техники, научно обоснованы с точки зрения достижения заданного уровня безопасности информации и должны соответствовать установленным нормам и требованиям по безопасности информации;

· специализация и профессионализм: предполагает привлечение к разработке средств и реализаций мер защиты информации специализированных организаций, имеющих опыт практической работы и государственную лицензию на право оказания услуг в этой области, реализация административных мер и эксплуатация средств защиты должна осуществляться профессионально подготовленными специалистами;

· обязательность контроля: предполагает обязательность и своевременность выявления и пресечения попыток нарушения установленных правил безопасности.

Похожие работы

... предприятия при нарушении безопасности информации и ликвидации последствий этих нарушений; · создание и формирование целенаправленной политики безопасности информации предприятия. 2.3 Мероприятия и средства по совершенствованию системы информационной безопасности Для выполнения поставленных целей и решению задач необходимо провести мероприятия на уровнях информационной безопасности. ...

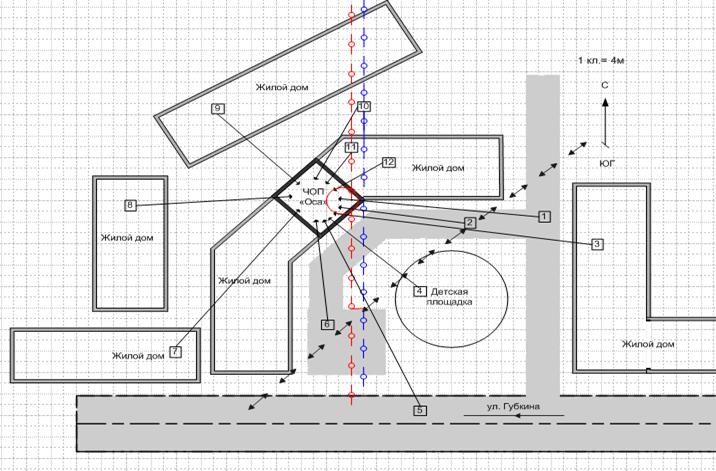

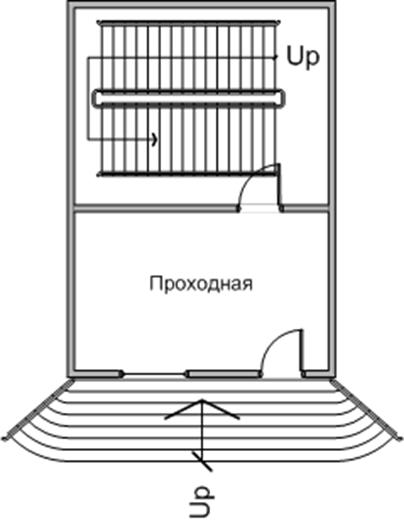

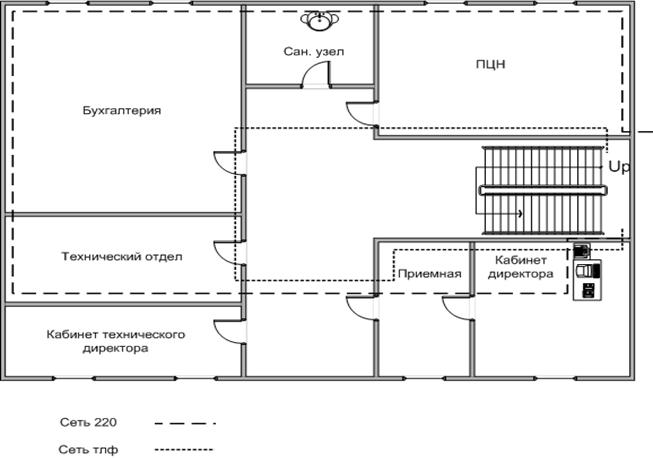

... эта система будет неполной без интегрирования с ней системы видеонаблюдения, которая обеспечит визуальный просмотр времени и попыток несанкционированного доступа к информации и обеспечит идентификацию личности нарушителя. 2.4 Разработка системы видеонаблюдения объекта защиты Целевыми задачами видеоконтроля объекта защиты является: 1) обнаружение: - общее наблюдение за обстановкой; - ...

... мероприятия по новому месту работы, жительства; также в окружении носителей коммерческих секретов. Персонал оказывает существенное, а в большинстве случаев даже решающее влияние на информационную безопасность банка. В этой связи подбор кадров, их изучение, расстановка и квалифицированная работа при увольнениях в значительной степени повышают устойчивость коммерческих предприятий к возможному ...

... ); 2. Информация по техническим характеристикам основных объектов МГ и ГРС; 3. Информация по техническим характеристикам основных устройств МГ и ГРС; 4. Информация по событиям (авариям/ремонтным работам); 5. Графическое представление объектов и устройств МГ и ГРС в виде схем различного типа (хранятся в файлах): 5.1 Общая схема подключения основных объектов и ...

0 комментариев