Навигация

16. Серийная замена паролей

Для серийной смены паролей можно воспользоваться сценарием mass_passwd из раздела 15. Сценарий позволяет задать состав пользователей тремя разными способами:

# mass_passwd пользователь1 пользователь2 ...

# masspasswd -g группа группа...

# mass_passwd -a

В первом случае передается список имен пользователей, разделенных пробелами.

Во втором случае изменяются пароли пользователей, входящих в указанные группы.

В третьем случае изменяются все пароли из /etc/passwd.

Сценарий mass_passwd генерирует для каждого пользователя отдельный файл с указанием новых паролей и инструкциями, которые вы сочтете нужным включить. Это позволяет легко распечатать отдельную инструкцию для каждого пользователя.

Ключ -n тестирует команду без ее фактического выполнения:

# ./mass_passwd -v -g -n usergroup

generating password for dawns… teivuphu

generating password for nikitah…kohfahsh

2 password(s) reset - see /root/mass_passwd/mass_passwd.log

Пароли остаются прежними, выполнение команды в этом режиме всего лишь проверяет параметры перед внесением изменений.

17. Серийное включение пользователей в группы

Для того чтобы добавить большое количество пользователей в группу нужно вставить список имен прямо в файл /etc/group. Далее описан быстрый способ построения списка пользователей для вставки в /etc/group. Он основан на схеме нумерации UID, позволяющей легко отсортировать нужную группу пользователей. Для примера воспользуемся схемой "Trainers/ Coaches/Players", описанной в разделе 1. Добавим в группу Trainers несколько новых членов:

$ awk -F: '($3 >= 1050) && ($3 <= 1060) { print $1}' /etc/passwd | tr '\n' ','

bcool.bkind.fmow.kthxbye.oknodo

Далее копируем и вставляем список в /etc/group.

А если в вашей системе нет аккуратной, четкой схемы нумерации UID, то можно воспользоваться данными GECOS. Следует выбрать одно из полей для хранения метки.

Поле "прочее" лучше всего подходит для этой цели, поскольку пользователи не могут изменять его по своему усмотрению. Оно находится в данных GECOS —

пяти полей, разделенных запятыми. Данные GECOS выглядят примерно так:

bcool:х:1300:1300:Bob Cool.... trainer:/home/bkind:/bin/bash

bkind:x:1055:1055:Bev Kind....trainer:/home/bkind:/bin/bash

После добавления меток выборка пользователей легко производится при помощи grep и awk:

$ cat /etc/passwd | grep trainer awk -F: '{ print $1}' | tr '\n' ','

bkind.bcool.

18. Временное использование привелегий ROOT

Когда потребуется выполнить какую-нибудь административную операцию, воспользуйтесь командой su (Switch User):

carla@windbag:~$ su

Password:

root@windbag:/home/carla#

Затем вернитесь к своей "основной личности":

root@windbag:/home/carla# exit

exit

carla@windbag:~$

Переключение на root с восстановлением конфигурации окружения и командного процессора root:

carla@windbag:~$ su -

Password:

root@windbag:/home/carla~#

Переход на другой командный интерпретатор:

$ su - --shell=tcsh

Password:

Доступные командные процессоры перечислены в /etc/shells.

Команда su позволяет переключиться на любую учетную запись, пароль которой вам известен. Дефис после su существенно влияет на результат выполнения команды. Без дефиса команда сохраняет старую системную конфигурацию и переменные окружения — командный процессор, редактор по умолчанию, пути и umask.

19. Временное предоставление привелегий ROOT командой SUDO

Требуется поручить некоторые операции администрирования системы другим пользователям или создать дополнительный уровень безопасности для ваших административных потребностей, но это нужно сделать так, чтобы мощь привилегий root использовалась в ограниченном объеме, не раскрывая пароль root.

Воспользуйтесь sudo — командой, которая предоставляет ограниченные права root

конкретным пользователям для решения конкретных задач и регистрирует их действия без сообщения пароля root.

Допустим, имеется пользователь jhaugh, которому вы хотите предоставить полные права root. Поскольку пользователи sudo имеют собственные пароли, пароль root остается защищенным. Отредактируйте файл /etc/sudoers командой visudo - файл открывается в редакторе по умолчанию.

# visudo

# Файл sudoers

#

# Этот файл ДОЛЖЕН редактироваться командой 'visudo'

# с правами root.

# За дополнительной информацией о записи в файл

# sudoers обращайтесь к man-странице.

#

# Спецификацияпсевдонимов хостов

# Спецификация псевдонимов пользователей

# Спецификация псевдонимов команд

# Спецификация привилегий пользователей

root ALL=(ALL) ALL

Для начала создайте псевдоним хоста:

Host_Alias LOCALHOST= local host

В секции "Спецификация привилегий пользователей" ("User privilege specification") добавляются отдельные пользователи:

jhaugh ALL=(ALL) ALL

Эта строка предоставляет jhaugh привилегии root для выполнения любых операций в системе и на подключенных компьютерах. Допустим, вы хотите предоставить другому пользователю tgwynne привилегии root только на локальном компьютере.

Включите следующую запись:

tgwynne LOCALHOST = ALL

А пользователю msmith разрешается только выключение локального компьютера:

msmith LOCALHOST=/sbin/shutdown, /sbin/halt

Предоставление группам обычных пользователей права выключения своих компьютеров:

# Спецификация псевдонимов хостов

Host_Alias LOCALHOST = local host

# Спецификация псевдонимов пользователей

User_Alias USERS = tgwynne. msmith. jhaugh, \

abyron. jwinters

# Спецификация псевдонимов команд

Cmnd_Alias SHUTDOWN - /usr/sbin/shutdown, /usr/sbin/halt. \

/usг/sbin/reboot, /usr/sbin/poweroff

# Спецификация привилегий пользователей

USERS LOCALHOST = SHUTDOWN

Вызов команды sudo выглядит так:

$ sudo /usr/sbin/halt

Команда запрашивает у пользователей их пароли, после чего завершается. Чтобы узнать, выполнение каких команд им разрешено, пользователи могут выполнить следующую команду:

$ sudo -1

User jhaugh may run the following commands on this host:

(ALL) ALL

Команда sudo фиксирует ошибки в системном журнале и передает сообщение root:

$ sudo /usr/sbin/halt

carla is not in the sudoers file. This incident will be reported.

Вы можете определять группы серверов и предоставлять пользователям привилегии для группы:

# Спецификация псевдонимов хостов

Host Alias FILESERVERS - hostl. host2. host3

# Спецификация псевдонимов пользователей

User_Alias FILESERVERADMINS = jhaugh. abyron. jwinters

# Спецификация псевдонимов команд

Cmnd_Alias FILEUTILS = /bin/chgrp, /bin/chmod, \

/bin/chown, /bin/cp, /bin/dd, /bin/df, \

/bin/dir, /bin/dircolors, /bin/du, /bin/install, \

/bin/In, /bin/Is. /bin/mkdir, /bin/mkinfo, \

/bin/mknod, /bin/mv, /bin/rm, /bin/rmdir, \

/bin/shred, /bin/touch, /bin/vdir sync

# Спецификация привилегий пользователей

FILESERVADMIN FILESERVERS = FILEUTILS

Команда sudo также может применяться для запуска пользователями сценариев (например, сценариев архивации). Следует быть очень осторожными со сценариями, а также с командами, предоставляющими доступ к командному процессору или запускающими текстовые редакторы, так как с их помощью пользователи могут выйти за пределы своих привилегий.

Похожие работы

... раздел данной главы «Просмотр действующих политик» расскажет Вам больше о просмотре действующих политик на локальном компьютере. Просмотр действующих политик Во время работы с политиками учетных записей и присвоением прав пользователей Вам часто бывает необходимо просмотреть политику, действующую на локальную систему. Действующей является применённая на данный момент политика и, как описано в ...

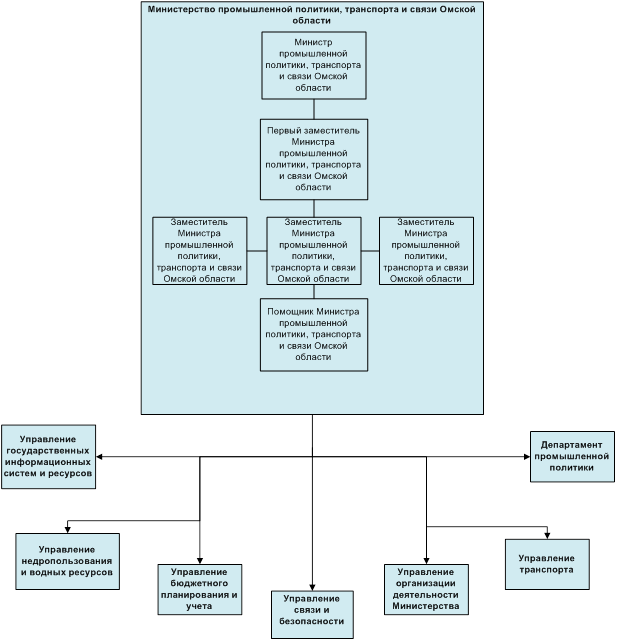

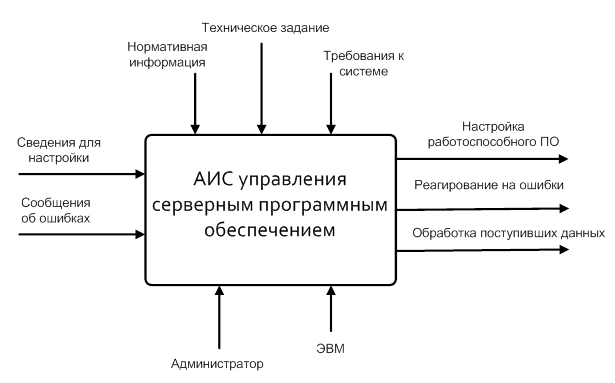

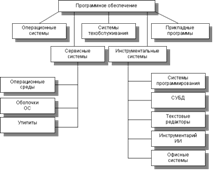

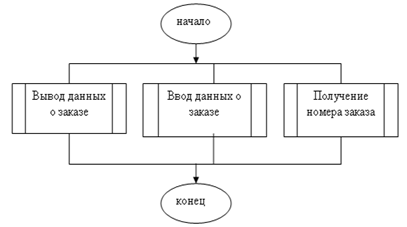

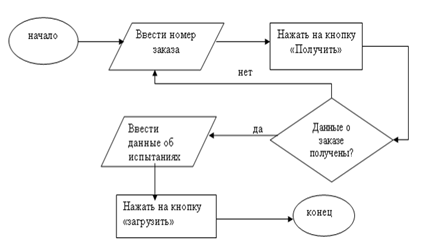

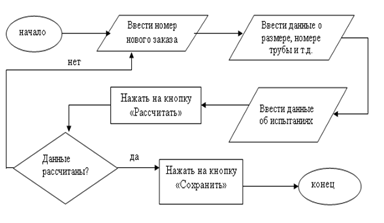

... анализ существующих подобных систем, выявлены преимущества используемой системы. Также были поставлены цели разработки и основные требования к системе. 2 АИС управления серверным программным обеспечением на базе программного комплекса Webmin/Alterator В этой главе представлены основные этапы технического проектирования системы, такие как функциональное моделирование, моделирование и ...

... ЛВС, тополи, структура, сетевое оборудование и программное обеспечение ЛВС представлены в Приложении А. 2 ПРАКТИЧЕСКАЯ РЕАЛИЗАЦИЯ ПОДБОРА ПРОГРАММНО-ТЕХНИЧЕСКОГО КОМПЛЕКСА ЛВС ДЛЯ АВТОМАТИЗАЦИИ РАБОТЫ БУХГАЛТЕРИИ АОЗТ «ДОНЕЦКОЕ ПУСКО-НАЛАДОЧНОЕ УПРАВЛЕНИЕ № 414 «ДОНБАСЭЛЕКТРОМОНТАЖ» 2.1 Административные, технические и программные характеристики АОЗТ «Донецкое пуско-наладочное управление № ...

... что выбранный вариант является наиболее выгодным и экономически эффективным. 3.1 Анализ основных разделов бизнес-плана Данный раздел посвящён обоснованию эффективности разработки автоматизированной системы управления документооборотом ЦЗЛ. При анализе целесообразности данную разработку следует рассматривать как некоммерческий продукт в том смысле, что она не предназначена для широкого ...

0 комментариев