Навигация

2.2 Черви

1) 28.01.2008 PandaLabs - лаборатория компании Panda Security, которая занимается обнаружением и анализом вредоносного ПО, обнаружила два новых червя, Nuwar.OL и Valentin.E, которые для распространения используют тему грядущего Дня Святого Валентина.

"Год за годом в преддверии Дня Святого Валентина мы наблюдаем появление нескольких образцов вредоносного ПО, которые пользуются темой праздника как приманкой, чтобы обмануть пользователей, - объясняет Луис Корронс (Luis Corrons), технический директор PandaLabs. - Это говорит о том, что киберпреступники до сих пор активно используют такие технологии, а многие люди по-прежнему попадают в приготовленную для них ловушку".

Первый из этих червей, Nuwar.OL, попадает в компьютеры в электронном сообщении с такими темами, как "I Love You Soo Much", "Inside My Heart" или "You… In My Dreams". В тексте такого сообщения содержится ссылка на веб-сайт, с которого загружается вредоносный код. Страница выглядит очень просто и похожа на романтическую поздравительную открытку с изображенным на ней большим розовым сердцем.

Сразу же после заражения компьютера червь рассылает огромное количество электронных писем по всем контактам зараженного пользователя. За счет этого он распространяется, а также создает большую нагрузку на сеть и снижает скорость работы компьютера.

Valentin.E действует почти аналогичным образом. Как и червь Nuwar, он распространяется в электронных сообщениях с такими темами, как "Searching for true Love" или "True Love", и содержит вложение под названием "friends4u". Если пользователь открывает файл, копия червя загружается на его компьютер.

Вредоносный код устанавливает на компьютере файл с расширением .scr. Если пользователь запускает этот файл, Valentin.E меняет обои на рабочем столе для того, чтобы обмануть пользователя, а сам в это время создает в компьютере несколько своих копий.

Затем червь рассылает с зараженного компьютера электронные письма, содержащие его копию, чтобы заразить как можно больше пользователей.

"Оба этих червя – это великолепные примеры использования технологий социальной инженерии с целью распространения вредоносного ПО. Они обычно используют заманчивые темы – поздравительные открытки к Дня Святого Валентина, романтические обои для рабочего стола и другие визуальные элементы для того, чтобы заставить пользователя открыть вложение или перейти по ссылке, в результате чего на компьютер загружается вредоносное ПО", рассказывает Корронс.

За последние годы PandaLabs обнаружила несколько образцов вредоносного ПО, которые пользовались Днем Святого Валентина как приманкой. Такие экземпляры вредоносного ПО, как Nuwar.D, варианты A и B червя Nurech распространяются в электронных сообщениях с темой о любви, например: "You and I Forever", "A Valentine Love Song" или "For My Valentine". В случае с Nurech.B вредоносный код скрывался во вложенном файле с таким названием, как FLASH POSTCARD.EXE или GREETING CARD.EXE.

PandaLabs предлагает пользователям ряд способов для того, чтобы не стать жертвами вредоносного ПО:

Не открывайте никаких электронных писем, которые приходят из неизвестных источников.

Не переходите ни по каким ссылкам, содержащимся в электронных сообщениях, даже полученных из надежных источников. Лучше просто набрать ссылку в адресной строке браузера.

Не открывайте вложенные файлы, присланные из неизвестных источников. Особенно накануне праздников настороженно относитесь к файлам, которые якобы являются поздравительными открытками к Дня Святого Валентина, романтическими видеозаписями и др.

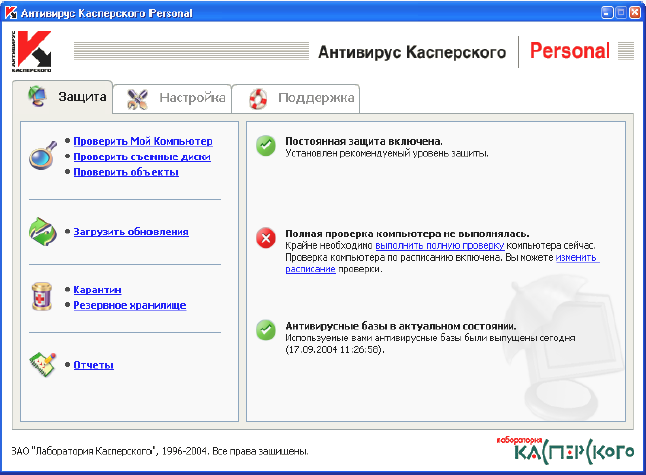

Установите эффективное решение безопасности, способное обнаруживать как известные, так и неизвестные образцы вредоносного ПО.

2) Bot-черви — самый опасный вид malware, существующий в настоящее время. Они способны атаковать огромное количество ничего не подозревающих пользователей. Какие новинки авторы bot-червей станут включать в свои отвратительные «произведения» уже в ближайшем будущем?

В настоящее время все bot-черви строятся по модульному принципу. Это значит, что автор программы может выбирать различные методы атаки, включая использование брешей в системах защиты, массовую почтовую рассылку, непосредственное размножение, а также их различные сочетания. Результат — специализированный червь, разработанный для выполнения конкретной задачи: похищения информации и установления контроля за инфицированным ПК.

Идея модульности этих типов червей была реализована в WORM_ RBOT.CBQ и WORM_ZOTOB, ставших «гвоздем» информационных выпусков в конце лета. Когда написанный сегмент кода, использующий какую-то брешь в защите операционной системы, публикуется в Интернете, вирусописатели сразу могут внедрить его в код уже существующего червя, перекомпилировать — и, пожалуйста, новый опасный вид готов к распространению.

Захват потоков RSS

RSS (Real Simple Syndication) — метод автоматического получения обновлений. Например, при обновлении веб-страниц их RSS-подписчики могут получать новый контент по мере публикации с помощью клиентов RSS, которые постоянно отслеживают обновления. Самый простой способ использования этой развивающейся технологии — захват уже сконфигурированных клиентов RSS для автоматической загрузки новых копий червей и другого вредоносного ПО на инфицированные ПК. Сначала червь проверяет, настроена ли данная система на какую-либо автоматическую загрузку обновлений. Если это так, остается всего лишь добавить новый или изменить один из запрашиваемых адресов на адрес вредоносного веб-сайта. Такой тип атак повлечет за собой следующее:

Как правило, в этих случаях соединение начинается с разрешенного адреса. Из-за того, что первое соединение уже "разрешено", персональные межсетевые экраны и другие барьеры не просигнализируют об опасности.

Загрузки будут все равно продолжаться, даже если червь обнаружен и удален. Для полного прекращения загрузок необходимо специальное средство для удаления вредоносной информации из конфигурации клиента RSS.

Уменьшает эту опасность то обстоятельство, что в настоящее время такие программы загрузки не стандартизованы, поэтому для атак уязвимы только определенные программы. Однако ситуация может измениться с выходом Internet Explorer 7. Корпорация Microsoft уже объявила, что эта новая версия популярного интернет-обозревателя будет содержать встроенную поддержку загрузки по технологии RSS. А значит, авторы червей получат новые широкие возможности для атак.

Чтобы бороться с этим, следует применять сканирование трафика HTTP. Судя по всему, оно станет одним из самых популярных методов борьбы с распространением malware в ближайшем будущем.

Полиморфные атаки с использованием изменяемого кода

Некоторые исследователи считают, что авторы подобных bot-червей могут создавать модули с изменяемым исполнимым кодом, который будет варьироваться при каждом запуске, но приносить такой же результат. Сейчас большинство систем обнаружения сетевых атак и брешей в защите определяют malware по определенным участкам кода. Если же он будет меняться каждый раз, зловредные программы смогут обойти все сканеры и выполнить свою вредоносную задачу. Хотя это теоретически возможно, все-таки для создания такого модуля его авторам придется изучить, как работает код для проникновения и как его можно изменить. Эти концепции конфликтуют с вышеупомянутой тенденцией включения во вредоносные программы новых способов проникновения как можно раньше и могут замедлить создание новых червей. Их авторам придется выбирать между быстрой атакой и невидимой атакой. Мы надеемся, что такая технология останется возможной лишь в теории, но вероятность подобной опасности необходимо принимать во внимание.

Методы сжатия

Борясь с bot-червями, антивирусные компании уже давно поняли, что различия между многими вариантами одного и того же червя заключаются только в использовании разных методов сжатия. Авторы червей перекомпилируют их и по-другому сжимают новую программу. Стоит производителям антивирусов научиться ее узнавать, как умельцы просто применяют другой алгоритм, и процесс продолжается. Существуют сотни различных методов компрессии, поэтому задача обнаружения bot-червей крайне сложна. Необходимо сначала научиться выяснять метод сжатия, а уже потом применять различные шаблоны для поиска червей. Мы ожидаем, что в ближайшие месяцы в этом направлении будет достигнут определенный прогресс. Компания Trend Micro, например, уже работает над созданием системы сканирования, которая сможет определять способ компрессии.

Пользователи должны осознавать опасность bot-червей, а также знать методы, которые те используют для заражения других компьютеров, чтобы иметь возможность защититься от них.

Для того чтобы противостоять угрозе, предлагается следующее:

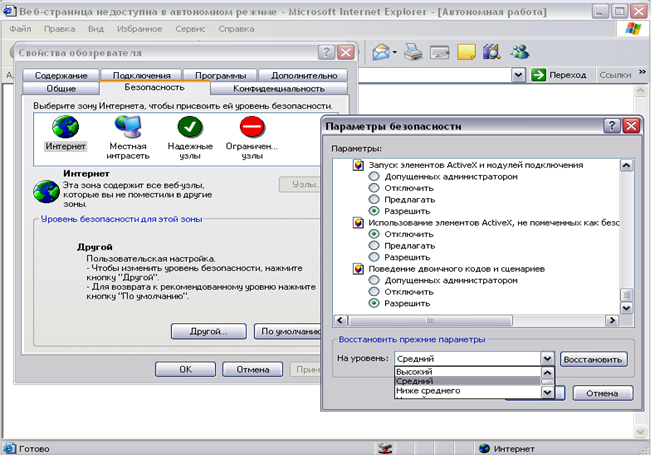

Устанавливать обновления безопасности на домашних ПК, как только они появляются на веб-сайте корпорации Microsoft. Автоматическое обновление уже стало не дополнительной возможностью, а обязательной функцией. Безопасность домашних систем можно обеспечить, только имея подключение к Интернету.

В корпоративных системах применять программное и аппаратное обеспечение, разработанное специально с учетом защиты от таких вторжений. Определение и блокировка сетевых пакетов, которые используют черви для проникновения через слабые места, по существу лучшая защита от такого типа malware.

3) «Лаборатория Касперского» сообщает об обнаружении ряда модификаций известного сетевого червя "Email-Worm.Win32.Bagle". Все новые варианты червя представляют собой различные варианты паковки одной и той же вредоносной программы, отличительной особенностью которой является отсутствие функции размножения. Данное исполнение червя, относящее программу к классу так называемых "intended" червей, исключает самостоятельное распространение зловредного кода с пораженного компьютера. Вместе с тем, многочисленные случаи обнаружения в почтовом трафике новых модификаций Bagle подтверждают информацию о том, что данная эпидемия вызвана цепью спам-рассылок зараженных червем писем.

Новые варианты Bagle были разосланы через электронную почту в виде вложений в электронные письма. Червь представляет собой исполняемый в среде Windows файл, приложенный к письму с произвольными либо отсутствующими заголовком и текстом. Название, формат и размер приложенного файла также произвольны. Это не позволяет выявить зараженное письмо по его формальным признакам, и именно поэтому конечному пользователю необходимо проявлять максимальную осторожность.

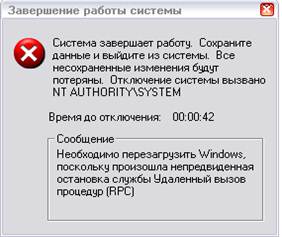

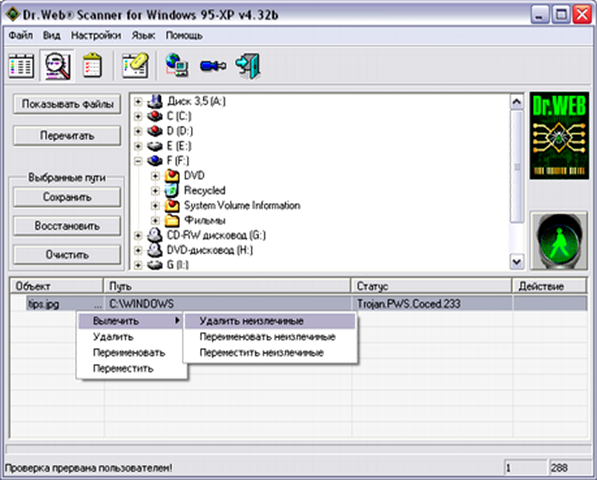

Активизация червя производится по инициативе пользователя, открывшего приложение к письму и тем самым запустившего зараженный файл. После запуска червь копирует себя в системный каталог Windows и регистрирует себя в ключе автозапуска системного реестра. При этом вредоносная программа прерывает процессы, осуществляющие персональную защиту компьютера и локальных подсетей, оставляя атакованный компьютер незащищенным.

В настоящее время антивирусными аналитиками «Лаборатории Касперского» обнаружены 9 различных вариантов "Email-Worm.Win32.Bagle". То, что различие между ними незначительно и состоит в версии используемой для упаковки зараженного файла утилиты, позволило использовать единую процедуру выявления и нейтрализации всех новых модификаций червя. Она добавлена в базу данных Антивируса Касперского® как Email-Worm.Win32.Bagle.pac. Более подробная информация о данном наборе вредоносных программ доступна в Вирусной Энциклопедии Касперского.

Похожие работы

... вирус Christmas tree. К 1980-м годам число активных вирусов измерялось уже сотнями. А появление и распространение персональных компьютеров породило настоящую эпидемию – счёт вирусов пошёл на тысячи. Правда, термин «компьютерный вирус» появился только в 1984 году: впервые его использовал в своём докладе на конференции по информационной безопасности сотрудник Лехайского Университета США Ф. Коэн. ...

... согласно Закону привлекаются к ответственности в зависимости от нанесенного ущерба от административной ответственности до лишения свободы сроком до 10 лет. МЕТОДИКА ЗАЩИТЫ ИНФОРМАЦИИ В ЛОКАЛЬНЫХ ВЫЧИСЛИТЕЛЬНЫХ СЕТЯХ ОБРАЗОВАТЕЛЬНОГО УЧРЕЖДЕНИЯ МВД РФ. 3.1.Политика безопасности КЮИ МВД РФ. Под политикой безопасности понимается совокупность документированных управленческих решений, направленных ...

... – ростовщические конторы, которым главное – извлечение денежной прибыли вне зависимости от того, какие последствия для экономики и страны это повлечет. Решению проблем экологии сельскохозяйственного производства могли бы помочь сезонные кредиты. Чтобы помочь крестьянину, российское правительство в каждом бюджете предусматривает погашение части процентной ставки по коммерческим кредитам для ...

... Замечат. С.: Полемон, Герод Аттик, Аристид, Либаний. Ср. Schmid, "Der Atticismus in seinen Hauptvertretern" (1887-97). 17. Принцип детерминизма в философии. Индетерминизм. Детерминизм (от лат. determino - определяю), философское учение об объективной закономерной взаимосвязи и взаимообусловленности явлений материального и ...

0 комментариев