Навигация

2.4 Стелс-вирусы

Стелс-вирусы теми или иными способами скрывают факт своего присутствия в системе. Известны стелс-вирусы всех типов, за исключением Windows-вирусов - загрузочные вирусы, файловые DOS-вирусы и даже макро-вирусы. Появление стелс-вирусов, заражающих файлы Windows, является скорее всего делом времени.

Загрузочные вирусы

Загрузочные стелс-вирусы для скрытия своего кода используют два основных способа. Первый из них заключается в том, что вирус перехватывает команды чтения зараженного сектора (INT 13h) и подставляет вместо него незараженный оригинал. Этот способ делает вирус невидимым для любой DOS-программы, включая антивирусы, неспособные "лечить" оперативную память компьютера. Возможен перехват команд чтения секторов на уровне более низком, чем INT 13h.

Второй способ направлен против антивирусов, поддерживающих команды прямого чтения секторов через порты контроллера диска. Такие вирусы при запуске любой программы (включая антивирус) восстанавливают зараженные сектора, а после окончания ее работы снова заражают диск. Поскольку для этого вирусу приходится перехватывать запуск и окончание работы программ, то он должен перехватывать также DOS-прерывание INT 21h.

С некоторыми оговорками стелс-вирусами можно назвать вирусы, которые вносят минимальные изменения в заражаемый сектор (например, при заражении MBR правят только активный адрес загрузочного сектора - изменению подлежат только 3 байта), либо маскируются под код стандартного загрузчика.

Файловые вирусы

Большинcтво файловых стелс вирусов использует те же приемы, что приведены выше: они либо перехватывают DOS-вызовы обращения к файлам (INT 21h) либо временно лечат файл при его открытии и заражают при закрытии. Также как и для загрузочных вирусов, существуют файловые вирусы, использующие для своих стелс-функций перехват прерываний более низкого уровня - вызовы драйверов DOS, INT 25h и даже INT 13h.

Полноценные файловые стелс-вирусы, использующие первый способ скрытия своего кода, в большинстве своем достаточно громоздки, поскольку им приходиться перехватывать большое количество DOS-функций работы с файлами: открытие/закрытие, чтение/запись, поиск, запуск, переименование и т.д., причем необходимо поддерживать оба варианта некоторых вызовов (FCB/ASCII), а после появления Windows95/NT им стало необходимо также обрабатывать третий вариант - функции работы с длинными именами файлов.

Некоторые вирусы используют часть функций полноценного стелс-вируса. Чаще всего они перехватывают функции DOS FindFirst и FindNext (INT 21h, AH=11h, 12h, 4Eh, 4Fh) и "уменьшают" размер зараженных файлов. Такой вирус невозможно определить по изменению размеров файлов, если, конечно, он резидентно находится в памяти. Программы, которые не используют указанные функции DOS (например, "Нортоновские утилиты"), а напрямую используют содержимое секторов, хранящих каталог, показывают правильную длину зараженных файлов.

Макро-вирусы

Реализация стелс-алгоритмов в макро-вирусах является, наверное, наиболее простой задачей - достаточно всего лишь запретить вызов меню File/Templates или Tools/Macro. Достигается это либо удалением этих пунктов меню из списка, либо их подменой на макросы FileTemplates и ToolsMacro.

Частично стелс-вирусами можно назвать небольшую группу макро-вирусов, которые хранят свой основной код не в самом макросе, а в других областях документа - в его переменных или в Auto-text.

3. Средства антивирусной защиты

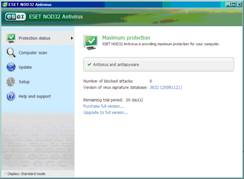

3.1 NOD 32

NOD32 — антивирусный пакет, выпускаемый словацкой фирмой Eset. Возник в конце 1998 года. Название изначально расшифровывалось как Nemocnica na Okraji Disku («Больница на краю диска», перефразированное название популярного тогда в Чехословакии телесериала «Больница на окраине города»).

NOD32 — это комплексное антивирусное решение для защиты в реальном времени от широкого круга угроз. Eset NOD32 обеспечивает защиту от вирусов, а также от других угроз, включая троянские программы, черви, spyware, adware, phishing-атаки. В решении Eset NOD32 используется патентованная технология ThreatSense®, предназначенная для выявления новых возникающих угроз в реальном времени путем анализа выполняемых программ на наличие вредоносного кода, что позволяет предупреждать действия авторов вредоносных программ.

При обновлении баз используется ряд серверов-зеркал, при этом также возможно создание внутрисетевого зеркала обновлений, что приводит к снижению нагрузки на интернет-канал. Для получения обновлений с официальных серверов необходимы имя пользователя и пароль, которые можно получить активировав свой номер продукта на странице регистрации регионального сайта.

Наравне с базами вирусов NOD32 использует эвристические методы, что может приводить к лучшему обнаружению неизвестных вирусов, которые обладают схожим с детектированым действием.Большая часть кода антивируса написана на языке ассемблера, поэтому для него характерно малое использование системных ресурсов и высокая скорость проверки с настройками по умолчанию.

Модули и компоненты

Antivirus MONitor (AMON)

On-access (резидентный) сканер, который автоматически проверяет файлы перед осуществлением доступа к ним.

NOD32

«On-demand» сканер, который можно запустить вручную для проверки отдельных файлов или сегментов диска. Этот модуль можно также запрограммировать на запуск в часы с наименьшей загрузкой.

Internet MONitor (IMON)

Резидентный сканер, работающий на уровне Winsock и препятствующий попаданию зараженных файлов на диски компьютера. Данный модуль проверяет Интернет-трафик (HTTP) и входящую почту, полученную по протоколу POP3.

E-mail MONitor (EMON)

Дополнительный модуль для проверки входящих/исходящих сообщений через интерфейс MAPI, например, в Microsoft Outlook и Microsoft Exchange.

Document MONitor (DMON)

Использует запатентованный интерфейс Microsoft API для проверки документов Microsoft Office (включая Internet Explorer).

Версии NOD32

NOD32 для Workstations Vista

NOD32 для Windows

NOD32 для Windows95/98/ME

NOD32 для MSDOS

NOD32 для File Servers

NOD32 LAN Update ServerNOD32 для Linux

NOD32 для Novell

NOD32 для Email Servers

NOD32 для Windows Mobile

NOD32 для PalmOS

NOD32 для Symbian

Факты

Из участников тестирования Virus Bulletin 100 %, Eset NOD32 обладает наибольшим среди тестируемых (48 по состоянию на 4 февраля 2008) количеством наград данной лаборатории.

Похожие работы

... вирус Christmas tree. К 1980-м годам число активных вирусов измерялось уже сотнями. А появление и распространение персональных компьютеров породило настоящую эпидемию – счёт вирусов пошёл на тысячи. Правда, термин «компьютерный вирус» появился только в 1984 году: впервые его использовал в своём докладе на конференции по информационной безопасности сотрудник Лехайского Университета США Ф. Коэн. ...

... согласно Закону привлекаются к ответственности в зависимости от нанесенного ущерба от административной ответственности до лишения свободы сроком до 10 лет. МЕТОДИКА ЗАЩИТЫ ИНФОРМАЦИИ В ЛОКАЛЬНЫХ ВЫЧИСЛИТЕЛЬНЫХ СЕТЯХ ОБРАЗОВАТЕЛЬНОГО УЧРЕЖДЕНИЯ МВД РФ. 3.1.Политика безопасности КЮИ МВД РФ. Под политикой безопасности понимается совокупность документированных управленческих решений, направленных ...

... – ростовщические конторы, которым главное – извлечение денежной прибыли вне зависимости от того, какие последствия для экономики и страны это повлечет. Решению проблем экологии сельскохозяйственного производства могли бы помочь сезонные кредиты. Чтобы помочь крестьянину, российское правительство в каждом бюджете предусматривает погашение части процентной ставки по коммерческим кредитам для ...

... Замечат. С.: Полемон, Герод Аттик, Аристид, Либаний. Ср. Schmid, "Der Atticismus in seinen Hauptvertretern" (1887-97). 17. Принцип детерминизма в философии. Индетерминизм. Детерминизм (от лат. determino - определяю), философское учение об объективной закономерной взаимосвязи и взаимообусловленности явлений материального и ...

0 комментариев