Навигация

Голосовий виклик

3. Голосовий виклик.

Якщо необхідно отримувати голосові повідомлення по спрацьовуванню охоронної системи, то додатково знадобиться голосовий модуль, у який заздалегідь надиктовуються повідомлення про тривогу. При реалізації такої схеми GSM модем буде виконувати функції емалювання дротової телефонної лінії.

GSM – модем працює разом з «класичною» системою охоронної сигналізації, тобто він є доповненням до системи, а це спричиняє додаткові витрати.

Оскільки купівля GSM-Модему вимагає витрат, то замість нього можна використовувати мобільний телефон, який виконує такі ж функції, має менші габарити і доступну ціну.

Система охоронної сигналізація включає:

· датчики;

· виконавчі пристрої.

Датчик - чутливий елемент, що перетворює контрольований параметр в електричний сигнал.

Особливість датчиків для систем охоронної сигналізації та, що вони реєструють, в основному, неелектричні величини. Вимірювання неелектричних величин - досить складне завдання і при цьому датчики мусять забезпечувати високу надійність і вірогідність контролю.

Датчики об'єднуються в зони. Під зоною розуміють один або кілька датчиків, що охороняють певний об'єкт або ділянку об'єкта.

У системах типу «охоронна сигналізація» використовуються датчики наступних типів:

· пасивні інфрачервоні датчики руху;

· датчики розбивання скла;

· активні інфрачервоні датчики руху і присутності;

· фотоелектричні датчики;

· мікрохвильові датчики;

· ультразвукові датчики;

· вібродатчики;

· датчики температури;

· датчики наявності пару і газу;

· магнітні (герконові) датчики;

· шлейфи.

Пульт-Концентратор - центральний пристрій системи типу «охоронна сигналізація». Він виконується на базі мікроконтролера. Всі функції системи обумовлюються програмою мікроконтролера. Параметри програми задає користувач, залежно від його повноважень, зі спеціального пульта.

Існують різні способи постановки / зняття охорони: дистанційно, радіо брелоками, електронними ключами Touch Memory, Proximity, магнітними картами, простими кнопками.

Електронні ідентифікатори Touch Memory являють собою мікросхему, розміщену в міцному корпусі із нержавіючої сталі. Аутентифікація (розпізнання) користувача випрацьовується за унікальним і незмінним для кожної карти кодом завдовжки 48 біт.

Недоліки: незважаючи на наявність унікального 48-бітного коду, який

теоретично унеможливлює підробку Touch Memory, в той же час існують програми, що дозволяють у найкоротший строк здійснювати копіювання цього виду електронних ключів. Подібні програми (в поєднанні зі вмонтованою у корпус Touch Memory програмувальною мікросхемою) використовуються сьогодні численними пунктами, які пропонують «виготовити копію електронних ключів».

Магнітні карти є пластиковими картками стандартних розмірів.

Недоліки: чутливі до забруднення, впливу магнітних полів, нагрівання, механічних ушкоджень. При багаторазових зчитуваннях відбувається поступове стирання магнітного шару. Досвід експлуатації виявив слабкість пристроїв для зчитування магнітних карт і карт зі штриховим кодом.

Незважаючи на сучасність і простоту, використання таких ідентифікаторів вимагає додаткових заходів обережності: зберігання має здійснюватися так, як і зберігання звичайного ключа від квартири (з якого можна зняти зліпок) або банківської карти (унікальний код якої можна зчитати).

На відміну від цих методів постановки / зняття охорони, використання звичайної кнопки керування (КК), що розміщується на території, яка охороняється, є досить простим і надійним.

Прокладку дротів від блоку керування до КК слід виконувати прихованою, бо обрив дроту порушує працездатність пристрою. Оскільки обірвати дріт можна тільки перебуваючи усередині охоронного приміщення, що вимагає відкриття дверей, чи вікон - моментально спрацює паралельна ланка охоронної сигналізації.

Розроблена охоронна сигналізація є універсальним, недорогим пристроєм і не поступається за своїми функціями й можливостями таким аналогам як: комплект GSM сигналізації «GSA-04 стандарт» і «GSA-04 економ», GSM сигналізація на базі МК PIC16F628A, Сталкер-5 (C60).

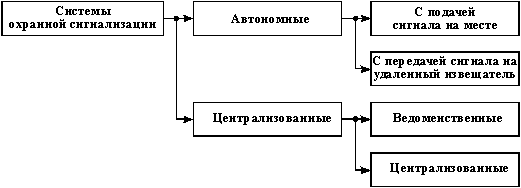

2. Розробка структурної схеми сигналізації

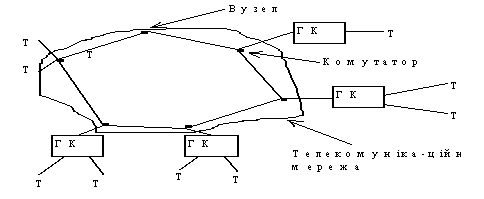

Охоронну сигналізацію з GSM-каналом можна розділити на такі структурні блоки, які й будуть складати структурну схему даного пристрою:

– кнопка керування;

– мікроконтролер AT89C 2051–24PI, ATTINY2313;

– датчики;

– перемикачі;

– сирена, зовнішній маяк;

– мобільний телефон з GSM-каналом.

Однократне натискання кнопки керування й утримання протягом 1…2 с запускає систему.

Даний пристрій містить два мікроконтролери, що дозволяє виконувати призначені функції кожним з них, незалежно один від одного.

Мікроконтролер AT89C 2051–24PI виконує основні функції по звіту часу на вхід Т1, на вихід Т2, тривалість звучання сирени Т3.

Ці параметри встановлюються за допомогою перемикача SA 1–4 на платі пристрою.

Два з‘єднувальні шлейфи і герконові датчики встановлені на вікнах і вхідних дверях приміщення, що охороняється. При порушенні цілісності одного або кількох шлейфів сигналізації (наприклад, розмикання герконового датчика) приводить до вмикання низькочастотного звукового сигналу і активує другий мікроконтролер, що виконує функцію розсилання sms-повідомлень або робить телефонні дзвінки на запрограмовані номери.

Сирена (звуковий оповісник) ПКІ-1 забезпечує тривалу подачу голосного звукового сигналу (100…105 дБ). Зовнішній світлодіод «Маяк» сигналізує про режими роботи охоронного пристрою (горить безперервно в режимі «Охорона» і перервно - у режимі «Тривога»).

Похожие работы

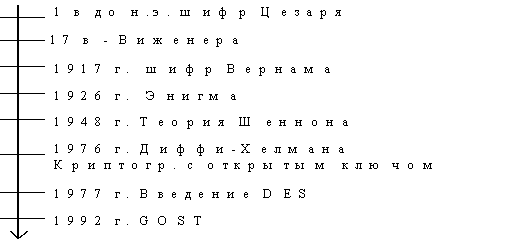

... слід враховувати при організації обробки даних, побудові комп'ютерних інформаційних систем, виборі варіантів технології розв'язування тих чи інших економічних задач. 2 Інформаційно-правова система Організаційно впорядкована сукупність нормативно-правових документів (масивів док-тів), за допомогою яких суб'єкт управління (орган, посадова особа), застосовуючи інформаційні технології, у т. ч. ...

... розробленого GSM/GPS/GPRS мобільного терміналу охоронної системи для автомобіля та визначимо його основні функціональні характеристики. Призначення Розроблений пристрій – мобільний термінал охоронної системи для автомобіля – відноситься до апаратури спеціального призначення і характеризується рядом підвищених вимог щодо надійності, працездатності та захисту від несанкціонованого доступу. Ці ...

... по захисту інформації (маючих відповідний сертифікат); перевірки відповідності засобів обчислювальної техніки, програмного забезпечення, засобів зв'язку й АС в цілому установленим вимогам по захисту інформації (сертифікація засобів обчислювальної техніки, засобів зв'язку й АС); здійснення контролю по захисту інформації. Стаття 11. Встановлення вимог і правил по захисту інформації Вимоги і ...

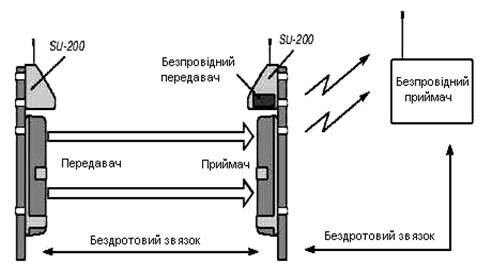

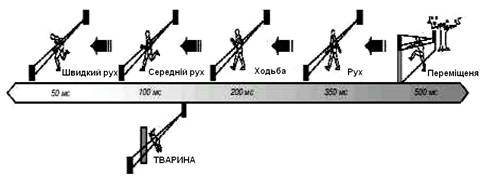

... джерелом живлення і об'єднаний з мініатюрним радіопередавачем сигналів тривоги. Приймальна станція контролює до 99 датчиків. Фірма Sensor Electronics (Великобританія)випускає різні | бистророзгортувальні |периметральні| системи з пасивними ІЧ-ДАТЧИКАМИ|. На рис.25 показана одна з таких систем — портативний комплекс AutoGuard. Система містить в своєму складі від 8-ми до 24-х бездротових ІЧ- ...

0 комментариев