Навигация

Сучасний стан інформаційної безпеки. Проблеми захисту комп'ютерної інформації

План:

1. Інформація як об’єкт захисту.

2. Характеристика загроз безпеки інформації.

3. Несанкціонований доступ до інформації і його мета.

4. Порушники безпеки інформації.

Сучасний стан інформаційної безпеки. Проблеми захисту комп’ютерної інформації

1 Інформація як об’єкт захисту

Широке використання інформаційних технологій у всіх сферах життя суспільства робить досить актуальною проблему захисту інформації, її користувачів, інформаційних ресурсів, каналів передачі даних від злочинних зазіхань зловмисників.

Концентрація інформації в комп'ютерах (аналогічно концентрації готівки в банках) змушує одних усе більш підсилювати пошуки шляхів доступу до інформації, а інших, відповідно, підсилювати контроль над нею з метою захисту.

Складність створення системи захисту інформації визначається тим, що дані можуть бути викрадені з комп'ютера (скопійовані), одночасно залишаючись на місці. Цінність деяких даних полягає у володінні ними, а не в їх знищенні або зміні.

Забезпечення безпеки інформації - справа дорога, і не стільки через витрати на закупівлю або установку різних технічних або програмних засобів, скільки через те, що важко кваліфіковано визначити межі розумної безпеки і відповідної підтримки системи в працездатному стані.

Об'єктами зазіхань можуть бути як самі матеріальні технічні засоби (комп'ютери і периферія), так і програмне забезпечення і бази даних.

Кожен збій роботи комп'ютерної мережі - це не тільки моральний збиток для працівників підприємства і мережевих адміністраторів. В міру розвитку технологій електронних платежів, «безпаперового» документообігу серйозний збій локальних мереж може паралізувати роботу цілих підприємств, що приведе до відчутних збитків. Не випадково захист даних у комп'ютерних мережах стає однією із найгостріших проблем.

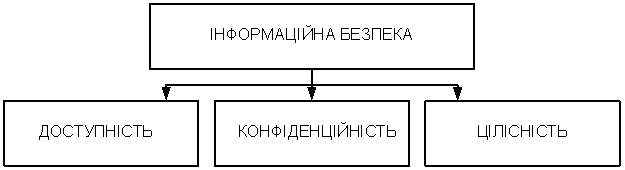

Забезпечення безпеки інформації в комп'ютерних мережах припускає створення перешкод для будь-яких несанкціонованих спроб розкрадання або модифікації даних, переданих у мережі. При цьому дуже важливо зберегти такі властивості інформації, як:

· доступність,

· цілісність,

· конфіденційність

Доступність інформації - здатність забезпечувати своєчасний і безперешкодний доступ користувачів до інформації, яка їх цікавить.

Цілісність інформації полягає в її існуванні в неспотвореному вигляді (незмінному стосовно деякого фіксованого її стану).

Конфіденційність - це властивість, що вказує на необхідність введення обмежень доступу до даної інформації для визначеного кола користувачів.

Для того, щоб правильно оцінити можливий реальний збиток від втрати інформації, що зберігається на комп'ютері, необхідно знати, які загрози при цьому можуть виникнути і які адекватні заходи для її захисту необхідно приймати.

2 Характеристика загроз безпеки інформації

Неправомірне перекручування, фальсифікація, знищення або розголошення конфіденційної інформації може нанести серйозні, а іноді й непоправні матеріальні або моральні втрати. У цьому випадку, досить важливим є забезпечення безпеки інформації без збитку для інтересів тих, кому вона призначена.

Щоб забезпечити гарантований захист інформації в комп'ютерних системах обробки даних, потрібно насамперед сформулювати мету захисту інформації і визначити перелік необхідних заходів, які забезпечують захист. Для цього необхідно, в першу чергу, розглянути і систематизувати всі можливі фактори (загрози), що можуть привести до втрати або перекручування вихідної інформації.

Під загрозою безпеки комп'ютерної системи розуміється подія (вплив), що у випадку своєї реалізації стане причиною порушення цілісності інформації, її втрати або заміни. Загрози можуть бути як випадковими, так і навмисними.

До випадкових загроз відносяться:

1. помилки обслуговуючого персоналу і користувачів;

2. втрата інформації, обумовлена неправильним збереженням архівних даних;

3. випадкове знищення або зміна даних;

4. збої устаткування і електроживлення;

5. збої кабельної системи;

6. перебої електроживлення;

7. збої дискових систем;

8. збої систем архівування даних;

9. збої роботи серверів, робочих станцій, мережевих карт і т.д.;

10. некоректна робота програмного забезпечення;

11. зміна даних при помилках у програмному забезпеченні;

12. зараження системи комп'ютерними вірусами;

13. несанкціонований доступ;

14. випадкове ознайомлення з конфіденційною інформацією сторонніх осіб.

Найчастіше збиток наноситься не через чийсь злий намір, а просто через елементарні помилки користувачів, що випадково псують або видаляють дані, життєво важливі для системи. У зв'язку з цим, крім контролю доступу, необхідним елементом захисту комп’ютерної інформації є розмежування повноважень користувачів. Крім того, ймовірність помилок обслуговуючого персоналу і користувачів мережі може бути значно зменшена, якщо їх правильно навчати і, крім того, періодично контролювати їх дії зі сторони, наприклад, адміністратора мережі.

Надійний засіб запобігання втрат інформації при короткочасному відключенні електроенергії - установка джерел безперебійного живлення (UPS). Різні по своїх технічних і споживчих характеристиках, подібні пристрої можуть забезпечити живлення всієї локальної мережі або окремого комп'ютера упродовж часу, достатнього для відновлення подачі напруги або для збереження інформації на магнітних носіях. Більшість UPS виконують функції ще і стабілізатора напруги, що є додатковим захистом від стрибків напруги в мережі. Багато сучасних мережевих пристроїв (сервери, концентратори і ін.) оснащені власними дубльованими системами електроживлення.

Основний, найбільш розповсюджений, метод захисту інформації і устаткування від стихійних лих (пожеж, землетрусів, повеней і т.п.) полягає в створенні і збереженні архівних копій даних.

Особливістю комп'ютерних технологій є те, що безпомилкових програм, у принципі, не буває. Якщо проект практично в будь-якій області техніки можна виконати з величезним запасом надійності, то в області програмування така надійність досить умовна, а іноді майже недосяжна. І це стосується не тільки окремих програм, але і цілого ряду програмних продуктів фірм, відомих в усім світі.

Через недоліки в програмних продуктах Microsoft, зв'язаних із забезпеченням безпеки даних у мережі Internet, «хакери» можуть захоплювати особисті ключі шифрів користувачів і діяти від їх імені.

На сьогоднішній день більше половини користувачів випробували «на собі» дію вірусів. Найбільш розповсюдженим методом захисту від вірусів дотепер залишається використання різних антивірусних програм.

Рівень зазначених загроз значною мірою знижується за рахунок підвищення кваліфікації обслуговуючого персоналу і користувачів, а також надійності апаратно-програмних і технічних засобів.

Однак найбільш небезпечним джерелом загроз інформації є навмисні дії зловмисників.

Стандартність архітектурних принципів побудови устаткування і програм забезпечує порівняно легкий доступ професіонала до інформації, що знаходиться в персональному комп'ютері. Обмеження доступу до ПК шляхом введення кодів не гарантує стовідсотковий захист інформації.

Включити комп'ютер і зняти код доступу до системи не викликає особливих утруднень: досить відключити акумулятор на материнській платі. На деяких моделях материнських плат для цього передбачений спеціальний перемикач. Також у кожного виготовлювача програми BIOS (AMI, AWARD і ін.) є коди, що мають пріоритет перед будь-якими кодами користувачів, набравши які можна одержати доступ до системи. У крайньому випадку, можна вкрасти системний блок комп'ютера або витягти жорсткий диск і вже в спокійній обстановці одержати доступ до необхідної інформації.

Загрози, що навмисно створюються зловмисником або групою осіб (навмисні загрози), заслуговують більш детального аналізу, тому що часто носять витончений характер і приводять до важких наслідків. Тому розглянемо їх докладно.

До навмисних загроз відносяться:

· несанкціонований доступ до інформації і мережевих ресурсів;

· розкриття і модифікація даних і програм, їх копіювання;

· розкриття, модифікація або підміна трафіка обчислювальної мережі;

· розробка і поширення комп'ютерних вірусів, введення в програмне забезпечення логічних бомб;

· крадіжка магнітних носіїв і розрахункових документів;

· руйнування архівної інформації або навмисне її знищення;

· фальсифікація повідомлень, відмова від факту одержання інформації або зміна часу його прийому;

· перехоплення та ознайомлення з інформацією, яка передана по каналах зв'язку тощо.

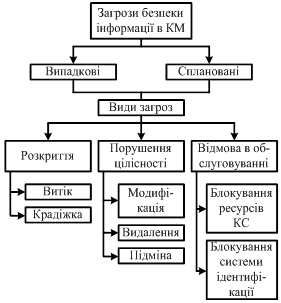

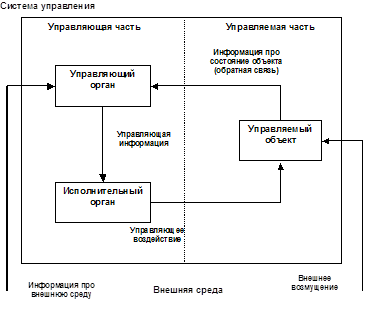

Виділяють три основних види загроз безпеки: загрози розкриття, цілісності і відмови в обслуговуванні (рис. 1.1).

Рис. 1.1 Види загроз безпеки інформації в комп’ютерних мережах

Загроза розкриття полягає в тім, що інформація стає відомою тому, кому не потрібно її знати. Іноді замість слова «розкриття» використовуються терміни «крадіжка» або «витік».

Загроза порушення цілісності - будь-яка навмисна зміна (модифікація або навіть видалення) даних, що зберігаються в обчислювальній системі або передаються з однієї системи в іншу. Звичайно вважається, що загрозі розкриття піддаються в більшому ступені державні структури, а загрозі порушення цілісності - ділові або комерційні.

Загроза відмови в обслуговуванні виникає всякий раз, коли в результаті певних дій блокується доступ до деякого ресурсу обчислювальної системи.

Похожие работы

... . Користувач може вільно робити резервні копії й переносити програму з одного комп'ютера на інший, переносячи з собою ключ. [3] Деякі питання розкриття і розслідування злочинів у сфері комп’ютерної інформації Правоохоронні органи неготові до адекватного протистояння й активної боротьби з цим вже не новим соціальним явищем. Цей вид злочинності завдає величезних збитків власникам і користувачам ...

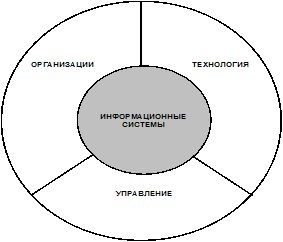

... . Будь-який розумний метод боротьби зі складністю спирається на принцип "Divide et impera" - "розділяй і володарюй". У даному контексті цей принцип означає, що складна система (інформаційної безпеки) на верхньому рівні повинна складатися з невеликого числа відносно незалежних компонентів. (Відносна незалежність тут і далі розуміється як мінімізація числа зв'язків між компонентами.) Потім ...

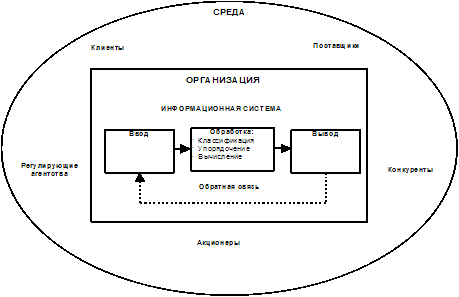

... моментів, якому потрібно знати при створенні нової інформаційної систем - те, що цей процес є одним видом запланованої організаційної зміни. 2. Перепроектування бізнесів-процесів Нові інформаційні системи можуть бути могутніми інструментами для організаційних змін. Вони не тільки допомагають раціоналізувати організаційні процедури і документообіг, але вони можуть фактично використовуватися для ...

... ї електронної прірви називаються електронні бібліотеки ,архіви і різного роду інформаційні установи. В статті Петрова В.В.[28] наведено аналіз сучасного стану інформаційних ресурсів в Україні та проблеми їх створення і використання. Запропоновано концептуальні положення формування системи національних інформаційних ресурсів. Розглянуто шляхи розвитку інфраструктури національних інформаційних ...

0 комментариев