Навигация

Способы и средства защиты информации

3. Способы и средства защиты информации

Необходимость обеспечения скрытности (секретности) отдельных замыслов, действий, сообщений возникла в глубокой древности, практически вместе с началом осмысленной человеческой деятельности. Иначе говоря, организация защиты части информации от несанкционированного доступа к ней – проблема столь же древняя, как и само понятие «информация».

На современном этапе существуют следующие предпосылки сложившейся кризисной ситуации обеспечения безопасности информационных систем (ИС):

· современные компьютеры за последние годы приобрели большую вычислительную мощность, но одновременно с этим стали проще в эксплуатации;

· прогресс в области аппаратных средств сочетается с ещё большим развитием программного обеспечения;

· развитие гибких и мобильных технологий обработки информаций привело к тому. Что практически исчезает грань между обрабатываемыми данными и исполняемыми программами за счёт появления и широкого распространения виртуальных машин и интерпретаторов;

· несоответствие бурного развития средств обработки информации и медленной проработки теории информационной безопасности привело к появлению существенного разрыва между теоретическими моделями безопасности, оперирующими абстрактными понятиями типа «объект», «субъект» и реальными категориями современных ИТ;

· необходимость создания глобального информационного пространства и обеспечение безопасности протекающих в нём процессов потребовали разработки международных программ и стандартов, следование которым может обеспечить необходимый уровень гарантии обеспечения защиты.

Вследствие совокупного действия всех перечисленных факторов перед разработчиками современных ИС, предназначенных для обработки конфиденциальной информации, стоят следующие задачи, требующие немедленного и эффективного решения:

· обеспечение безопасности новых типов информационных ресурсов;

· организация доверенного взаимодействия сторон (взаимной идентификации (аутентификации) в информационном пространстве;

· защита от автоматических средств нападения;

· интеграция в качестве обязательного элемента защиты информации в процессе автоматизации её обработки.

В настоящее время с ростом объёмов обработки информации в компьютерных сетях, расширением круга её потребителей, распространением многопрограммных режимов работы ЭВМ, внедрением перспективных ИТ данная проблема приобрела новый аспект в связи с возрастанием роли программно-технического посредника между человеком-пользователем и информационными объектами, что, в свою очередь, вызвало создание дополнительных способов закрытия информации.

Понятно, что проблема защиты информации приобретает особое значение в экономической области, характеризующейся повышенными требованиями одновременно к скрытности и оперативности обработки информации.

Учитывая наибольшую сложность обеспечения защиты информации, обрабатываемой и передаваемой в компьютерных сетях различных типов, в дальнейшем рассматривается, прежде всего, эта часть проблемы (если иное не оговаривается специально).

Анализ уязвимости машинной информации позволяет выделить две группы возможных причин её искажения или уничтожения:

ü непреднамеренные действия (сбои технических средств, ошибки обслуживающего персонала, аварии и т.п.);

ü несанкционированные действия, к которым относятся: НСД и ознакомление субъектов с информацией;

ü прямое хищение информации электронном виде непосредственно на носителях или копирование информации на другие носители;

ü запрещённая передача информации в линии связи или на терминалы; перехват электромагнитных излучений и информации по различным каналам связи и т.п.

Такое большое количество причин искажения и уничтожения информации определяет необходимость использования и значительного числа способов и средств её защиты, причём эти способы и средства эффективны только тогда, когда применяются комплексно. Названные обстоятельства обуславливают содержание понятия «защита электронной информации».

Под защитой информации в компьютерных системах понимают создание и поддержание организованной совокупности средств, способов, методов и мероприятий, предназначенных для предупреждения искажения, уничтожения и несанкционированного использования информации, хранимой и обрабатываемой в электронном виде.

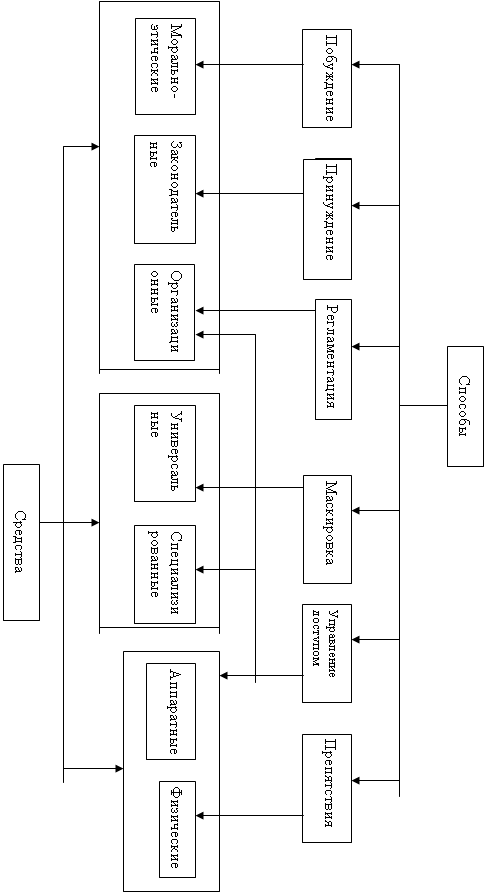

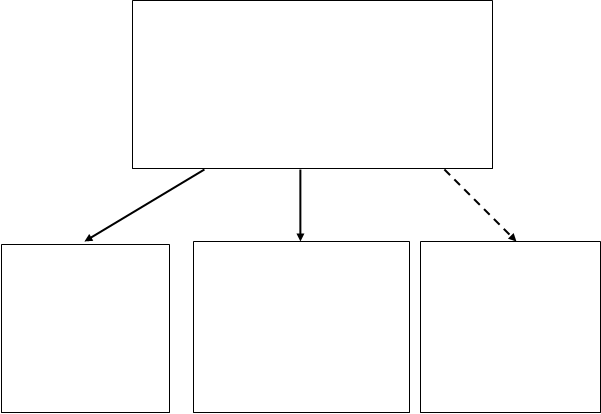

Наряду с определением понятия «защита информации» важным вопросом является классификация имеющихся способов и средств защиты, которые позволяют воспрепятствовать несанкционированному использованию. На рис.2 Приведены наиболее часто используемые способы защиты информации, которыми они могут быть реализованы (эти возможности изображены стрелками от способа к средствам).

Рисунок 2. Способы и средства защиты информации.

Рассмотрим каждый из способов. Препятствия предусматривают создание преград, физически не допускающих к информации. Управление доступом – способ защиты информации за счёт регулирования использования всех ресурсов системы (технических, программных и др.).

Маскировка информации, как правило, осуществляется путём её криптографического закрытия. Регламентация заключается в реализации системы организационных мероприятий, определяющих все стороны обработки информации. Принуждение заставляет соблюдать определённые правила работы с информацией под угрозой материальной, административно уголовной ответственности. Наконец, побуждение основано на использование действенности морально-этических категорий (например, авторитета или коллективной ответственности).

Средства защиты информации, хранимой и обрабатываемой в электронном виде, разделяют на три самостоятельные группы: технические, программные и социально-правовые. В свою очередь, среди технических средств выделяют физические и аппаратные.

К физическим средствам защиты относятся:

· механические преграды, турникеты, специальное остекление;

· сейфы, шкафы;

· механические и электромеханические замки, в том числе и с дистанционным управлением;

· замки с кодовым набором;

· датчики различного типа;

· теле - и фотосистемы наблюдения и регистрации;

· СВЧ, ультразвуковые, радиолокационные, лазерные, акустические системы и др.;

· устройства маркировки;

· устройства с идентификационными картами;

· устройства идентификации по физическим признакам;

· устройства пространственного заземления;

· системы физического контроля доступа;

· системы охранного телевидения и охранной сигнализации;

· системы пожаротушения и оповещения о пожаре и др.

Под аппаратными средствами защиты понимают технические устройства, встраиваемые непосредственно в системы (аппаратуру) обработки информации. Наиболее часто используют:

· регистры хранения реквизитов защиты (паролей, грифов секретности и др.);

· устройства для измерения индивидуальных характеристик человека (цвет и строение радужной оболочки глаз, овала лица и др.);

· схемы контроля границ адреса имён для определения законности обращения к соответствующим областям памяти и отдельным программам;

· схемы прерывания передачи информации в линии связи с целью периодического контроля адресов выдачи данных);

· экранирование ЭВМ;

· установка генераторов помех и др.

Программные средства защиты данных в настоящее время получили значительное развитие. По целевому назначению их можно разделить на несколько больших групп:

· программы идентификации пользователей;

· программы определения прав (полномочий) пользователей (технических устройств);

· программы регистрации работы технических средств и пользователей (ведение так называемого технического журнала);

· программы уничтожения (затирания) информации после решения соответствующих задач или при нарушении пользователем определённых правил обработки информации;

· Криптографические программы (программы шифрования данных).

Программные средства защиты информации делятся на средства, реализуемые в стандартных ОС (универсальные), и программные средства защиты в специализированных ИС (специализированные). К первой группе относятся:

· динамическое распределение ресурсов и запрещение задачам пользователей работать с чужими ресурсами;

· разграничение доступа пользователей к ресурсам по паролям;

· разграничение доступа пользователей к информации по ключам защиты;

· защита таблицы паролей с помощью главного пароля и др.

Средства защиты в экономических ИС, в том числе банковских системах, позволяют реализовать следующие функции защиты данных:

· опознавание по идентифицирующей информации пользователей и элементов ИС, разрешение на этой основе работы с информацией на определённом уровне;

· ведение многоразмерных таблиц профилей доступа пользователей к данным;

· управление доступом по профилям полномочий;

· уничтожение временно фиксируемых областей информации при завершении её обработки;

· формирование протоколов обращения к защищаемым данным с идентификацией данных о пользователе и временных характеристик;

· программная поддержка работы терминала лица, отвечающего за безопасность информации;

· подача сигналов при нарушении правил работы с системой или правил обработки информации;

· физическая или программная блокировка возможности работы пользователя при нарушении им определённой последовательности правил или совершения определённых действий;

· подготовка отчётов о работе с различными данными – ведение подробных протоколов работы и т.п.;

Криптографические программы основаны на использовании методов кодировки (оцифровки) информации. Данные методы остаются достаточно надёжными средствами её защиты.

В перспективе можно ожидать развития программных средств защиты по двум основным направлениям:

· создание централизованного ядра безопасности, управляющего всеми средствами защиты информации в ЭВМ (на первом этапе – в составе ОС, затем – вне её);

· децентрализация защиты информации вплоть до создания отдельных средств, управляемых непосредственно только пользователем. В рамках этого направления находят широкое применение методы «эстафетной палочки» и «паспорта», основанные на предварительном расчёте специальных контрольных кодов (по участкам контролируемых программ) и их сравнении с кодами, получаемыми в ходе решения задачи.

Организационные и законодательные средства защиты информации предусматривают создание системы нормативно-правовых документов, регламентирующих порядок разработки, внедрения и эксплуатации информации, а также ответственность должностных и юридических лиц за нарушение установленных правил, законов, стандартов и т.п.

Морально-этические средства защиты информации основаны на использовании моральных и этических норм, принятых в обществе, и требуют от руководителей всех рангов особой заботы о создании в коллективах здоровой нравственной атмосферы.

Заключение

Таким образом, мы наблюдаем, что, в связи с постепенным переходом на новый этап развития (постиндустриальная эпоха), информация становится ключевой фигурой, управляющей жизнедеятельностью различных групп и сообществ. Условно говоря, из объекта деятельности начинает становиться субъектом. Трудно представить себе профессию, не использующую в своей деятельности информацию; для менеджеров же – это профессиональный продукт, благодаря которой осуществляются управление и организация системами производства.

Технология защиты документации, обеспечение защиты конфиденциальной информации всеми возможными и допустимыми средствами – есть необходимое и наиважнейшее условие. В экономической области, характеризующейся повышенными требованиями к секретности и, в тоже время, оперативности обработки информации, проблема защиты информации приобретает особое значение. Как уже было оговорено ранее, существует особый порядок защиты документации, созданы разнообразные средства (законодательные, физические, аппаратные, программные, организационные, морально-этические) и методы защиты (правовые, организационно-технические, экономические). Таким образом обеспечивается контроль работы с организационно-распорядительными документами. Базовый процесс всех управленческих функций подлежит чёткой и понятной организации, где источник утечки информации легче выявить.

Приходим к выводу, что технология защиты документной информации является необходимым условием слаженной и безопасной деятельности предприятий и организаций.

Список использованной литературы

1. Борискин В.В. Официальное делопроизводство: виды и формы документов: учебно – практическое пособие – 2-е изд., - М.: Омега – Л, 2006. – 197.

2. Демин М.Ю. Делопроизводство. Документный менеджмент. – М.: 2004. – 197.

3. Мельников В.П. Информационная безопасность. Учебное пособие. М.: Издательский центр, «Академия», 2005. 336.

4. Румынина Л.А. Делопроизводство. М.: Мастерство, 2002. – 208.

5. Стенюков М.В. Документы. Делопроизводство. – М. «ПРИОР», 2000. 144.

6. Сотов П.В. Тихомиров А.Н. Делопроизводство. Образцы документов, инструкции, ГОСТы. – М.: Проспект, 2001. – 80.

7. Чуковенков А.Ю. Янковская В.Ф. Оформление документов. Комментарий к ГОСТу 6.30 -97, Унифицированная система документации. Серия «Управление документацией». Учебно – методический центр документоведения и управления научно внедренческой фирмой «Межрегионсервис». – М.: Дело, 1999. – 232.

Похожие работы

нформации, используемой для диалектико-материалистического изучения истории государства, в народнохозяйственных, научных и культурных целях. 1 Обеспечение сохранности документной информации Порядок передачи дел в архив. В ведомственный архив передаются дела постоянного, временного (свыше 10 лет) хранения и по личному составу. Передача дел производится только по описям и в соответствии с ...

... , каждый из которых в отдельности решает свои специфические для данной формы задачи и обладает конкретизированным содержанием этих задач. В комплексе эти элементы формируют многоуровневую защиту конфиденциальной информации предприятия, при условии неукоснительного соблюдения всех мер и условий, поставленных данной системой. При решении задач по защите информационных ресурсов компании необходимо ...

... // Секретарское дело 1997. №4. С. 19-24. 49. Управленческие документы постоянного срока хранения, образующиеся в деятельности негосударственных коммерческих организаций (хозяйственных товариществ и обществ, производственных кооперативов). ВНИИДАД, 1996. Приложение 1 ЗАО «Строительная Компания «Технолига» ИНСТРУКЦИЯ по делопроизводству ___________№_______ УТВЕРЖДАЮ Генеральный директор ...

... обеспечение управления - деятельность, охватывающая организацию документирования и управления документацией в процессе реализации функций учреждения, организации и предприятия. Несмотря на, что ООО «ДИН» существует несколько лет, работы по организации технологии документационного обеспечения управления начали проводиться только с 2001 года. Документационное обеспечение управления в ООО «ДИН» ...

0 комментариев