Навигация

Перехоплення мережевих даних

3.4 Перехоплення мережевих даних

Для сніфінгу мереж Ethernet зазвичай використовуються мережеві карти, переведені в режим прослуховування. Прослуховування мережі Ethernet вимагає підключення комп'ютера із запущеною програмою-сніфером до сегменту мережі, після чого хакерові стає доступним весь мережевий трафік, що відправляється і отримується комп'ютерами в даному мережевому сегменті. Ще простіше виконати перехоплення трафіку радіомереж, що використовують безпровідні мережеві ретранслятори. В цьому випадку не потрібно навіть шукати місця для підключення до кабелю.

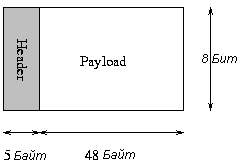

Для технології сніфінгу можна використати программу-сніфер SpyNet, яку можна знайти на багатьох Web-сайтах. Програма SpyNet складається з двох компонентів - CaptureNet і PipeNet. Програма CaptureNet дозволяє перехоплювати пакети, передавані по мережі Ethernet на мережевому рівні, тобто у вигляді кадрів Ethernet. Програма PipeNet дозволяє збирати кадри Ethernet в пакети рівня прикладних програм, відновлюючи, наприклад, повідомлення електронної пошти, повідомлення протоколу HTTP (обмін інформацією з Web-сервером) і виконувати інші функції.

Для захисту від прослуховування мережі застосовуються спеціальні програми, наприклад AntiSniff, які здатні виявляти в мережі комп'ютери, зайняті прослуховуванням мережевого трафіку. Програми антисніфери для вирішення своїх завдань використовують особливу ознаку наявності в мережі прослуховуючих пристроїв. Мережева плата комп’ютера-сніфера повинна знаходитися в спеціальному режимі прослуховування. Знаходячись в режимі прослуховування, мережеві комп'ютери особливим чином реагують на IP-дейтаграми, що посилаються на адресу тестованого хосту. Наприклад, хости, що прослуховують як правило, обробляють весь трафік, що поступає, не обмежуючись тільки відісланими на адресу хосту дейтаграммами. Є і інші ознаки, що вказують на підозрілу поведінку хоста, які здатна розпізнати програма AntiSniff [11].

Поза сумнівом, прослуховування дуже корисне з погляду зловмисника, оскільки дозволяє отримати безліч корисної інформації: передавані по мережі паролі, адреси комп'ютерів мережі, конфіденційні дані, листи і інше. Проте просте прослуховування не дозволяє хакерові втручатися в мережеву взаємодію між двома хостами з метою модифікації і спотворення даних. Для вирішення такого завдання потрібна складніша технологія.

3.4.1 Фальшиві ARP запити

Щоб перехопити і замкнути на себе процес мережевої взаємодії між двома хостами А і В зловмисник може підмінити IP-адреси взаємодіючих хостів своєю IP-адресою, направивши хостам А і В сфальсифіковані повідомлення ARP (Address Resolution Protocol - протокол дозволу адрес).

Для перехоплення мережевого трафіку між хостами А і В хакер нав'язує цим хостам свою IP-адресу, щоб А і В використовували цю фальсифіковану IP-адресу при обміні повідомленнями. Для нав'язування своєї IP-адреси хакер виконує наступні операції.

·Зловмисник визначає МАС-адреси хостів А і В, наприклад, за допомогою команди nbtstat з пакету W2RK.

·Зловмисник відправляє на виявлені МАС-адреси хостів А і В повідомлення, що є сфальсифікованими ARP-відповідями на запити дозволу IP-адресів хостів в МАС-адреси комп'ютерів. Хосту А повідомляється, що IP-адресі хосту В відповідає МАС-адреса комп'ютера зловмисника; хосту В повідомляється, що IP-адресі хосту А також відповідає МАС-адреса комп'ютера зловмисника.

·Хости А і В заносять отримані МАС-адреси в свої кеші ARP і далі використовують їх для відправки повідомлень один одному. Оскільки IP-адресам А і В відповідає МАС-адреса комп'ютера зловмисника, хости А і В, нічого не підозрюючи, спілкуються через посередника, здатного робити з їх посланнями що завгодно.

Для захисту від таких атак мережеві адміністратори повинні підтримувати базу даних з таблицею відповідності МАС-адрес і IP-адрес своїх мережевих комп'ютерів. За допомогою спеціального програмного забезпечення, наприклад, утиліти arpwatch періодично обстежувати мережу і виявляти невідповідності [11].

3.4.2 Фальшива маршрутизація

Щоб перехопити мережевий трафік, зловмисник може підмінити реальну ІР-адресу мережевого маршрутизатора своєю, виконавши це, наприклад, з допомогою сфальсифікованих ICMP-повідомлень Redirect. Отримане повідомлення Redirect хост А сприймає як відповідь на дейтаграмму, відіслану іншому хосту, наприклад, В. Свої дії на повідомлення Redirect хост А визначає, виходячи з вмісту отриманого повідомлення Redirect, і якщо в Redirect задати перенаправлення дейтаграм з А в В по новому маршруту, саме це хост А і зробить.

Для виконання помилкової маршрутизації зловмисник повинен знати деякі подробиці про організацію локальної мережі, в якій знаходиться хост А, в тому числі, IP-адресу маршрутизатора, через яку відправляється трафік з хосту А у В. Знаючи це, зловмисник сформує IP-дейтаграмму, в якій IP-адреса відправника означена як IP-адреса маршрутизатора, а одержувачем вказаний хост А. Також в дейтаграму включається повідомлення ICMP Redirect з полем адреси нового маршрутизатора, встановленим як IP-адреса комп'ютера зловмисника. Отримавши таке повідомлення, хост А відправлятиме всі повідомлення за IP-адресою комп'ютера зловмисника [10].

Для захисту від такої атаки слід відключити (наприклад, за допомогою брандмауера) на хості А обробку повідомлень ICMP Redirect, а виявити ІР-адресу комп'ютера зловмисника може команда tracert. Ці утиліти здатні знайти в локальній мережі додатковий, непередбачений при інсталяції, маршрут, якщо звичайно адміністратор мережі проявить пильність.

Приведені вище приклади перехоплень (якими можливості зловмисників далеко не обмежуються) переконують в необхідності захисту даних, що передаються по мережі, якщо в даних міститься конфіденційна інформація. Єдиним методом захисту від перехоплень мережевого трафіку є використання програм, що реалізовують криптографічні алгоритми і протоколи шифрування, що дозволяють запобігти розкриттю і підміні секретної інформації. Для вирішення таких завдань криптографія надає засоби для шифрування, підпису і перевірки достовірності повідомлень, що передаються по захищених протоколах [12].

Похожие работы

... ї комп’ютерної мережі авіакомпанії «Північна компанія» 2.3.1 Програмний пакет проектування і моделювання гетерогенних комп'ютерних мереж NetCracker Professional Призначення системи: автоматизоване проектування і моделювання локальних і корпоративних комп'ютерних мереж в цілях мінімізації витрат часу і засобів на розробку, верифікацію проектів. Функції: створення проекту мережі; анімаційне ...

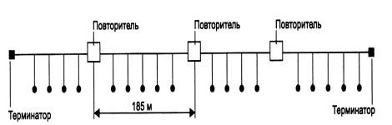

... інованим) порядком. При використанні детермінованих методів колізії неможливі, але вони є більш складними в реалізації і збільшують вартість мережного обладнання. 3.1 Метод доступу до каналів комп’ютерних мереж з перевіркою несучої та виявленням колізій CSMA/CD Метод багатостанційного доступу до середовища з контролем несучої та виявленням колізій (Carrier Sense Multiply Access / Collision ...

... її з даними, отриманими раніше, і вироблення припущень про можливі причини сповільненої або ненадійної роботи мережі. Завдання моніторингу вирішується програмними і апаратними вимірниками, тестерами, мережевими аналізаторами і вбудованими засобами моніторингу систем управління мережами і системами. Завдання аналізу вимагає активнішої участі людини, а також використання таких складних засобів як ...

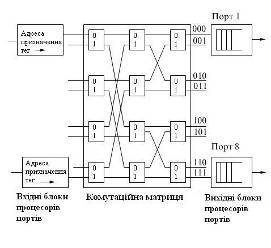

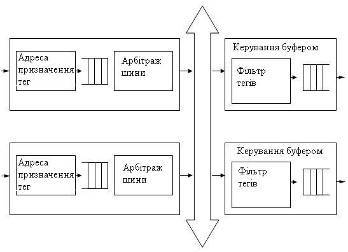

... ів з нижніх рівнів великих мереж. Існують дві основні схеми застосування комутаторів: зі стягнутої в точку магістраллю й з розподіленою магістраллю. У великих мережах ці схеми застосовують комбіновано. Для побудови даної комп’ютерної мережі я вирішив використати комутатор фірми D-Link DGS-1248T/GE (WebSmart комутатор з 44 портами 10/100/1000Base-T + 4 комбо-портами 1000Base-T/Mini GBIC (SFP) і ...

0 комментариев