Навигация

Приховування слідів

3.1.5 Приховування слідів

Аудит, поза сумнівом, є одним з найбільш серйозних засобів захисту від взлому комп'ютерної системи, і відключення засобів аудиту – одна з перших операцій, яку виконують хакери при зломі комп'ютерної системи. Для цього застосовуються різні утиліти, що дозволяють очистити журнал реєстрації і/або відключити аудит системи перед початком роботи.

Для відключення аудиту хакери можуть відкрити консоль ММС і відключити політику аудиту, скориставшись засобами операційної системи. Іншим, могутнішим засобом, є утиліта auditpol.exe комплекту інструментів W2RK. З її допомогою можна відключати (і включати) аудит як локального, так і віддаленого комп'ютера. Для цього необхідно з командного рядка ввести таку команду.

C:\Auditpol>auditpol \\sword-2000 /disable

На екрані з'являться результати роботи:

Running...

Audit information changed successfully on \\sword-2000...

New audit policy on \\sword-2000...

(0) Audit Disabled

System = No

Logon = No

Object Access = No

Privilege Use = No

Process Tracking = Success and Failure

Policy Change = No

Account Management = No

Directory Service Access = No

Account Logon = No

Параметр команди \\sword-2000 - це ім'я віддаленого комп'ютера, а ключ /disable задає відключення аудиту на цьому комп’ютері. Утиліта auditpol.exe є досить ефективним засобом для управління мережевими ресурсами і також може бути інструментом який використовується при взломі. Також ця утиліта дозволяє включати і відключати аудит бази даних SAM, що є передумовою використання утиліти pwdump3.exe для отримання паролів з бази SAM.

Очищення журналів безпеки можна виконати або за допомогою утиліти проглядання журналів Windows 2000/XP, або за допомогою спеціальних утиліт. У першому випадку слід виконати наступні дії.

· Клацнути на кнопці Пуск (Start) і в головному меню, що з'явилося, вибрати команду Налаштування * Панель управління (Settings* Control Panel).

· У панелі управління, відкрити теку Адміністрування (Administrative Tools).

· Двічі клацнути на аплеті Управління комп'ютером (Computer Management). На екрані з'явиться діалог консолі ММС.

· Послідовно відкрити теки Службові програми * Перегляд подій (System Tools | Event Viewer).

· Клацнути правою кнопкою миші на пункті Безпека (Security Log).

· Вибрати команду контекстного меню Стерти всі події (Clear all Events). На екрані з'явиться діалог Проглядання подій (Event Viewer) з пропозицією зберегти журнальні події у файлі.

· Клацнути на кнопці Ні (No), якщо більше не потрібні зафіксовані в журналі події. Журнал буде очищений.

При очищенні журналу безпеки з нього витираються всі події, але відразу встановлюється нова подія - тільки що виконане очищення журналу аудиту! Таким чином, хакер все ж таки залишить свій слід - порожній журнал із зафіксованою подією очищення журналу[9].

3.2 Засоби віддаленого керування

Засоби віддаленого керування комп'ютерами сьогодні набули великої популярності. Поступово, крок за кроком, з інструменту віддаленого адміністрування, що використовувалися суто в технологічних цілях, програмні засоби цього типу почали використовуватися співробітниками різних організацій для роботи зі своїм офісним комп'ютером не виходячи з будинку, з домашнього комп'ютера. Сучасні програми віддаленого керування офісним комп'ютером надають цілий набір засобів для підключення - прямого, модемного і мережевого. Все це надає великі зручності для співробітників організацій, проте і хакерам також відкриваються можливості для досягнення своїх цілей.

Інсталюючи засоби віддаленого керування, існує можливість його несанкціонованого використання. Якщо встановити на офісний комп'ютер модем і підключити його до телефонної лінії для подальших сеансів зв'язку з домашнього комп'ютера, то хакер при виявленні телефонів організації і протестувавши на наявність з'єднання за допомогою спеціальних програм ідентифікує засоби віддаленого керування та взламує їх.

3.2.1 Програма pcAnywhere

Програма pcAnywhere корпорації Symantec є одним з кращих інструментів віддаленого керування хостами мережі TCP/IP. pcAnywhere встановлюється на комп'ютерах, зв'язаних локальною мережею, модемною лінією зв'язку або безпосередньо, через послідовні і паралельні порти. Комп'ютери, керовані засобами pcAnywhere, називаються хостами, а комп'ютери, що керують, називаються абонентами. Взаємодія хостів і абонентів pcAnywhere відбувається наступним чином, після встановлення зв'язку на екрані віддаленого комп'ютера відображаються ті ж засоби призначеного для користувача інтерфейсу і діалоги програм, що і на моніторі хосту. При цьому дії користувача в діалозі абонента pcAnywhere негайно копіюються на екрані хоста pcAnywhere.

Таким чином, користувач комп'ютера-абонента pcAnywhere отримує в своє розпорядження консоль віддаленого керування хостом pcAnywhere, практично співпадаючу з локальною консоллю хосту (рис. 3.15).

Для керування роботою своїх хостів і абонентів програма pcAnywhere надає диспетчер, робоче вікно якого, pcAnywhere Manager (Диспетчер pcAnywhere), представлене на рис. 3.16.

Версія 10.5.1 програми pcAnywhere не дозволяє поповнювати список абонентів хоста без вказівки логіна і пароля вхідної реєстрації. Новому абонентові при створенні надаються за замовчуванням обмежані права.

Отже, на перший погляд, все, що можна запропонувати для злому доступу до хосту pcAnywhere – це спробувати вгадати логін і пароль, часто співпадаючі з логіном і паролем вхідної реєстрації. Для цього можна скористатися програмою Brutus. Ця програма дозволяє настроювати свої засоби злому паролів. Проте це трудомісткий і ненадійний шлях, оскільки користувач встановить надійний пароль для реєстрації, а система захисту зафіксує численні спроби вхідної реєстрації [8].

Існує обхідний шлях – підміна профілю підключення абонента до хосту. В цьому випадку необхідно створити хост pcAnywhere, ім'я якого співпадає з тим, що відображається в діалозі очікування з'єднання. Наступним кроком є створення абонента для підключення до цього хосту, цьому абонентові надаються необмежені права доступу до хосту, встановлюючи перемикач Superuser (Суперкористувач) на вкладці Privileges (Привілеї) діалогу властивостей абонента.

Після створення хосту pcAnywhere в папці Системний диск:/Documents and Settings/All Users/Application Data/Symantec/pcAnywhere (або в іншій папці, вказаній в списку діалогу диспетчера pcAnywhere), створюється файл профілю абонента цього хоста з передбаченим ім'ям. У даному випадку для хосту Sword-2000 після створення абонента pcAnywhere з логіном А1ех-3 був створений файл профілю з ім'ям PCA.Alex-3.CIF - тобто з ім'ям, що містить логін абонента в середині запису, і з розширенням .CІF.

Створивши за допомогою диспетчера pcAnywhere нового абонента наприклад, Hacker, профіль якого буде збережений у файлі PCA.Hacker.CIF на комп'ютері хакера. Якщо цей файл РСА.Hacker.CIF помістити на хост Sword-2000 в теку Системний диск:/Documents and Settings/All Users/Application Data/Symantec/ pcAnywhere, то в діалозі абонентів хоста Sword-2000 з'явиться новий обліковий запис ( рис. 3.17).

Тепер до хосту pcAnywhere можна підключитися, знаючи логін і пароль нового абонента Hacker, в даному випадку - хакер, що трохи попрацював для створення і перенесення файлу профілю на комп'ютер-жертву.

Існує декілька шляхів для запису файлу на атакований комп’ютер. Одним з них це атака на протокол NETBIOS, або підготувавши і відправити лист з активним вкладенням, яке завантажить на хост файл, скажімо, з використанням клієнта TFTP. Можна також вдатися до методів соціальної інженерії і змусити ламера клацнути на посиланні для завантаження безкоштовної программи (це найкращий метод для людей із специфічними схильностями). Якщо хост pcAnywhere функціонує як Web-сервер, є сенс атакувати сервер IIS, і якщо це програма IIS 5, не оброблена сервісними пакетами, то шанси на успіх майже стовідсоткові[8].

Щоб віддалено визначити, чи встановлений на комп'ютері хост pcAnywhere і чи працює він в даний момент, слід звернутися до засобів інвентаризації ресурсів локальної мережі, які повинні виявити на комп'ютері відкриті порти віддаленого управління. Проте в мережах Windows є і ще одна можливість – використання засобів інвентаризації, вбудованих в системи Windows NT/2000/XP, які спираються на протокол SNMP (Simple Network Management Protocol -простий протокол мережевого управління).

Похожие работы

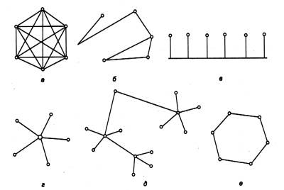

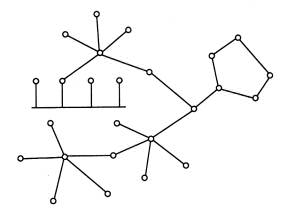

... ї комп’ютерної мережі авіакомпанії «Північна компанія» 2.3.1 Програмний пакет проектування і моделювання гетерогенних комп'ютерних мереж NetCracker Professional Призначення системи: автоматизоване проектування і моделювання локальних і корпоративних комп'ютерних мереж в цілях мінімізації витрат часу і засобів на розробку, верифікацію проектів. Функції: створення проекту мережі; анімаційне ...

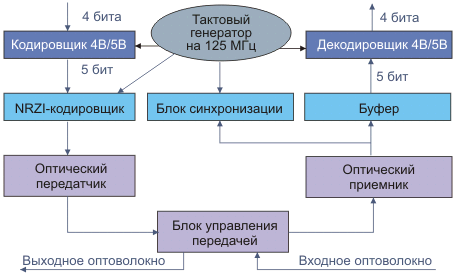

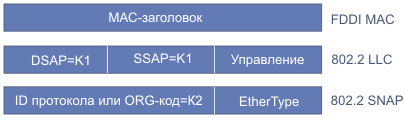

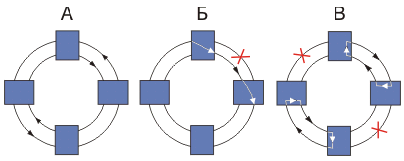

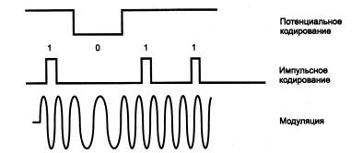

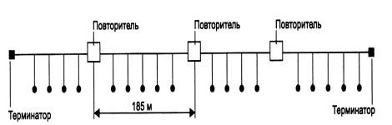

... інованим) порядком. При використанні детермінованих методів колізії неможливі, але вони є більш складними в реалізації і збільшують вартість мережного обладнання. 3.1 Метод доступу до каналів комп’ютерних мереж з перевіркою несучої та виявленням колізій CSMA/CD Метод багатостанційного доступу до середовища з контролем несучої та виявленням колізій (Carrier Sense Multiply Access / Collision ...

... її з даними, отриманими раніше, і вироблення припущень про можливі причини сповільненої або ненадійної роботи мережі. Завдання моніторингу вирішується програмними і апаратними вимірниками, тестерами, мережевими аналізаторами і вбудованими засобами моніторингу систем управління мережами і системами. Завдання аналізу вимагає активнішої участі людини, а також використання таких складних засобів як ...

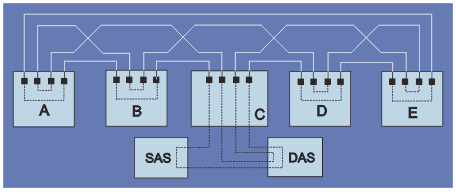

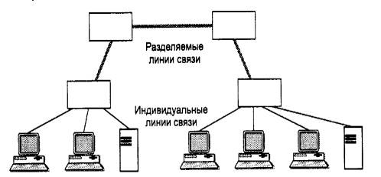

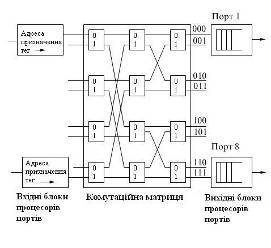

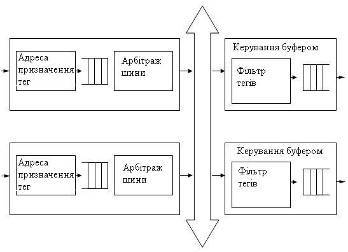

... ів з нижніх рівнів великих мереж. Існують дві основні схеми застосування комутаторів: зі стягнутої в точку магістраллю й з розподіленою магістраллю. У великих мережах ці схеми застосовують комбіновано. Для побудови даної комп’ютерної мережі я вирішив використати комутатор фірми D-Link DGS-1248T/GE (WebSmart комутатор з 44 портами 10/100/1000Base-T + 4 комбо-портами 1000Base-T/Mini GBIC (SFP) і ...

0 комментариев