Навигация

Перехоплення ТСР-з’єднання

3.4.3 Перехоплення ТСР-з’єднання

Найбільш витонченою атакою перехоплення мережевого трафіку слід вважати захоплення TCP-з’єднання (TCP hijacking), коли хакер шляхом генерації і відсилання на хост, що атакується TCP-пакетів, перериває поточний сеанс зв'язку з хостом. Далі, користуючись можливостями протоколу TCP по відновленню перерваного TCP-з’єднання, хакер перехоплює перерваний сеанс зв'язку і продовжує його замість відключеного клієнта.

Протокол TCP (Transmission Control Protocol - протокол управління передачею) є одним з базових протоколів транспортного рівня OSI, що дозволяє встановлювати логічні з'єднання по віртуальному каналу зв'язку. По цьому каналу передаються і приймаються пакети з реєстрацією їх послідовності, здійснюється управління потоком пакетів, організовується повторна передача спотворених пакетів, а в кінці сеансу канал зв'язку розривається.

Протокол TCP є єдиним базовим протоколом з сімейства TCP/IP, що має складну систему ідентифікації повідомлень і з'єднання.

Для ідентифікації TCP-пакету в TCP-заголовку існують два 32-розрядні ідентифікатори, які також відіграють роль лічильника пакетів, що називаються порядковим номером і номером підтвердження. Поле TCP-пакета включає наступні біти керування (в порядку зліва направо):

URG - біт терміновості;

АСК - біт підтвердження;

PSH - біт перенесення;

RST - біт поновлення з'єднання;

SYN - біт синхронізації;

FIN - біт завершення з'єднання.

Розглянемо порядок створення TCP-з’єднання.

1. Якщо хосту А необхідно створити TCP-з’єднання з хостом В, то хост А посилає хосту В наступне повідомлення: A -> B: SYN, ISSa

Це означає, що в повідомленні, яке передається хостом А встановлений біт SYN (Synchronize sequence number - номер послідовності синхронізації), а в полі порядкового номера встановлено початкове 32-бітне значення ISSa (Initial Sequence Number - початковий номер послідовності).

2. У відповідь на отриманий від хосту А запит хост В відповідає повідомленням, в якому встановлений біт SYN і встановлений біт АСК. У полі порядкового номера хост В встановлює своє початкове значення лічильника – ISSb. Поле номера підтвердження при цьому міститиме значення ISSa, отримане в першому пакеті від хосту А і збільшене на одиницю. Таким чином, хост В відповідає таким повідомленням: B-> A: SYN, ACK, ISSb, ACK(ISSa+1)

3. Нарешті, хост А посилає повідомлення хосту В, в якому: встановлений біт АСК; поле порядкового номера містить значення ISSa + 1; поле номера підтвердження містить значення ISSb + 1. Після цього ТСР-з’єднання між хостами А і В вважається встановленим:

A-> B: ACK, ISSa+1, ACK(ISSb+1)

4. Тепер хост А може посилати пакети з даними на хост В по тільки що створеному віртуальному TCP-каналу:

А -> В: АСК, ISSa+1, ACK(ISSb+1); DATA

Тут DATA позначає дані.

Із розглянутого вище алгоритму створення TCP-з’єднання видно, що єдиними ідентифікаторами TCP-абонентів і TCP-з’єднання є два 32-бітні параметри порядкового номера і номера підтвердження - ISSa і ISSb. Отже, якщо хакерові вдасться дізнатися поточні значення полів ISSa і ISSb, то йому ніщо не перешкодить сформувати сфальсифікований TCP-пакет. Це означає, що хакерові досить підібрати поточні значення параметрів ISSa і ISSb пакету TCP для даного TCP-з’єднання, послати пакет з будь-якого хосту Інтернету від імені клієнта даного TCP-підключення, і даний пакет буде сприйнятий як дійсний.

Таким чином, для здійснення описаної вище атаки необхідною і достатньою умовою є знання двох поточних 32-бітових параметрів і ISSb, що ідентифікують TCP-з’єднання. Розглянемо можливі способи їх отримання. У разі, коли хакреський хост підключений до мережевого сегменту, що атакується, завдання отримання значень ISSa і ISSb є тривіальним і вирішується шляхом аналізу мережевого трафіку. Отже, потрібно чітко розуміти, що протокол TCP дозволяє захистити з'єднання тільки у випадку-неможливості перехоплення хакером повідомлень, які передаються по даному з'єднанню, тобто тільки у разі, коли хакреський хост підключений до мережевого сегменту, відмінного від сегменту абонента TCP-з’єднання [4].

Тому найбільший інтерес для хакера представляють міжсегментні атаки, коли він і його мета знаходяться в різних сегментах мережі. В цьому випадку завдання отримання значень ISSa і ISSb не є тривіальним. Для вирішення даної проблеми на сьогодні придумано тільки два способи.

·Математичний прогноз початкового значення параметрів TCP-з'єднання за екстраполяцією попередніх значень ISSa і ISSb.

·Використання вразливостей ідентифікації абонентів TCP-з’єднання на rsh-серверах Unix.

Перше завдання вирішується шляхом поглиблених досліджень реалізації протоколу TCP в різних операційних системах і сьогодні має тільки теоретичне значення. Друга проблема вирішується з використанням вразливостей системи Unix ідентифікації довірених хостів. Довіреним по відношенню до даного хосту А називається мережевий хост В, користувач якого може підключитися до хосту А без аутентифікації за допомогою r-служби хосту А. Маніпулюючи параметрами TCP-пакетів, хакер може спробувати видати себе за довірений хост і перехопити TCP-з’єднання з хостом, що атакується [5].

Єдиним порятунком від перехоплення даних є їх шифрування, тобто криптографічні методи захисту. Посилаючи в мережі повідомлення, слід заздалегідь припускати, що кабельна система мережі абсолютно уразлива, і будь-який хакер, що підключився до мережі, зможе виловити з неї всі передані секретні повідомлення. Є дві технології вирішення цієї задачі - створення мережі VPN і шифрування самих повідомлень. Всі ці завдання можна вирішити за допомогою пакету програм PGP Desktop Security [12].

Похожие работы

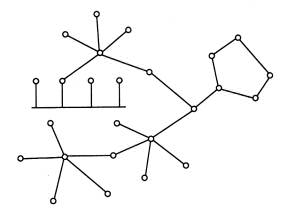

... ї комп’ютерної мережі авіакомпанії «Північна компанія» 2.3.1 Програмний пакет проектування і моделювання гетерогенних комп'ютерних мереж NetCracker Professional Призначення системи: автоматизоване проектування і моделювання локальних і корпоративних комп'ютерних мереж в цілях мінімізації витрат часу і засобів на розробку, верифікацію проектів. Функції: створення проекту мережі; анімаційне ...

... інованим) порядком. При використанні детермінованих методів колізії неможливі, але вони є більш складними в реалізації і збільшують вартість мережного обладнання. 3.1 Метод доступу до каналів комп’ютерних мереж з перевіркою несучої та виявленням колізій CSMA/CD Метод багатостанційного доступу до середовища з контролем несучої та виявленням колізій (Carrier Sense Multiply Access / Collision ...

... її з даними, отриманими раніше, і вироблення припущень про можливі причини сповільненої або ненадійної роботи мережі. Завдання моніторингу вирішується програмними і апаратними вимірниками, тестерами, мережевими аналізаторами і вбудованими засобами моніторингу систем управління мережами і системами. Завдання аналізу вимагає активнішої участі людини, а також використання таких складних засобів як ...

... ів з нижніх рівнів великих мереж. Існують дві основні схеми застосування комутаторів: зі стягнутої в точку магістраллю й з розподіленою магістраллю. У великих мережах ці схеми застосовують комбіновано. Для побудови даної комп’ютерної мережі я вирішив використати комутатор фірми D-Link DGS-1248T/GE (WebSmart комутатор з 44 портами 10/100/1000Base-T + 4 комбо-портами 1000Base-T/Mini GBIC (SFP) і ...

0 комментариев