Навигация

Виды умышленных угроз безопасности информации

2.1 Виды умышленных угроз безопасности информации

Пассивные угрозы направлены в основном на несанкционированное использование информационных ресурсов ИС, не оказывая при этом влияния на ее функционирование. Например, несанкционированный доступ к базам данных, прослушивание каналов связи и т.д.

Активные угрозы имеют целью нарушение нормального функционирования ИС путем целенаправленного воздействия на ее компоненты. К активным угрозам относятся, например, вывод из строя компьютера или его операционной системы, искажение сведений в БД, разрушение ПО компьютеров, нарушение работы линий связи и т.д. Источником активных угроз могут быть действия взломщиков, вредоносные программы и т.п.

Умышленные угрозы подразделяются также на внутренние (возникающие внутри управляемой организации) и внешние.

Внутренние угрозы чаще всего определяются социальной напряженностью и тяжелым моральным климатом.

Внешние угрозы могут определяться злонамеренными действиями конкурентов, экономическими условиями и другими причинами (например, стихийными бедствиями). По данным зарубежных источников, получил широкое распространение промышленный шпионаж — это наносящие ущерб владельцу коммерческой тайны незаконные сбор, присвоение и передача сведений, составляющих коммерческую тайну, лицом, не уполномоченным на это ее владельцем.

К основным угрозам безопасности информации и нормального функционирования ИС относятся:

• утечка конфиденциальной информации;

• компрометация информации;

• несанкционированное использование информационных ресурсов;

• ошибочное использование информационных ресурсов;

• несанкционированный обмен информацией между абонентами;

• отказ от информации;

• нарушение информационного обслуживания;

• незаконное использование привилегий.

Утечка конфиденциальной информации — это бесконтрольный выход конфиденциальной информации за пределы ИС или круга лиц, которым она была доверена по службе или стала известна в процессе работы. Эта утечка может быть следствием:

• разглашения конфиденциальной информации;

• ухода информации по различным, главным образом техническим, каналам;

• несанкционированного доступа к конфиденциальной информации различными способами.

Разглашение информации ее владельцем или обладателем есть умышленные или неосторожные действия должностных лиц и пользователей, которым соответствующие сведения в установленном порядке были доверены по службе или по работе, приведшие к ознакомлению с ним лиц, не допущенных к этим сведениям.

Возможен бесконтрольный уход конфиденциальной информации по визуально-оптическим, акустическим, электромагнитным и другим каналам.

Несанкционированный доступ — это противоправное преднамеренное овладение конфиденциальной информацией лицом, не имеющим права доступа к охраняемым сведениям.

Пути несанкционированного доступа требуют достаточно больших технических знаний и соответствующих аппаратных или программных разработок со стороны взломщика. Например, используются технические каналы утечки — это физические пути от источника конфиденциальной информации к злоумышленнику, посредством которых возможно получение охраняемых сведений. Причиной возникновения каналов утечки являются конструктивные и технологические несовершенства схемных решений либо эксплуатационный износ элементов. Все это позволяет взломщикам создавать действующие на определенных физических принципах преобразователи, образующие присущий этим принципам канал передачи информации— канал утечки.

Однако есть и достаточно примитивные пути несанкционированного доступа:

• хищение носителей информации и документальных отходов;

• инициативное сотрудничество;

• склонение к сотрудничеству со стороны взломщика;

• выпытывание;

• подслушивание;

• наблюдение и другие пути.

Вредоносные программы классифицируются следующим образом: Логические бомбы, как вытекает из названия, используются для искажения или уничтожения информации, реже с их помощью совершаются кража или мошенничество. Манипуляциями с логическими бомбами обычно занимаются чем-то недовольные служащие, собирающиеся покинуть данную организацию, но это могут быть и консультанты, служащие с определенными политическими убеждениями и т.п.

Реальный пример логической бомбы: программист, предвидя свое увольнение, вносит в программу расчета заработной платы определенные изменения, которые начинают действовать, когда его фамилия исчезнет из набора данных о персонале фирмы.

Троянский конь — программа, выполняющая в дополнение к основным, т. е. запроектированным и документированным действиям, действия дополнительные, не описанные в документации. Аналогия с древнегреческим троянским конем оправдана — и в том и в другом случае в не вызывающей подозрения оболочке таится угроза. Троянский конь представляет собой дополнительный блок команд, тем или иным образом вставленный в исходную безвредную программу, которая затем передается (дарится, продается, подменяется) пользователям ИС. Этот блок команд может срабатывать при наступлении некоторого условия (даты, времени, по команде извне и т.д.). Запустивший такую программу подвергает опасности как свои файлы, так и всю ИС в целом. Троянский конь действует обычно в рамках полномочий одного пользователя, но в интересах другого пользователя или вообще постороннего человека, личность которого установить порой невозможно.

Червь — программа, распространяющаяся через сеть и не оставляющая своей копии на магнитном носителе. Червь использует механизмы поддержки сети для определения узла, который может быть заражен. За- тем с помощью тех же механизмов передает свое тело или его часть на этот узел и либо активизируется, либо ждет для этого подходящих условий. Наиболее известный представитель этого класса — вирус Морриса (червь Морриса), поразивший сеть Internet в 1988 г. Подходящей средой распространения червя является сеть, все пользователи которой считаются дружественными и доверяют друг другу, а защитные механизмы отсутствуют. Наилучший способ защиты от червя — принятие мер предосторожности против несанкционированного доступа к сети.

Захватчик паролей — это программы, специально предназначенные для воровства паролей. При попытке обращения пользователя к терминалу системы на экран выводится информация, необходимая для окончания сеанса работы. Пытаясь организовать вход, пользователь вводит имя и пароль, которые пересылаются владельцу программы-захватчика, после чего выводится сообщение об ошибке, а ввод и управление возвращаются к операционной системе. Пользователь, думающий, что допустил ошибку при наборе пароля, повторяет вход и получает доступ к системе. Однако его имя и пароль уже известны владельцу программы-захватчика. Перехват пароля возможен и другими способами. Для предотвращения этой угрозы перед входом в систему необходимо убедиться, что вы вводите имя и пароль именно системной программе ввода, а не какой-нибудь другой. Кроме того, необходимо неукоснительно придерживаться правил использования паролей и работы с системой. Большинство нарушений происходит не из-за хитроумных атак, а из-за элементарной небрежности. Соблюдение специально разработанных правил использования паролей — необходимое условие надежной защиты.

Нарушение информационного обслуживания — угроза, источником которой является сама ИТ. Задержка с предоставлением информационных ресурсов абоненту может привести к тяжелым для него последствиям. Отсутствие у пользователя своевременных данных, необходимых для принятия решения, может вызвать его нерациональные действия.

Незаконное использование привилегий. Любая защищенная система содержит средства, используемые в чрезвычайных ситуациях, или средства которые способны функционировать с нарушением существующей политики безопасности. Например, на случай внезапной проверки пользователь должен иметь возможность доступа ко всем наборам системы. Обычно эти средства используются администраторами, операторами, системными программистами и другими пользователями, выполняющими специальные функции.

Строгое соблюдение правил управления системой защиты, соблюдение принципа минимума привилегий позволяет избежать таких нарушений.

Похожие работы

... базы данных и не должно ущемлять необоснованным образом законные интересы автора или иного правообладателя. Глава 3. Защита авторских прав на программы для ЭВМ и базы данных. Согласно 4 части Гражданского кодекса РФ, ст.1261 компьютерным программам предоставляется такая же правовая охрана, как и произведениям литературы. Это значит, что автор программы для ЭВМ обладает рядом исключительных ...

... и локальных сетей и принесенному ими ущербу Несмотря на кажущийся правовой хаос в рассматриваемой области, любая деятельность по разработке, продаже и использованию средств защиты информации регулируется множеством законодательных и нормативных документов, а все используемые системы подлежат обязательной сертификации Государственной Технической Комиссией при президенте России. 2.3 ...

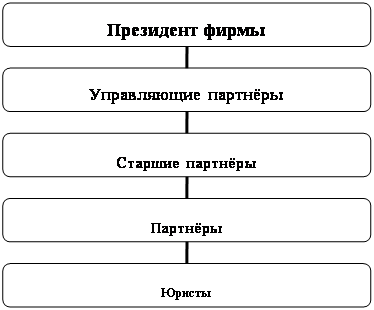

... , ведомость ознакомления с Положением о конфиденциальной информации и другие документы, составляющие коммерческую тайну, в бумажном и электронном виде. 4.3. Факторы, влияющие на защиту информации в адвокатской конторе Внешние факторы: · деятельность конкурентных юридических фирм, направленная против интересов фирмы «Юстина»; · деятельность правоохранительных органов ...

... , установленных федеральными законами, указами Президента Российской Федерации и постановлениями Правительства Российской Федерации[5]. Глава 2: Компетенция ФСО и ФСБ по защите информации 2.1 Органы ФСБ и ФСО по защите информации Органы ФСБ по защите информационной безопасности В соответствии со ст. 2 Федерального закона «О техническом регулировании»[6] в целях снижения риска нанесения ...

0 комментариев