Навигация

Сучасні засоби захисту від технічного шпигунства

КУРСОВА РОБОТА

з дисципліни «Економічна безпека підприємництва»

Сучасні засоби захисту від технічного шпигунства

ЗМІСТ

Вступ

1. СУЧАСНІ ЗАСОБИ ЗАХИСТУ ВІД ТЕХНІЧНОГО ШПИГУНСТВА

1.1 Засоби захисту фізичних об’єктів

1.2 Засоби захисту від радіоелектронної розвідки

2. ПРАКТИЧНА ЧАСТИНА

Задача № 1

Задача № 2

Задача № 3

Задача № 4

Задача № 5

Задача № 6

Задача № 7

СПИСОК ВИКОРИСТАНОЇ ЛІТЕРАТУРИ

ВСТУП

Ще задовго до появи понять «конкурентна розвідка», «економічна розвідка», «промислове шпигунство» існувала діяльність, яку сьогодні можемо ототожнювати з ними. Основними проявами її були маскування «розвідників» під мирне населення, тобто використання прикриття, а також певні методи промислового шпигунства, які застосовували певні державні й недержавні структури задовго до того, як з'явилися офіційні й приватні розвідувальні служби. Як прикриття використовувався рід занять (торгівець, священик, монах, іноді жебрак тощо). Це були зародки сучасної економічної розвідки і промислового шпигунства.

Довідники описують промислове шпигунство як вид недобросовісної конкуренції, діяльність із незаконного добування відомостей, що становлять комерційну цінність. Ключове слово в цьому визначенні — «незаконного»

Необхідно одразу розмежувати поняття розвідка і промислове шпигунство. Вважаємо, що вони різняться між собою за змістом, хоча мають спільну мету. Так, метою як конкурентної розвідки, так і промислового шпигунства є одержання інформації, яка б дала змогу здобути конкурентну перевагу на ринку. Головною відмінністю між конкурентною розвідкою та промисловим шпигунством є методи й способи отримання інформації. Все, що використовується розвідником, є законним.

Промисловий шпіонаж, навпаки, передбачає нелегальні методи й технології. Служба конкурентної розвідки користується тільки відкритими джерелами, оскільки робота розвідника — інформаційно-аналітична, тобто збирання й обробка різних даних, що впливають або можуть вплинути на розвиток бізнесу. Шпигунство полягає головно в оперативній роботі, зокрема в незаконному проникненні на територію конкурента, знятті інформації з каналів зв'язку, стеженні, підкупі, шантажі, викраденні інформації тощо.

Методи промислового технічного шпигунства (одержання інформації приватного й комерційного характеру) можна класифікувати по можливих каналах витоку:

- Акустичний контроль приміщення, автомобіля, безпосередньо людини.

- Контроль і прослуховування телефонних каналів зв'язку, перехоплення факсового і модемного зв'язку, стільникового й радіозв'язку.

- Перехоплення комп'ютерної інформації, у тому числі радіовипромінювань комп'ютера, несанкціоноване впровадження в бази даних.

- Прихована фото- і відеозйомка, спеціальна оптика.

- Візуальне спостереження за об'єктом.

- Несанкціоноване одержання інформації про особистість шляхом підкупу або шантажу посадових осіб відповідних служб.

- Підкуп або шантаж співробітників, знайомих, обслуговуючого персоналу або родичів, що знають про рід діяльності.

1. СУЧАСНІ ЗАСОБИ ЗАХИСТУ ВІД ТЕХНІЧНОГО ШПИГУНСТВА

1.1 Засоби захисту фізичних об’єктів

Концепція безпеки й принципи створення систем фізичного захисту (СФЗ) важливих промислових об'єктів [11]:

1.Сучасні СФЗ у корені змінили тактику охорони об'єктів. У таких системах немає необхідності в організації постової служби на периметрі об'єкта; замість цього створюються чергові тривожні групи, які починають негайні дії по нейтралізації порушників після одержання сигналу тривоги на центральному пульті керування СФЗ. У них зведено до мінімуму вплив людського фактору й досягається висока ефективність захисту об'єкта при мінімальній кількості особового складу охорони.

2. В сучасних СФЗ застосовуються наступні ключові терміни й визначення.

- Безпека об'єкта фізична - стан захищеності життєво-важливих інтересів (об'єкта) від погроз, джерелами яких є злочинні протиправні (несанкціоновані) дії фізичних осіб (порушників).

- Концепція безопасности - загальний задум забезпечення безпеки об'єкта від прогнозованих погроз.

- Уразливість (об'єкта) - ступінь невідповідності вжитих заходів захисту (об'єкта) прогнозованим погрозам або заданим вимогам безпеки.

- Надзвичайна ситуація (на об'єкті) - стан, при якому (на об'єкті) порушуються нормальні умови життя й діяльності людей, виникає погроза їхнього життя й здоров'ю, наноситься збиток майну й навколишньому природному середовищу.

- Ефективність системи фізичної безпеки - імовірність виконання системою своєї основної цільової функції по забезпеченню захисту об'єкта від погроз, джерелами яких є злочинні протиправні (несанкціоновані) дії фізичних осіб (порушників).

3. Структура СФЗ - "Система фізичного захисту" (СФЗ) являє собою сукупність правових норм, організаційних заходів і інженерно-технічних рішень, спрямованих на захист життєво-важливих інтересів і ресурсів підприємства (об'єкта) від погроз, джерелами яких є злочинні (несанкціоновані) фізичні впливи фізичних осіб - порушників (терористів, злочинців, екстремістів, економічних шпигунів і ін.).

У цьому єдиному комплексі задіяні й люди (служба безпеки, служба охорони), і техніка - комплекс інженерно-технічних засобів охорони (ІТЗО) або комплекс інженерно-технічних коштів фізичного захисту (ІТСФЗ). Від їхньої чіткої взаємодії залежить ефективність СФЗ.

Сучасні СФЗ будуються на базі широкого застосування інженерно-технічних і програмних засобів і містять наступні основні складові частини (підсистеми):

- система контролю й керування доступом персоналу (СКУД),

- система охоронної сигнализація (СОС),

- система телевізійного спостереження (СТС),

- система оперативного зв'язку й оповіщення,

- системи, що забезпечують освітлення, електроживлення, охоронного освітлення й ін.

При створенні сучасних СФЗ, як правило, ставиться також і завдання захисту життєво важливих центрів і систем об'єкта від ненавмисних, помилкових або некомпетентних дій персоналу, які по характеру можливого збитку наближаються до НСД зовнішніх порушників [10].

Похожие работы

... передбаченою. 3. Генерація гамми не повинна бути дуже трудомісткою. Слід зазначити, що алгоритми криптосистем з відкритим ключем (СВК) можна використовувати за трьома напрямками: 1. Як самостійні засоби захисту даних, що передаються чи зберігаються. 2. Як засіб для розподілу ключів. Алгоритми СВК більш трудомісткі, ніж традиційні криптосистеми. Обмін великими інформаційними потоками здійснюють ...

... , що «убивають» тільки синхроімпульс зв'язку з базою і ніяк себе не демаскують. Такі пристрої і коштують дорожче — 1,2 тис. доларів. Інший напрям промислового шпигунства, що набуває популярності в усьому світі, а також і в Україні, — це отримання конфіденційної інформації за допомогою Інтернету. В Україні понад 20 підприємств мають ліцензію на розробку й виготовлення підслуховувальних закладних ...

... здійснення операцій з їх застосуванням, затверджене Постановою Правління Національного банку України 19.04.2005 № 137, зареєстроване в Міністерстві юстиції України 20 травня 2003 р. за № 381/ 7702. 6. Правовий статус та зміст інформації з обмеженим доступом про особу Питання лекції: 1. Зміст поняття "інформація з обмеженим доступом про особу". 2. Правова охорона персональних даних. 3. ...

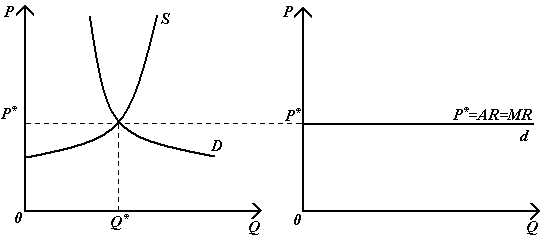

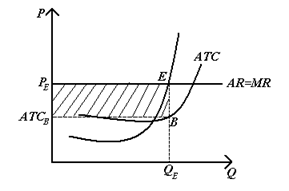

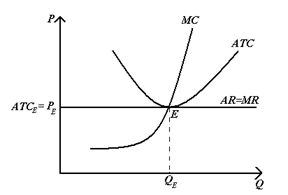

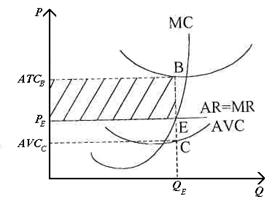

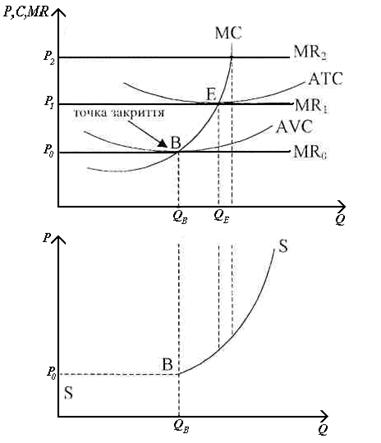

... споживчого кредиту тощо. Здебільшого цінова конкуренція застосовується для виштовхування з ринку слабших суперників або проникнення на вже засвоєнний ринок. Більш ефективною й більш сучасною формою конкурентної боротьби є нецінова конкуренція, тобто, що пропонується на ринок. З метою збільшення попиту на свій продукт фірма постійно шукає шляхи його удосконалення. Це підштовхує її до нецінової ...

0 комментариев