Навигация

Формулювання цілей статті (постановка завдання)

4.3 Формулювання цілей статті (постановка завдання)

Проведення інтегральної оцінки ефективності захисту найбільш розповсюджених WEB-серверів від НСД. При цьому слід враховувати вимоги відповідних вітчизняних нормативних документів.

Порівняння можливостей типових засобів захисту WEB-серверів Apache та IIS від атак на відмову із санкціонованим використанням серверних сценаріїв.

4.3.1 Виклад основного матеріалу дослідження з повним обґрунтуванням отриманих наукових результатів

Наведемо терміни найбільш важливі для даної статті. WEB-сторінка (WEB-сайт) - це мережевий інформаційний ресурс, наданий користувачеві у вигляді.

HTML-документа з унікальною адресою у мережі. Сервер (server) - об’єкт комп’ютерної системи (програмний або програмно-апаратний засіб), що надає послуги іншим об’єктам за їх запитами. WEB-сервер обслуговує запити користувачів (клієнтів) згідно з протоколом HTTP (Hyper Text Transfer Protocol), забезпечує актуалізацію, збереження інформації WEB-сторінки, зв’язок з іншими серверами.

Використавши методику (1-3), інтегральну оцінку ефективності захисту WEB-серверів (Zw(t)) можна провести наступним чином:

Zw(t)=F{Zwi,Vi,t}, (8)

де Vi - загроза за номером і; Zwi- ефективність заходу безпеки від загрози Vi; t – часова характеристика.

Припустимо, що термін реалізації загроз та відповідних їм заходів безпеки незначний. Це дозволяє знехтувати впливом часових характеристик на ефективність захисту. Таким чином, оцінку ефективності захисту можна розрахувати як

Zw=F{Zwi,Vi}. (9)

Крім того, в першому наближені можна прийняти, що величина Zwiдетермінована і може набувати тільки два значення: 0 - захід неефективний та 1 - захід ліквідує загрозу. Розглянемо випадок визначення інтегральної оцінки захисту WEB-серверів від НСД. У цьому випадку відомий перелік нормативних заходів безпеки, що дозволяє переписати функціонал (9) у наступному вигляді:

![]() , (10)

, (10)

де i - номер заходу безпеки; N - нормативна кількість заходів безпеки.

Очевидно, що мінімальна величина Zw=0, а максимальна - Zw=N. При Zw=0 захист абсолютно неефективний з точки зору відповідності нормативам. При Zw=N захист повністю відповідає нормативним заходам безпеки. Крім визначення кількісної оцінки ефективності захисту використання рівняння (10) дозволяє співставити захищеність WEB- серверів різних типів. Відзначимо, що кількість існуючих на сьогодні WEB- серверів досить велика, але найбільш розповсюдженими є Apache та WEB- сервери компанії Microsoft. Так, відповідно до матеріалів [7,8], кількість WEB- сайтів, що забезпечуються Apache становить 55% від загальної кількості. WEB- сервери компанії Microsoft забезпечують біля 25% WEB-сайтів. Розповсюдженість Apache пояснюється в першу чергу його безкоштовністю та відкритістю програмного коду. Останнє означає, що можна настроїти WEB-сервер для конкретних завдань, додати або знищити певні модулі, а також виправити дефекти програми. Ще одною важливою перевагою є мультиплатформеність Apache. Він використовується на серверах Unix-систем, в системах Macintosh, на серверах Windows. Настроювання Apache реалізоване за допомогою конфігураційних файлів, в які вносяться директиви для керування його функціональними можливостями. Великий обсяг можливих директив робить настроювання цього WEB-сервера доволі гнучким та надає адміністратору широкі можливості в сфері керування системою захисту. До загальновідомих недоліків Apache відносять:

відсутність завершеного та досконалого графічного інтерфейсу, що значно ускладнює роботу адміністратора WEB-сервера;

відсутність для безкоштовних версій офіційної служби технічної підтримки.

Для WEB-серверів компанії Microsoft вказані недоліки не характерні. Ці WEB-сервери є складовими компонентами таких операційних систем, як Windows NT, Windows 2000, Windows XP [7]. Найбільш популярні сучасні версії WEB-серверу компанії Microsoft входять до складу Internet Information Services (IIS) - набору базових служб Інтернету. Крім WEB-серверу до складу IIS включені FTP-сервер, SMTP-сервер, NNTP- сервер та ряд додаткових служб. Служби IIS об’єднані за допомогою стандартного графічного інтерфейсу адміністрування та спільних методів керування, що є беззаперечною перевагою, а, крім того, вони стандартизовані для Windows-методів керування, що робить процес адміністрування відносно простим.

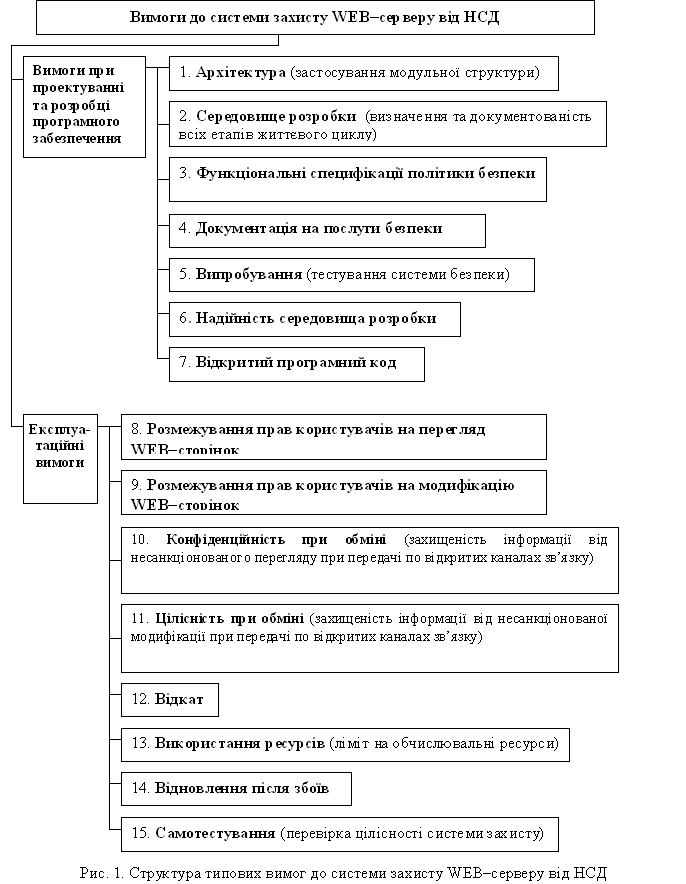

У загальному випадку WEB- сервер повинен забезпечувати реалізацію вимог із захисту цілісності та доступності розміщеної на WEB-сторінці загальнодоступної інформації, а також конфіденційності та цілісності технологічної інформації WEB-сторінки. Надалі розглянемо тільки ті вимоги до системи захисту, реалізувати які можна допомогою вдосконалення програмних засобів та методики застосування цих засобів. До методики застосування програмних засобів, крім іншого, слід віднести повноту та досконалість відповідної документації. З врахуванням цих зауважень на основі [2] проведена структуризація типових вимог до системи захисту WEB-серверу від НСД (рис.1). Відзначимо, що, крім вимог "надійність середовища розробки" та "відкритість програмного коду", інші типові вимоги наведені в вітчизняному державному стандарті [3]. Включення вимог "надійність середовища розробки" та "відкритість програмного коду" в перелік типових здійснене на основі висновків [4]. Назви інших вимог відповідають нормативним. Для деяких вимог на рис. 1 наведені пояснення їх змісту. Принциповим моментом є структуризація вимог відповідно до життєвого циклу WEB- серверу. Проведемо аналіз відповідності систем захисту WEB-серверів Apache та IIS цим вимогам. Відзначимо, що надалі заходи захисту Apache будемо позначати Zawn,аIIS - Ziwn, де n - номер заходу.

1. Програмне забезпечення Apa-che і IIS побудоване за модульним принципом. Таким чином, Zaw1 = Ziw1 =1.

2. Для відповідності цим вимогам мають бути визначені всі стадії та етапи життєвого циклу WEB-серверу, а для кожної стадії та етапу – перелік та обсяги необхідних робіт і порядок їх виконання. Всі етапи робіт повинні бути задокументовані відповідно до правил встановлених вітчизняними державними стандартами. Відзначимо, що наявність цієї документації є загальноприйнятою вимогою при проектуванні захищених інформаційних систем. Хоча в звичайний супроводжуючий комплект документів Apache та IIS дана документація не входить, але її можна отримати при офіційному зверненні до компаній розробників. Тому, виходячи із фактичного стану речей, вважаємо, що Zaw2 = Ziw2 = 1.

3. Хоча форма специфікацій на функціональні послуги безпеки Apache та IIS дещо не відповідає вітчизняним стандартам, але їх досконалість підтверджена практичним досвідом. Тому Zaw3=Ziw3 = 1.

4. Для відповідності цим вимогам документація на систему захисту повинна містити опис послуг безпеки, що в ній реалізуються, а також настанови для різних категорій користувачів. Для обох WEB-серверів вказана документація, що доступна та досить детальна. Тому Zaw4 = Ziw4= 1.

5. Практичний досвід показує, що система безпеки Apache та IIS пройшла багаторазове та жорстке тестування, хоча програма і методика тестувань не входять до звичайного комплекту супроводжуючої документації цих WEB-серверів, що вимагається [3]. Проте відповідна доукомплектація, на наш погляд, не викликатиме особливих труднощів при офіційному зверненні до компаній розробників. Тому, виходячи із фактичного стану речей, Zaw5 = Ziw5 = 1.

6. Надійність середовища розробки означає надійність мови програмування, що була застосована для реалізації WEB-серверу. Apache та IIS реалізовані на досить апробованій та надійній мові програмування C++. Таким чином, Zaw6 = Ziw6= 1.

7. Вимозі відкритості програмного коду відповідає тільки Apache. Zaw7 = 1, Ziw7= 0.

8. Як Apache, так і IIS дозволяють здійснювати розмежування прав користувачів на перегляд WEB-сторінок на підставі атрибутів доступу користувача і захищеного об’єкта. Тому Zaw8= Ziw8= 1.

9. Як Apache так і IIS дозволяють здійснювати розмежування прав користувачів на модифікацію WEB-сторінок на підставі атрибутів доступу користувача і захищеного об’єкта. Тому Zaw9= Ziw9= 1.

10. Обидва WEB-сервери дозволяють забезпечити захист інформації від несанкціонованого ознайомлення під час їх експорту/імпорту через незахищене середовище. Для цього використовуються комунікаційний протокол SSL, що використовує метод шифрування з відкритим ключем. В Apache протокол SSL реалізований декількома способами, серед яких Apache - SSL та різноманітні комерційні варіанти. Таким чином, Zaw10 = Ziw10 = 1.

11. Використання протоколу SSL дозволяє системам захисту Apache і IIS забезпечити надійний контроль за цілісністю інформації в повідомленнях, які передаються, а також здатність виявляти факти їх несанкціонованого видалення або дублювання. Тому Zaw11 = Ziw11 = 1.

12. Відкат забезпечує можливість відмінити окрему операцію або послідовність операцій і повернути захищений об'єкт після внесення до нього змін до попереднього наперед визначеного стану. Для забезпечення відкату до складу WEB-серверу повинні входити автоматизовані засоби, які дозволяють адміністратору безпеки відмінити певний набір операцій, виконаних над захищеним об’єктом WEB-сторінки за певний проміжок часу. Факт використання послуги має реєструватись у системному журналі. Програмне забезпечення Apache та IIS дозволяє забезпечити відкат, тому Zaw12 = Ziw12 = 1.

|

13. Визначення ліміту на обчислювальні ресурси означає можливість обмеження щодо використання окремим користувачем та/або процесом обсягів обчислювальних ресурсів серверу. Спроби користувачів перевищити встановлені обмеження на використання ресурсів повинні реєструватися в системному журналі. Обидва WEB-сервери дозволяють визначити кількість обчислювальних потоків, розмір буфера пам’яті, що використовується протоколом TCP/IP, розмір тіла запиту HTTP, розмір черги мережевих з’єднань. Тому Zaw13 = Ziw13 = 1.

14. Відповідність вимозі відновлення після збоїв означає визначення множини типів відмов WEB-серверу і переривань обслуговування, після яких можливе повернення у відомий захищений стан без порушення політики безпеки. Аналіз документації обох WEB-серверів та практичний досвід показує, що повернення у відомий захищений стан після збоїв відбувається без порушення політики безпеки. Тому Zaw14 = Ziw14 = 1.

15. Самотестування повинно дозволяти WEB-серверу перевірити і на підставі цього гарантувати правильність функціонування і цілісність певної множини функцій захисту. Аналіз документації та функціональних можливостей Apache та IIS показав відсутність в них можливості самотестування. По цій причині Zaw15 = Ziw15 = 0.

Підсумовуючи проведений аналіз та використавши (10), розрахуємо інтегральну оцінку системи захисту Apache (Zaw) та IIS (Ziw). Отже, Zaw =14, Ziw=13. Відзначимо, що відповідно методиці [2] та вітчизняним стандартам [3], для обох WEB-серверів максимально можлива величина інтегральної оцінки дорівнює 15. Порівняння одержаних реальних величин цієї оцінки з максимально можливою вказує на досить високу захищеність як Apache, так і IIS від НСД. Крім того, результати порівняння вказують на дещо кращу захищеність Apache завдяки наявності відкритого програмного коду, хоча це і не вимагається у вітчизняних стандартах. Відзначимо, що наявність відкритого програмного коду, на наш погляд, є досить важливою вимогою до системи захисту WEB–серверу. Наприклад, тому, що унеможливлює створення різноманітних програмних пасток розробниками WEB–серверу.

Важливим напрямком підвищення рівня захисту від НСД як Apache, так і IIS є введення в них функцій самотестування та відображення в супроводжуючій документації програми і методики тестувань системи безпеки та етапів життєвого циклу.

Для порівняння можливостей типових засобів захисту WEB-серверів Apache та IIS від описаних атак на відмову були проведені числові експерименти. Як доведено в [5], найбільш небезпечною є атака з використанням тільки відкриття файлів по протоколу HTTP. Тому для визначення ефективності захисту план експерименту передбачав тільки відкриття HTML- та PHP-файлів. Для здійснення атаки засобами Microsoft VC++.NET було розроблено спеціальну прикладну програму. Ефективність та надійність функціонування програми була забезпечена за допомогою бібліотеки для роботи з Інтернет afxinet. Основними етапами роботи програми є відкриття сесії, багаторазовий доступ до файлу по протоколу HTTP в циклі з визначеною кількістю ітерацій, закриття сесії та обчислення терміну виконання циклу. В якості WEB- серверу використано Apache 1.3 та IIS 5.0, які працювали на комп’ютері Intel Pentium 3 ( тактова частота - 600 МГц, обсяг оперативної пам’яті - 256 Мб) під керуванням операційної системи Microsoft Windows 2000 Server. Атака здійснювалась з використанням одного комп’ютера з аналогічними характеристиками під керуванням операційної системи Microsoft Windows 2000 Professional. Експеримент проводився в локальній мережі з топологією "зірка" з пропускною здатністю 100 Мбіт/с. Відзначимо, що WEB-сервер знаходився на комп’ютері сервері домена. Під час проведення експериментів в мережі працювали тільки комп’ютери, які брали участь у експерименті. Реєстрація параметрів використання системних ресурсів комп’ютерів здійснювалась програмно (термін виконання запитів) та за допомогою Windows Task Manager (навантаження процесора). Кожен експеримент повторювався тричі за тих самих вихідних даних. При цьому в різних експериментах величини зареєстрованих параметрів відрізнялись на 3-5%. Крім того, були розраховані середньоарифметичні величини зареєстрованих параметрів. Таким чином, похибка отриманих результатів знаходиться в межах 5%, що вважається прийнятною при інженерних розрахунках.

Для обох WEB–серверів для повного блокування сайту достатньо здійснити близько 1000 циклічних процедур відкриття/закриття для HTML-файлів та 100 аналогічних процедур для PHP-файлів.

Аналіз тривалості виконання Web-сервером клієнтських запитів вказує на різке зростання терміну виконання запиту сервером при зверненні до PHP-файлів відносно HTML-файлів. При здійсненні атаки шляхом відкриття PHP-файлів термін блокування сервера в 19 – 20 разів триваліший, ніж при атаці шляхом відкриття HTML- файлів. Можна відзначити, що для обох WEB–серверів термін виконання запитів до PHP- файлів приблизно однаковий. У той же час термін виконання запитів до HTML-файлів IIS більше, ніж в 2 рази менший ніж в Apache.

Для порівняння захищеності Apache та IIS згідно (4 – 7) було розраховано показники ефективності захисту PHP та HTML-файлів. Результати розрахунків наведеані в табл.3.

Аналіз даних табл.3 показує, що для HTML-файлів ефективна потужність захисту IIS приблизно в 1.2 рази вища, ніж у Apache, а показник ефективності захисту від блокування IIS вищий більш ніж у 2 рази від аналогічного показника Apache. При цьому показники ефективності захисту при атаці на PHP–файли для обох WEB–серверів приблизно однакові.

Відзначимо, що зміна конфігурації та характеристик апаратно-програмного забезпечення комп’ютерної мережі може досить відчутно вплинути на кількісні показники результатів атаки (термін виконання запиту, навантаження процесора). Проте вплив такої зміни на показники ефективності захисту WEB–серверів, що носять відносний характер, не такий відчутний [4]. Тому якісна оцінка ефективності захисту Web-серверів, а також результат порівняння захищеності Apache та IIS відповідає дійсності.

0 комментариев