Навигация

Основные способы защиты информации на локальном компьютере и в компьютерных сетях

2. Основные способы защиты информации на локальном компьютере и в компьютерных сетях

Базовые понятия

Информация, защита информации, локальный компьютер, вирус, антивирусный монитор, восстановление данных, несанкционированный доступ, брандмауэр, шифрование информации.

Обязательно изложить

В современном мире роль информации постоянно повышается. Все производственные процессы имеют в своем составе материальную и нематериальную составляющие. Первая — это необходимое для производства оборудование, материалы и энергия в нужной форме (то есть, чем и из чего изготавливается предмет). Вторая составляющая — технология производства (то есть, как он изготавливается). Кроме традиционных отраслей, в последнее столетие появились отрасли производства, которые почти на 100% состоят из одной информации, например, дизайн, создание программного обеспечения, реклама и другие. Столь же ярко демонстрирует повышение роли информации в производственных процессах появление в XX веке такого занятия, как промышленный шпионаж. Не материальные ценности, а чистая информация становится объектом похищения. С повышением значимости и ценности информации соответственно растет и важность ее защиты. С одной стороны, информация стоит денег. Значит, утечка или утрата информации повлечет материальный ущерб. С другой стороны, информация — это управление. Несанкционированное вмешательство в управление может привести к катастрофическим последствиям в объекте управления — производстве, транспорте, военном деле. Например, современная военная наука утверждает, что полное лишение армии средств связи сводит ее боеспособность до нуля.

В настоящее время все больше и больше людей осознают важность охраны информации. Врач, бизнесмен, бухгалтер или юрист — у всех них есть свои личные секреты, которые ни под каким предлогом они не желают раскрывать. Тем более если дело касается предприятий — компании предпочитают скрывать и тщательно охранять корпоративные секреты, разработки и другие конфиденциальные материалы.

Рассмотрим основные причины утраты или утечки информации, находящейся на персональном компьютере или на рабочей станции в локальной сети, и существующие средства защиты.

Первая причина утраты информации — это сбой в работе компьютера, который может возникнуть в результате некорректной работы пользователя, недостатков используемого математического обеспечения, внезапного изменения режима электропитания или возникновения дефектных областей на винчестере. В результате возникают нарушения файловой структуры, которые и приводят к утере информации.

Наиболее эффективным средством защиты информации в данной ситуации является регулярное создание на внешних носителях информационных архивов, которые позволяют быстро ликвидировать потери. Возможно восстановление файловой структуры с восстановлением данных, однако это лучше делать в специализированных лабораториях.

Вторая причина утраты информации — это троянские программы или компьютерные вирусы, имеющие, кроме основной функции — размножения, еще и деструктивные функции. Способы защиты информации в этом случае совпадают со способами защиты от вирусов и троянских программ: нужно использовать только лицензионное программное обеспечение, не проявлять излишнее любопытство, открывая письма неизвестных адресатов, использовать эффективные антивирусные мониторы.

Третья причина утечки или утраты конфиденциальной информации — несанкционированный доступ в область хранения данных, осуществляемый друим пользователем данного компьютера или пользователем удаленного компьютера. В случае чрезмерно любопытного коллеги основным способом защиты является шифрование информации с достаточной длиной ключа. Применяя персональное шифрование, можно быть полностью уверенным в сохранности информации. Существует множество реализаций этого способа: от бесплатной программы PGP до системы защиты информации Secret Disk, которая создает скрытый контейнер с зашифрованными данными и использует для хранения паролей электронные ключи. Зашифрованную информацию можно передавать любыми способами (и по электронной почте, и с курьером), так как злоумышленник, каким-либо способом получив зашифрованный файл, ничего не сможет с ним сделать. Подмена также исключена. Если ваши данные могут стать объектом интереса удаленного пользователя, можно построить систему двухуровневой защиты. Первый уровень — препятствие доступу к ресурсам вашего компьютера. Для этой цели существуют специальные программы, называемые брандмауэрами, или firewall (переводится как "противопожарная стена", или "противопожарная переборка"). Эти программы играют роль фильтра, ограждающего локальный компьютер от несанкционированного доступа извне. Также существуют системы защиты, блокирующие загрузку компьютера до предъявления электронного идентификатора. Второй уровень защиты в этой схеме — шифрование данных.

Вторая и третья причины утери данных в полном объеме действуют в случае локальных компьютерных сетей. Поэтому методы защиты информации оказываются аналогичными. Несанкционированный доступ в локальную сеть блокируется брандмауэрами (в этом случае их называют межсетевыми экранами), а вирусные атаки отслеживаются антивирусными мониторами. Информация, расположенная на серверах сети, шифруется.

Хотя защита информации в настоящее время — весьма дорогостоящее мероприятие, при его реализации следует руководствоваться двумя принципами:

1. Защита может осуществляться лишь в комплексе; отдельные меры не будут иметь смысла.

2. Стойкость защиты во всех звеньях должна быть примерно одинакова; усиливать отдельные элементы комплекса при наличии более слабых элементов — бессмысленно.

Желательно изложить

Перечислить основные функции брандмауэра.

Ссылка на материалы вопроса

1. Золотухин Д. Защита информации. Комплексный подход, http://www.bre.ru/security/7261.html

2. Бормотов С. Враг не пройдет! / Мой компьютер № 30, 4—10 августа 2003.

3. Практическое задание. Создание, редактирование, форматирование, сохранение и распечатка текстового документа

Принципы составления задания

При составлении задания необходимо учесть, что объем набираемого текста должен быть небольшим по объему, но таким, чтобы охватывать основные возможности текстового процессора. При этом задание может состоять из двух частей: собственно набор текста и работа с готовым фрагментом текста, где осуществляются редактирование, сохранение и распечатка текста в среде текстового редактора.

Примеры заданий

В качестве вариантов заданий можно использовать материалы задачника-практикума: "Информатика . Задачник-практикум в 2 т. / Под ред. И.Г. Семаки-на, Е.К. Хеннера. Т. 1, 2. М.: Лаборатория Базовых Знаний, 1999.

Похожие работы

... раза. В силу специфичности информации схемы определения количества информации, связанные с ее содержательной стороной, оказываются не универсальными. Универсальным оказывается алфавитный подход к измерению количества информации. В этом подходе сообщение, представленное в какой-либо знаковой системе, рассматривается как совокупность сообщений о том, что заданная позиция в последовательности ...

... , коллективной реализации информационных проектов, информационной деятельности в различных сферах, востребованных на рынке труда. В соответствии с целями и задачами обучения в классе информационно-технологического профиля на профильном (повышенном) уровне изучаются предметы: информатика, математика, физика. Ведущим предметом является информатика. Информатика - современная, динамично развивающаяся ...

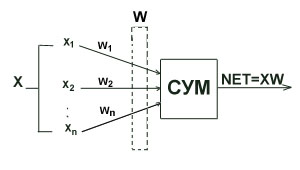

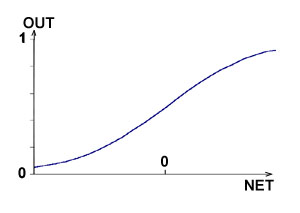

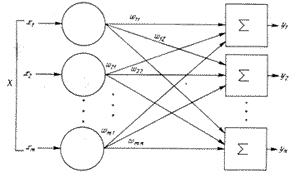

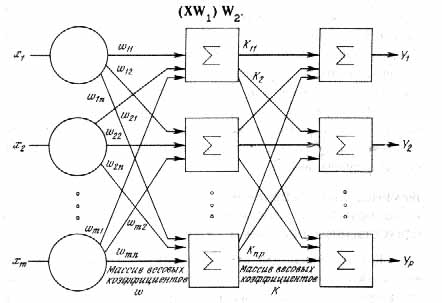

... одном из элективных курсов. Выбор естественно-математического профиля, во-первых, определяется целью введения данного курса в школе (расширение научного мировоззрения) и, во-вторых, сложностью темы в математическом аспекте. Глава 2. Содержание обучения технологии нейронных сетей Авторы данной работы предлагают следующее содержание обучения технологии нейронных сетей. Содержание образования ...

... сайта на английском языке, а может быть другой версией, возможно, состоящей на первых порах из одной страницы. Глава 2. Проектирование web-сайта образовательного учреждения и размещение его в сети Интернет 2.1 Разработка web-сайта Разработка сайта включает в себя целый комплекс процессов, от которых зависит эффективный конечный результат. Формирование целей и задач сайта. Это первый ...

0 комментариев