Навигация

Пакетний фільтр. Ефективний захист комп’ютерних мереж

Курсова робота

Пакетний фільтр. Ефективний захист комп’ютерних мереж.

Зміст

1. Брандмауер з фільтрацією пакетів. 5

1.1 Вибір політики за замовчуванням. 7

1.2 Фільтрація вхідних пакетів. 8

1.3 Фільтрація на основі адреси джерела. 8

1.4 Фільтрація на основі адреси призначення. 9

1.5 Фільтрація на основі порту джерела. 9

1.6 Фільтрація на основі порту призначення. 10

1.7 Фільтрація на основі інформації про стан TCP-з’єднання. 10

2. Проба і сканування. 12

3. Додаткові питання фільтрації пакетів. 13

3.1 Маршрут до джерела. 13

3.2 Фрагментація пакетів. 13

3.3 Фільтрація вихідних пакетів. 14

3.4 Фільтрація на основі адреси джерела. 15

3.5 Фільтрація на основі адреси призначення. 15

3.6 Фільтрація на основі порту джерела. 16

3.7 Фільтрація на основі порту призначення. 17

3.8 Фільтрація за значеннями прапорів стану. 17

4. Доступ до служб локальної мережі 19

4.1 Захист локальних служб. 20

5. Вибір серверів для установки в системі 22

6. Принципи роботи брандмауерів. 23

6.1 Характеристики брандмауерів. 24

Висновки. 28

Вступ

Термін брандмауер може набувати різні значення в залежності від принципу, покладеного в основу роботи засобів захисту, мережної архітектури і схеми маршрутизації. Брандмауери звичайно підрозділяють на три типи: брандмауер з фільтрацією пакетів, прикладний шлюз і універсальний proxy-сервер.

Брандмауер з фільтрацією пакетів, як правило, діє на мережному і транспортному рівнях і реалізується в складі операційної системи. Вихідною інформацією для фільтрації є вміст заголовків IP-пакетів, на основі якого брандмауер приймає рішення, по якому маршруті варто направити пакет.

Прикладний шлюз, чи шлюз додатків реалізується за допомогою вибору мережної архітектури і конфігурації системи. Мережний трафик ніколи не проходить через комп’ютер, на якому виконується прикладний шлюз. Щоб звернутися в Internet, локальний користувач повинен зареєструватися на прикладному шлюзі. Комп’ютер, що містить прикладний шлюз, може бути захищений брандмауерами з фільтрацією пакетів як ззовні, так і з локальної мережі.

Proxy-сервер (чи брандмауер-посередник) звичайно реалізується у виді незалежного додатка, що керує доступом до різних типів мережних служб. Для клієнтів proxy-сервер виконує роль сервера, а для серверів є клієнтом-програмою. Замість того щоб безпосередньо звертатися до вилучених серверів, спеціальним способом сформовані клієнти-програми, які звертаються до proxy. Прийнявши звертання клієнта, ргоху-сервер установлює зв’язок з вилученим вузлом, але вже не від імені клієнта, а від свого, при цьому він заміняє в пакеті адреса клієнта своєю адресою. Подібний сервер може контролювати цілісність даних, здійснювати перевірку на наявність вірусів і забезпечувати виконання правил системної політики, що визначають обмін високорівневими даними.

Всі описані типи брандмауерів керують доступом до служб. Кожен підхід має свої переваги перед іншими. Комерційні продукти, що реалізують брандмауери, як правило, являють собою сполучення засобів, призначених для фільтрації пакетів, організації прикладних шлюзів і роботи як універсальний proxy-сервер. Дана курсова в основному присвячена брандмауерам з фільтрацією пакетів.

1. Брандмауер з фільтрацією пакетів

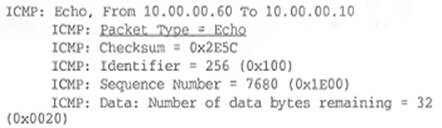

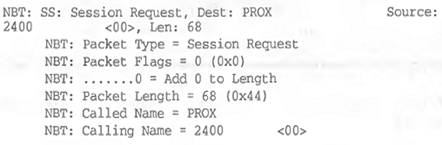

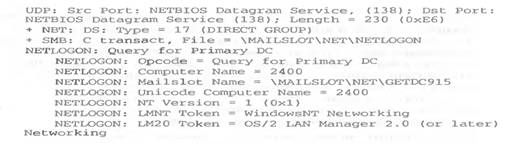

Брандмауер з фільтрацією пакетів являє собою сукупність засобів, які реалізують набір дозволених і заборонених правил. Ці правила визначають, які пакети можуть проходити через конкретний мережний інтерфейс. На основі аналізу інформації, що міститься в заголовку пакета, брандмауер приймає рішення, чи варто переслати пакет на вузол призначення, видалити пакет, не приймати ніяких додаткових дій, або повернути передавальному комп’ютеру повідомлення про помилку. Правила, що визначають долю пакетів, складають для кожної мережної карти, у них враховуються IP-адреси джерела і призначення, номера портів TCP і UDP, прапори TCP-з’єднань, типи ICMP-повідомлень. Звичайно правила для вхідних і вихідних пакетів розрізняються.

Як правило, брандмауер установлюється для того, щоб контролювати дані, якими комп’ютери обмінюються з Internet. Дані, що надходять ззовні фільтруються; у результаті чого відсіваються неприпустимі звертання до вузлів мережі. Аналогічно відбувається перевірка інформації, переданої з внутрішньої мережі в Internet.

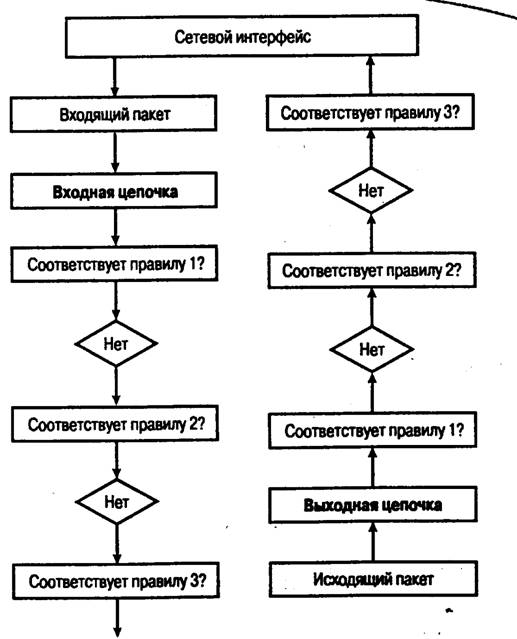

При настроюванні комп’ютера правила для конкретного мережного інтерфейсу зручно представляти як пари введення / виведення. Тому що вхідні і вихідні пакети обробляються незалежно один від одного, процеси фільтрації вхідних і даних керуються різними наборами правил. Списки правил, що керують фільтрацією пакетів, що надходять ззовні в локальну мережу і відправляються з локальної мережі в Internet, прийнято називати ланцюжками. Термін ланцюжок використовується тому, що при перевірці пакета правила застосовуються послідовно одне за одним, поки список правил не буде вичерпаний. Таким чином, пари введення / виведення — це вхідна (input) і вихідна (output) ланка, одна з них виявляє собою набір правил для вхідних, а інша - для вихідних даних.

Описаний механізм досить ефективний, однак він не забезпечує безпеки локальної мережі. Це усього лише одна з ланок загальної схеми захисту. Аналіз заголовків пакетів — операція занадто низького рівня для того, щоб реально виконувати аутентифікацію і контролювати доступ. У процесі фільтрації пакетів практично неможливо розпізнати відправника повідомлення і проаналізувати зміст переданої інформації. З усього набору даних, придатних для аутентифікації, на розглянутому рівні доступна тільки IP-адреса відправника, однак цю адресу дуже легко підмінити. Незважаючи на те що засоби фільтрації пакетів дозволяють ефективно контролювати звертання до портів, використання протоколів обміну і вміст пакетів, перевірку даних необхідно продовжити на більш високому рівні.

Однак процес фільтрації пакетів не можна недооцінювати. Без нього високорівнева фільтрація і робота брандмауера – посередника будуть неефективні, а можливо, і некоректні. Засоби захисту, що працюють на визначеному рівні мережної моделі, повинні спиратися на результати роботи процедур нижче розміщених рівнів.

1.1 Вибір політики за замовчуванням

Кожен ланцюжок являє собою набір правил, заданих явно, і політику за замовчуванням. Пакет перевіряється на відповідність кожному з явно зазначених правил; правила вибираються зі списку послідовно доти, поки не буде виявлена відповідність пакета одному з них. Якщо пакет не задовольняє жодному з явно заданих правил, починаються дії, визначені політикою за замовчуванням.

При побудові брандмауерів використовуються два основних підходи.

Похожие работы

... збір даних про організацію, який полягає в пошуку всіх відомостей, які хакер може зібрати про комп'ютерну систему, що атакується. Мається на увазі інформація, що містить звіт про комп'ютерну мережу організації. На хакреських сайтах можна знайти файли з результатами сканування широкого діапазону телефонних номерів. У цих файлах можна знайти безліч відомостей про телефони різних організацій з вказі ...

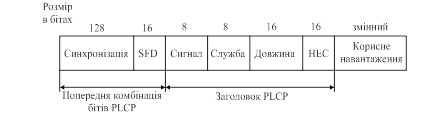

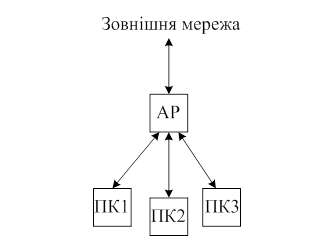

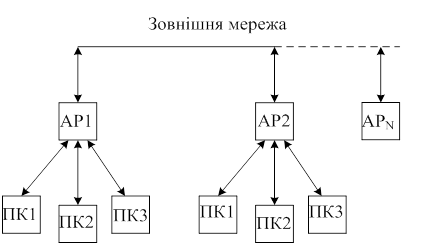

... ією "лінія", тобто одноранговій мережі, в якій перший комп'ютер сполучений з другим, другий з третім і так далі. Для організації з'єднання безпровідної мережі такого типу застосовуються вбудовані або встановлювані адаптери Wi-Fi, наявність якого необхідна кожному вхідному в мережу пристрою. 2) Інфраструктурне з'єднання (Infrastructure Mode). У режимі Infrastructure Mode станції взаємодіють одна ...

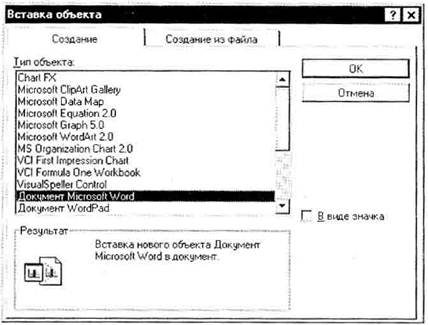

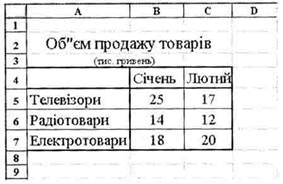

... та знизу ( нижній колонтитул ) у межах одного розділу або всього документа. Правильний вибір цієї інформації дає змогу читачеві краще орієнтуватися в документі. 5.4 Уведення інформації Інформаційна система маркетингу – це сукупність інформації, апаратно-програмних і технологічних засобів, засобів телекомунікацій, баз і банків даних, методів і процедур, персоналу управління, які реалізують ...

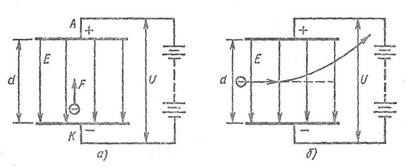

... 4. Як графічно позначаються польові транзистори? Інструкційна картка №9 для самостійного опрацювання навчального матеріалу з дисципліни «Основи електроніки та мікропроцесорної техніки» І. Тема: 2 Електронні прилади 2.4 Електровакуумні та іонні прилади Мета: Формування потреби безперервного, самостійного поповнення знань; розвиток творчих здібностей та активізації розумово ...

0 комментариев