Навигация

Забороняється проходження всіх пакетів; пропускаються лише ті, які задовольняють визначеним правилам

1. Забороняється проходження всіх пакетів; пропускаються лише ті, які задовольняють визначеним правилам.

2. Дозволяється проходження всіх пакетів, за винятком пакетів, що задовольняють визначеним правилам.

На практиці рекомендується використовувати підхід, при якому пакет, що надходить, за замовчуванням відкидається. У цьому випадку необхідний рівень безпеки досягається досить просто, але приходиться передбачати можливість звертання до кожної мережної служби і використання кожного конкретного протоколу. Це означає, що фахівець, що займається настроюванням брандмауера, повинен чітко уявляти собі, які протоколи застосовуються при звертанні до конкретних сервісних засобів. При використанні підходу, що передбачає заборону за замовчуванням, приходиться вживати спеціальних заходів кожен раз, коли необхідно дозволити Internet-доступ, проте в деяких комерційних брандмауерах передбачена лише політика такого типу.

Політика дозволу за замовчуванням дозволяє домогтися роботи системи малими зусиллями, але при цьому необхідно передбачити кожен конкретний випадок, при якому потрібно заборонити доступ. Подібний підхід сполучений з визначеною небезпекою для локальної мережі. Може статися так, що необхідність внесення додаткових заборон стане зрозумілою лише тоді, коли в результаті несанкціонованого доступу мережі буде нанесений значну шкоду. Крім того, не виключено, що ви установите нову службу, не заблокувавши попередньо доступ до неї. Таким чином, якщо ви виберете політику дозволу за замовчуванням, вам доведеться виконувати великий обсяг роботи з адміністрування брандмауера, крім того, імовірність помилки істотно збільшиться.

1.2 Фільтрація вхідних пакетів

У невеликих локальних мережах при настроюванні брандмауерів основна увага звичайна приділяється вхідному ланцюжку, зв’язаної з зовнішнім мережним інтерфейсом. Як було сказано вище, при фільтрації пакетів враховуються адреса джерела, адреса призначення, порт джерела, порт призначення і прапори, що визначають стан ТСР-з’єднання. У наступних розділах докладно розглядаються дані, що можуть міститися в зазначених полях і рішення, прийняті брандмауером.

1.3 Фільтрація на основі адреси джерела

На рівні фільтрації пакетів єдиний спосіб ідентифікації відправника – перевірка IP-адреси джерела в заголовку пакета. Обмежені можливості брандмауера надають широкі можливості для фальсифікації пакетів, при якій відправник заміняє свою адресу в заголовку пакета іншим значенням. Для підміни може бути обрана неіснуюча чи реальна адреса, що належить іншому вузлу. Це дозволяє зловмиснику незаконно проникнути у вашу систему чи атакувати інші вузли, ховаючись під вашим ім’ям. При цьому спроби простежити джерело повідомлень направляються по помилковому сліді.

1.4 Фільтрація на основі адреси призначення

У більшості випадків фільтрація на основі адреси призначення виконується автоматично. Мережний інтерфейс просто ігнорує пакети, не адресовані безпосередньо йому. Виключенням є широкомовні пакети, адресовані усім вузлам мережі.

Адреса 255.255.255.255 являє собою загальну широкомовну адресу. Ви можете визначити широкомовну адресу для конкретної мережі, додавши до номера мережі необхідну кількість десяткових чисел 255. Припустимо, наприклад, що номер мережі вашого провайдера 192.168.0.0, а ваша IP-адреса 192.168.10.30. У цьому випадку широкомовна адреса буде мати вид 192.168.255.255 або 255.255.255.255.

Широкомовний пакет, спрямований за адресою 0.0.0.0, безсумнівно фальсифікований. Ціль передачі такого пакета — ідентифікувати версію UNIX. У відповідь на такий пакет система UNIX версії BSD передає ICMP-повідомлення про помилку з кодом 3. Приведений приклад може служити додатковим аргументом при виборі між забороною (deny) і відмовленням у проходженні (reject) пакета. У даному випадку повідомлення про помилку і є та інформація про систему, що прагне одержати зломщик.

1.5 Фільтрація на основі порту джерела

Номер порту джерела, що міститься в заголовку пакета, призначений для ідентифікації програми-відправника повідомлення, що виконується на вилученому вузлі. У запитах вилучених клієнтів вашому серверу містяться різні номери портів, а у відповідях сервера клієнтам — той самий порт.

У складі запиту вилученого клієнта вказується непривілейований порт. Так, наприклад, номер порту в запиті до Web-сервера повинний лежати в діапазоні від 1024 до 65535.

У відповіді вилученого сервера повинний бути зазначений порт, виділений для конкретної мережної служби. Якщо ви звернулися до вилученого Web-сервера, то в його відповіді буде міститися номер вихідного порту, рівний 80. Цей порт використовується HTTP-серверами.

1.6 Фільтрація на основі порту призначення

Порт призначення визначає програму на вашому комп’ютері, який призначений пакет. У запитах вилучених клієнтів, переданих на сервер, міститься той самий порт призначення, а у відповідях сервера клієнтам – різні номери портів.

У пакеті, що містить звертання клієнта до сервера, знаходиться номер порту, виділений для забезпечення роботи конкретного типу мережної служби. Так, наприклад, пакет, спрямований Web-серверу, містить номер порту 80. У відповідях вилучених серверів на запити клієнта міститься непривілейований номер порту в діапазоні від 1024 до 65535.

Похожие работы

... збір даних про організацію, який полягає в пошуку всіх відомостей, які хакер може зібрати про комп'ютерну систему, що атакується. Мається на увазі інформація, що містить звіт про комп'ютерну мережу організації. На хакреських сайтах можна знайти файли з результатами сканування широкого діапазону телефонних номерів. У цих файлах можна знайти безліч відомостей про телефони різних організацій з вказі ...

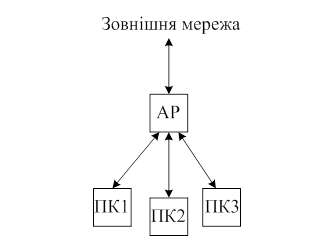

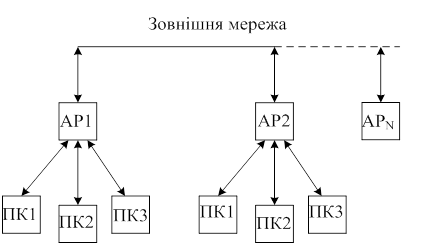

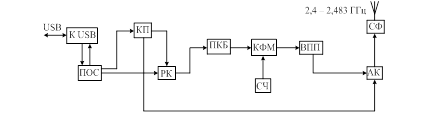

... ією "лінія", тобто одноранговій мережі, в якій перший комп'ютер сполучений з другим, другий з третім і так далі. Для організації з'єднання безпровідної мережі такого типу застосовуються вбудовані або встановлювані адаптери Wi-Fi, наявність якого необхідна кожному вхідному в мережу пристрою. 2) Інфраструктурне з'єднання (Infrastructure Mode). У режимі Infrastructure Mode станції взаємодіють одна ...

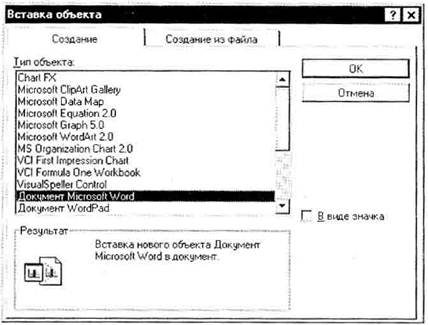

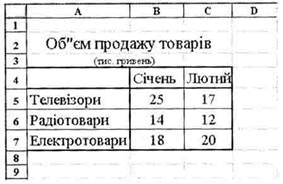

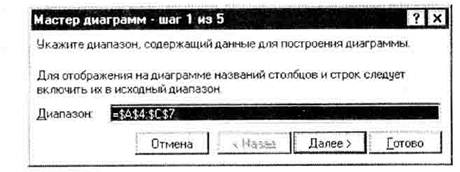

... та знизу ( нижній колонтитул ) у межах одного розділу або всього документа. Правильний вибір цієї інформації дає змогу читачеві краще орієнтуватися в документі. 5.4 Уведення інформації Інформаційна система маркетингу – це сукупність інформації, апаратно-програмних і технологічних засобів, засобів телекомунікацій, баз і банків даних, методів і процедур, персоналу управління, які реалізують ...

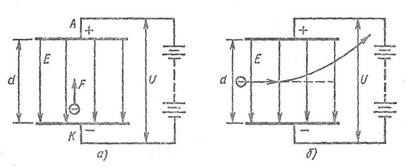

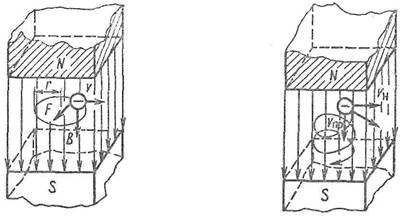

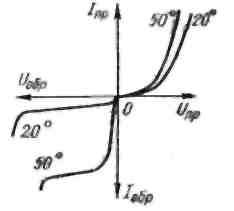

... 4. Як графічно позначаються польові транзистори? Інструкційна картка №9 для самостійного опрацювання навчального матеріалу з дисципліни «Основи електроніки та мікропроцесорної техніки» І. Тема: 2 Електронні прилади 2.4 Електровакуумні та іонні прилади Мета: Формування потреби безперервного, самостійного поповнення знань; розвиток творчих здібностей та активізації розумово ...

0 комментариев