Навигация

Фільтрація на основі інформації про стан TCP-з’єднання

1.7 Фільтрація на основі інформації про стан TCP-з’єднання

У деяких правилах обробки пакетів використовуються прапори, що визначають стан TCP-з’єднання. Будь-яке з’єднання проходить через визначені стани. Стани клієнта і сервера розрізняються між собою.

У першому пакеті, відправленому вилученим клієнтом, установлений прапор SYN (прапор АСК скинутий). Передача такого пакета є першим кроком у встановленні TCP-з’єднання. В усіх наступних пакетах, переданих клієнтом, установлений прапор АСК, а прапор SYN скинутий. Як правило, брандмауери дозволяють проходження пакетів, що містять звертання клієнтів, незалежно від стану прапорів SYN і АСК.

Пакети, передані вилученими серверами, завжди є відповідями на попередні звертання клієнтів-програм. У кожнім пакеті,, що надійшов від вилученого сервера, повинний бути встановлений прапор АСК, оскільки TCP-з’єднання ніколи не встановлюється з ініціативи сервера.

2. Проба і сканування

Проба – це спроба установити з’єднання чи одержати відповідь при звертанні до конкретного порту. Сканування являє собою серію подібних спроб, початих для різних портів. Як правило, сканування виробляється з застосуванням автоматизованих засобів.

Самі по собі проби і сканування безпечні для системи. Більш того, єдиний спосіб визначити, чи підтримується на вузлі визначений тип служби, – звернутися до відповідного порту, тобто зробити пробу. Проте в більшості випадків проби і сканування є частиною цілого комплексу заходів для збору інформації, після чого звичайно випливає спроба злому системи. У 1998 році спостерігалося різке збільшення числа випадків сканування; у цей час одержали широке поширення автоматичні скануючі програми, а в процесі збору інформації брали участь цілі групи хакерів.

3. Додаткові питання фільтрації пакетів

Обробка пакетів з маршрутом до джерела і фрагментація безпосередньо не зв'язані з фільтрацією пакетів. Однак ці питання також відносяться до забезпечення безпеки і зважуються на системному рівні.

3.1 Маршрут до джерела

Протокол IP надає можливість безпосередньо вказати в складі пакета маршрут між двома комп'ютерами і позбавити проміжні маршрутизатори права приймати рішення про шлях проходження пакета. Маршрут у складі IP-пакета, подібно ІCMP-перенапрямленю, дозволяє хакеру “обманути” систему так, що вона буде приймати його комп’ютер за локальну машину, сервер провайдера чи інший вузол мережі, що користається довірою.

За замовчуванням Red Hat Linux 6.0 не обробляє пакети, що містять маршрут до джерела. Подібним чином можна сформувати і більш ранні версії системи, але для цього необхідно переформувати ядро. В даний час у процесі нормального обміну даними явна вказівка маршруту до джерела практично не використовується, і багато маршрутизаторів попросту ігнорують подібні пакети.

3.2 Фрагментація пакетів

У різних типах локальних мереж (наприклад, Ethernet, ATM, token ring) накладаються різні обмеження на довжину переданих кадрів. По шляху проходження пакета від джерела до приймача зустрічаються ділянки мереж, що підтримують кадри меншої довжини. Щоб передати дані через таку ділянку мережі, маршрутизатор змушений розбивати пакет на частини, називані фрагментами. Перший фрагмент пакета містить номера вихідного порту і порту призначення, у наступних фрагментах ці зведення відсутні.

Конфігурація комп’ютера, що виконує функції брандмауера, повинна бути обрана так, щоб пакети, розбиті на фрагменти, відновлювалися перед передачею на вузол призначення. Така конфігурація автоматично встановлюється в Red Hat 6.0. У попередніх версіях системи засобу дефрагментації повинні були бути явно включені перед компіляцією ядра.

3.3 Фільтрація вихідних пакетів

Якщо комп’ютери вашої локальної мережі і користувачі, що працюють за ними, заслуговують довіри, питання фільтрації вихідних пакетів не так важливі, як фільтрація пакетів, адресованих локальної мережі. Якщо брандмауер не пропускає небажані повідомлення, вузли локальної мережі не будуть передавати відповіді на них. Проте симетрична фільтрація забезпечує високий ступінь захисту. Якщо брандмауер фільтрує не тільки вхідні, але і вихідні пакети, вузли Internet захищені від помилок, що допускаються вашими користувачами.

Яку ж загрозу може представляти ваша локальна мережа для інших комп’ютерів, підключених до Internet? Якщо події будуть розвиватися найгіршим образом, може статися так, що зловмисник одержить доступ до вашої локальної мережі. При цьому фільтрація пакетів забезпечить визначений рівень захисту глобальної мережі, принаймні, доти, поки зловмиснику не потрапить у руки пароль root. Одержавши права суперкористувача, він зможе попросту відключити брандмауер.

Фільтрація вихідних повідомлень дозволить виключити влучення повідомлень, переданих по локальній мережі, у Internet. Варто помітити, що витік конфіденційної інформації може відбуватися не тільки внаслідок незаконного проникнення в систему, але й у результаті неправильного настроювання вузлів локальної мережі, при якій передані зведення безперешкодно проникають у Internet. До такого неконтрольованого поширення інформації може привести використання серверів dhcpd, timed, routed і rwhod. Служби wall і syslogd також не ідеальні з погляду безпеки системи.

Фільтрація вихідних пакетів дозволить припинити небажані звертання до серверів з вузлів локальної мережі. Джерелом таких звертань можуть бути неперевірені програми, що запускаються користувачами на їхніх комп’ютерах. Так, наприклад, програми, що застаріли, розроблені без обліку особливостей мережного середовища, можуть поводитися непередбачено на комп’ютері, підключеному до Internet.

Похожие работы

... збір даних про організацію, який полягає в пошуку всіх відомостей, які хакер може зібрати про комп'ютерну систему, що атакується. Мається на увазі інформація, що містить звіт про комп'ютерну мережу організації. На хакреських сайтах можна знайти файли з результатами сканування широкого діапазону телефонних номерів. У цих файлах можна знайти безліч відомостей про телефони різних організацій з вказі ...

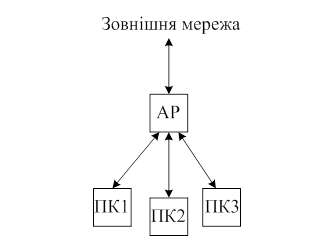

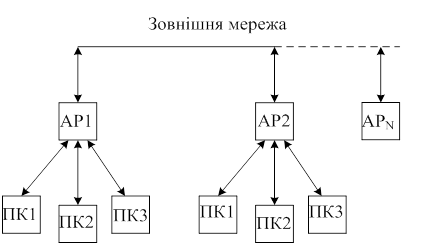

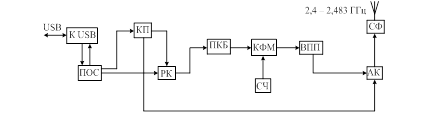

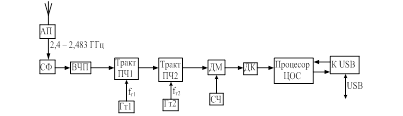

... ією "лінія", тобто одноранговій мережі, в якій перший комп'ютер сполучений з другим, другий з третім і так далі. Для організації з'єднання безпровідної мережі такого типу застосовуються вбудовані або встановлювані адаптери Wi-Fi, наявність якого необхідна кожному вхідному в мережу пристрою. 2) Інфраструктурне з'єднання (Infrastructure Mode). У режимі Infrastructure Mode станції взаємодіють одна ...

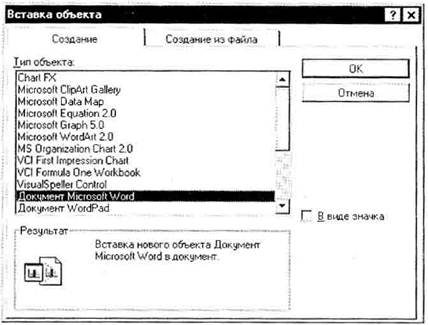

... та знизу ( нижній колонтитул ) у межах одного розділу або всього документа. Правильний вибір цієї інформації дає змогу читачеві краще орієнтуватися в документі. 5.4 Уведення інформації Інформаційна система маркетингу – це сукупність інформації, апаратно-програмних і технологічних засобів, засобів телекомунікацій, баз і банків даних, методів і процедур, персоналу управління, які реалізують ...

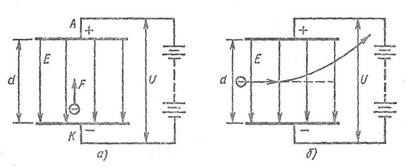

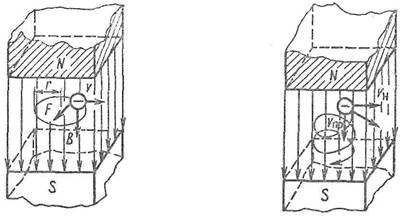

... 4. Як графічно позначаються польові транзистори? Інструкційна картка №9 для самостійного опрацювання навчального матеріалу з дисципліни «Основи електроніки та мікропроцесорної техніки» І. Тема: 2 Електронні прилади 2.4 Електровакуумні та іонні прилади Мета: Формування потреби безперервного, самостійного поповнення знань; розвиток творчих здібностей та активізації розумово ...

0 комментариев