Навигация

Технологии VPN

6.5.1. Технологии VPN

Виртуальные частные сети (VPN) решают проблему прямого доступа к серверам через Интернет при помощи объединения следующих фундаментальных компонентов безопасности:

• IP-инкапсуляция;

• защищенная аутентификация;

• шифрование вложенных данных.

Протокол Secure Socket Layer осуществляет шифрование вложенных данных без защищенной аутентификации удаленного пользователя, a Kerberos осуществляет защищенную аутентификацию без шифрования вложенных данных.

IP-инкапсуляция. В идеале, компьютеры в каждой локальной сети не должны ничего подозревать о том, что во взаимодействии с компьютерами из других локальных сетей есть что-то особенное. Компьютеры, не входящие в вашу виртуальную сеть, не должны иметь возможность подслушивать трафик между локальными сетями или вставлять в коммуникационный поток свои собственные данные.

IP-пакет может содержать любой вид информации: файлы программ, данные электронных таблиц, звуковые данные или даже другие IP-пакеты. Когда IP-пакет содержит другой IP-пакет, это называется IP-инкапсуляцией (IP encapsulation), IP поверх IP (IP on IP) или IP/IP. Можно инкапсулировать один IP-пакет в другой несколькими способами; Microsoft делает это двумя различными, но связанными способами, определенными в протоколах Point-to-Point Tunneling Protocol (РРТР) и Layer 2 Tunneling Protocol (L2TP). Microsoft также поддерживает IPSec, которому не обязательно использовать инкапсуляцию.

IP-инкапсуляция может заставить две удаленные друг от друга сети выглядеть для компьютеров сети соседними, отделенными друг от друга только одним маршрутизатором, хотя на самом деле они будут разделены многими шлюзами и маршрутизаторами Интернета, которые могут даже не использовать одного адресного пространства, потому что обе внутренние сети применяют трансляцию адресов.

Конечная точка туннеля, будь это маршрутизатор, устройство VPN, или сервер, на котором работает протокол туннелирования, извлечет внутренний пакет, расшифрует его и затем отправит вложенный пакет по его пути назначения во внутренней сети в соответствии со своими правилами маршрутизации.

Передача данных в соединенных по протоколу РРТР локальных сетях начинается и заканчивается точно так же, как это происходит в локальных сетях, соединенных через маршрутизатор. IP-пакетам, однако, приходится проходить более дальний путь, поэтому в середине проделывается большая работа. С точки зрения двух клиентских компьютеров в сети не имеет значения, каким образом пакет был получен одной IP-подсетью от другой. Для вовлеченных в соединение сетевых клиентских компьютеров маршрутизатор означает то же самое, что и два RRAS-сервера и РРТР-соединение.

Защищенная аутентификация. Защищенная аутентификация (cryptographic authentication) используется для безопасного подтверждения личности удаленного пользователя, для того чтобы система смогла определить соответствующий этому пользователю уровень безопасности. Сети VPN применяют защищенную аутентификацию для того, чтобы определить, может ли пользователь участвовать в зашифрованном туннеле или нет, а также могут применять ее для обмена секретными или открытыми ключами, используемыми для шифрования вложенных данных.

Существует много различных видов защищенной аутентификации в двух общих категориях.

• Шифрование с секретным ключом. Также называется шифрованием с общим секретным ключом (shared secret encryption) или симметричным шифрованием (symmetric encryption), полагается на секретное значение, известное обеим сторонам.

• Шифрование с открытым ключом. Полагается на обмен однонаправленными ключами (unidirectional keys) - ключами, при помощи которых можно только зашифровать данные. Оконечные системы туннеля могут обмениваться парами открытых ключей для образования двунаправленного канала, или получатель при передаче с открытым ключом может зашифровать общий секретный ключ и переслать его отправителю для использования в будущих коммуникациях (потому что шифрование с секретным ключом быстрее, чем шифрование с открытым ключом).

Если хакер перехватит открытый ключ (или ключ для зашифровки), он сможет только зашифровать данные и передать их получателю, но не сможет расшифровать содержание перехваченных данных.

Шифрование вложенных данных. Шифрование вложенных данных (data payload encryption) используется для сокрытия содержания инкапсулированных данных при шифровании инкапсулированных IP-пакетов и данных, и внутренняя структура частных сетей сохраняется в секрете. Шифрование вложенных данных может осуществляться при помощи одного из криптографических методов обеспечения безопасности, которые различаются в зависимости от вашего решения VPN.

6.5.2. IPSec

IPSec (Internet Protocol Security) это система стандартов IETF для безопасных IP-коммуникаций, полагающаяся на шифрование для обеспечения подлинности и закрытости IP-коммуникаций. IPSec обеспечивает механизм, посредством которого можно реализовать следующее:

• проверять подлинность отдельных IP-пакетов и гарантировать, что они не были изменены;

• шифровать вложенные данные отдельных IP-пакетов между двумя оконечными системами;

• инкапсулировать TCP или UDP сокет между двумя оконечными системами (хостами) внутри защищенного IP-канала (туннеля), установленного между промежуточными системами (маршрутизаторами) для обеспечения функционирования виртуальной частной сети.

IPSec реализует эти три функции при помощи двух независимых механизмов: протокол Authentication Headers '(АН) для аутентификации и протокол Encapsulation Security Payload (ESP) для шифрования части данных IP-пакета. Эти два механизма могут применяться вместе или по отдельности.

Механизм АН работает, вычисляя контрольную сумму всей информации заголовка TCP/IP и зашифровывая контрольную сумму при помощи секретного ключа получателя. Получатель расшифровывает контрольную сумму при помощи своего секретного ключа и затем сверяет заголовок с расшифрованной контрольной суммой. Если вычисленная контрольная сумма отличается от контрольной суммы заголовка, то в этом случае либо не удалась расшифровка из-за неправильного ключа, либо заголовок был изменен при передаче. В любом случае пакет отбрасывается.

IPSec может действовать в одном из двух режимов: транспортном режиме (transport mode), который работает в точности как обычный IP, за исключением того, что проводится аутентификация заголовков (АН) и содержимое шифруется (ESP), или в туннельном режиме (tunnel mode), в котором IP-пакеты целиком инкапсулируются внутрь пакетов АН или ESP для обеспечения безопасного туннеля. Транспортный режим используется для обеспечения безопасного или аутентичного взаимодействия через открытые области IP между соединенными через Интернет хостами в любых целях, в то время как туннельный режим используется для создания безопасных каналов передачи данных между маршрутизаторами или другими конечными точками сети в целях связывания двух частных сетей.

Туннельный режим. При обычном маршрутизируемом соединении хост передает IP-пакет своему шлюзу по умолчанию, который продвигает пакет до тех пор, пока он не достигнет шлюза по умолчанию получателя, который затем передает его конечному хосту. Все компьютеры в соединении должны быть в одном открытом адресном пространстве.

В IP поверх IP, или IP/IP, шлюз по умолчанию (или другой маршрутизатор по пути следования) получает пакет и замечает, что его маршрут для этого пакета задает туннель IP/IP, поэтому он устанавливает TCP/IP-соединение с удаленным шлюзом. При помощи этого соединения шлюз передает весь IP-трафик хоста-инициатора внутри этого соединения, вместо того чтобы продвигать его.

IPSec реализует и IP/IP, и IPSec/IP. IP/IP обеспечивает незашифрованный виртуальный туннель между двумя оконечными системами a IPSec/IP применяет ESP для шифрования вложенных данных несущего IP, таким образом зашифровывая весь инкапсулированный IP-пакет

Internet Key Exchange. IPSec использует криптографию открытого ключа для шифрования данных между оконечными системами. Для того чтобы установить IPSec-соединение с хостом-получателем, передающий хост должен знать открытый ключ этого хоста. Технически отправитель может просто запросить у хоста открытый ключ, но это е обеспечит аутентификации — любой хост может запросить ключ и получить его. Таким образом работает SSL, подлинность компьютер; не имеет значения, и SSL полагается на какой-либо другой протокол для аутентификации пользователя после установки туннеля.

IPSec использует концепцию Security Association (безопасная ассоциация, SA) для создания именованных комбинаций ключей и политики, используемых для защиты информации для определенной функции. Политика может указывать определенного пользователя, IP-адрес хоста или сетевой адрес, аутентификация которых должна быть проведена, или задавать маршрут, где можно было бы получить такую информацию.

Internet Key Exchange (IKE) устраняет необходимость вручную вводить ключи в системы. IKE использует безопасность с секретным ключом для подтверждения своих полномочий для создания IPSec-соединения и для секретного обмена открытыми ключами. Протокол IKE также способен согласовывать совместимый набор протоколов шифрования с чужим хостом, так что администраторам не нужно знать, какие именно протоколы шифрования поддерживаются на хосте другой стороны. После обмена открытыми ключами и согласования протоколов шифрования безопасные ассоциации автоматически создаются на обоих хостах и может быть установлено обычное IPSec-взаимодействие. С использованием IKE в каждый компьютер, которому требуется взаимодействие через IPSec, должен быть введен только один секретный ключ. Этот ключ может быть использован для создания соединения IPSec с любым другим IPSec-хостом, обладающим этим же секретным ключом

В Windows 2000 можно сконфигурировать политики IPSec для использования Kerberos для автоматического обмена секретными ключами для IKE Это устраняет потребность в ручном вводе ключей и позволяет реализовать полностью автоматическое безопасное шифрование между членами одной Active Directory в сетях Windows 2000

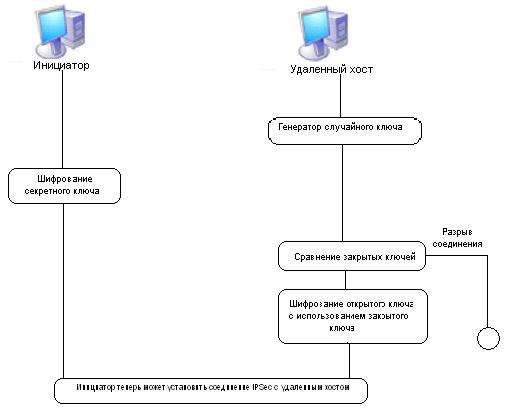

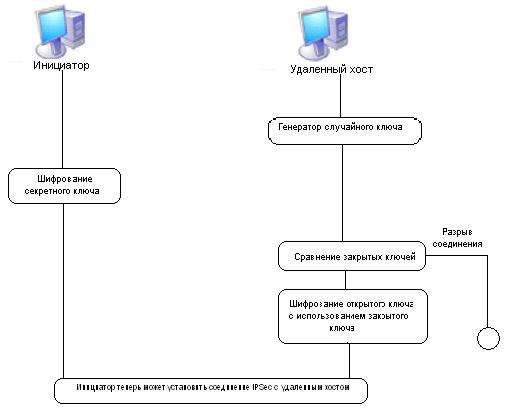

Инициатор IKE начинает IKE-запрос, отправляя удаленному хосту запрос на соединение в виде простого текста. Удаленный хост генерирует случайное число, сохраняет его копию и отправляет копию обратно инициатору. Инициатор шифрует свой секретный ключ с использованием случайного числа и отправляет его удаленному хосту. Удаленный хост расшифровывает секретный ключ, используя свое сохраненное случайное число, и сравнивает закрытый ключ со своим секретным ключом (или списком ключей, называемом связкой ключей (keyring)). Если секретный ключ не совпадает ни с одним ключом из списка, удаленный хост разорвет соединение. Если совпадет, удаленный хост зашифрует свой открытый ключ при помощи секретного ключа и отправит его обратно инициатору. Инициатор затем воспользуется открытым ключом для установки сеанса IPSec с удаленным хостом.

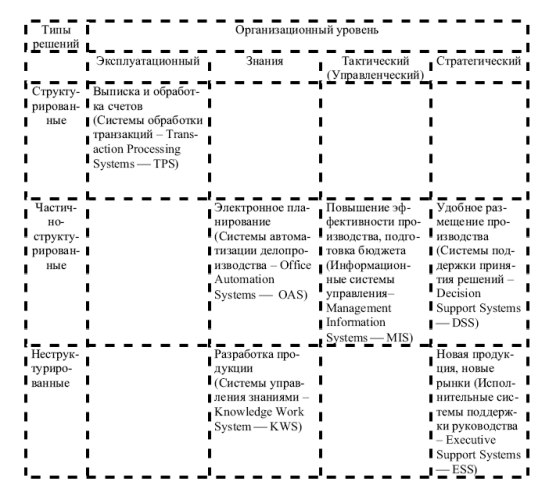

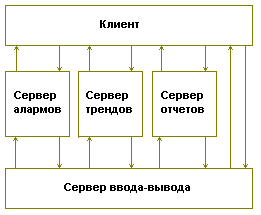

Рис. 6.5.2.1. Пример работы Internet Key Exchange.

Реализация Microsoft IPSec не завершена полностью, потому что стандарты IPSec все еще появляются. Практическим следствием этого является то, что реализация IPSec в Windows 2000 по умолчанию несовместима с реализациями большинства поставщиков брандмауэров

Похожие работы

... c 4.2 Firewall a c c 4.3 Аудит доступа a c c 5 Общая оценка состояния сервера a c c Отчет по состоянию сети п/н Критично Не удовлет-ворительно Удовлет-ворительно 1 Сегмент ЛВС c c a 2 Канал выхода в Интернет c c a 3 Защита от НСД изнутри a c c 4 Защита от НСД из вне a c c 5 Общая оценка состояния ЛВС c a c 1 Сегмент ЛВС c c a 1.1 ...

... . Становление рыночной экономики в России породило ряд проблем. Одной из таких проблем является обеспечение безопасности бизнеса. На фоне высокого уровня криминализации общества, проблема безопасности любых видов экономической деятельности становится особенно актуальной. Информационная безопасность среди других составных частей экономической безопасности (финансовой, интеллектуальной, кадровой, ...

... разрабатываются специально для Windows 9x, особенно для Windows 95. Такие программы создаются без учета огромного количества особенностей, отличающих мощные сетевые операционные системы Windows NT/2000 от операционных систем Windows 9x, предназначенных для домашних персональных компьютеров. Основной причиной нарушений в работе таких приложений является система безопасности NT/2000. Например, если ...

... К. Сатпаева» для просмотра и ввода информации системы оперативно-диспетчерского контроля и управления, создаваемые на Visual Basic. Специфика используемого в системе оперативно-диспетчерского контроля и управления РГП «Канал им. К. Сатпаева» ПО такая, что разработка ПО, как таковая, может производиться только при создании самой системы. Применяемое ПО является полуфабрикатом. Основная задача ...

0 комментариев