Навигация

Если бы вы разрабатывали сеть, к которой предьявлялось бы требование

2. Если бы вы разрабатывали сеть, к которой предьявлялось бы требование

минимизации количества оборудования, то какую бы топологию сети вы

использовали?

3. Примером какой топологии является сеть Ethernet?

[КС 9-8]

[Методы доступа к каналу]

[0]Раздел 10 [2]Методы доступа к каналу

[1]Цели

[5]В результате изучения данного раздела вы сможете определять

основные методы доступа к среде, их ключевые характеристики, а также их

достоинства и недостатки.

[1]Введение

[5]В случае симплексной передачи с помощью канала точка-точка передатчик

имеет возможность передавать данные в любой момент времени. При этом никакое

другое устройство не может исказить сообщения, пытаясь выполнить передачу

данных в канал.

Однако зачастую несколько устройств подключаются к тракту передачи данных

(каналу), образуя, таким образом, многоточечный канал. В этом случае остро

встает вопрос о разработке метода, позволяющего устройствам передавать

данные без интерференции с сообщениями других устройств. Методы доступа

к каналу передачи данных определяют правила, руководствуясь которыми,

устройства могут получить доступ к среде передачи данных, передавать

данные и отключаться от канала.

В данном разделе описываются три основных метода доступа к каналу передачи

данных:

- состязание

- полингование

- передача маркера

Каждый канал характеризуется максимальной скоростью передачи данных.

Но когда два и более устройства имеют возможность одновременной передачи

информации, то из-за неизбежных накладных расходов на организацию адекватного

доступа к каналу со стороны этих устройств происходит ограничение полезной

полосы пропускания коммуникационной среды. Различные методы доступа

характеризуются различными накладными расходами и соответствующим влиянием

на сетевой трафик. В данном разделе даются краткие оценки влияния каждого из

рассматриваемых методов доступа на производительность процесса передачи

данных.

[КС 10-1]

[ Состязание ]

[ к рис. на стр 10-2 (в поле рисунка)]

[1]Состязание

[5]В системах, реализующих метод состязаний, сетевые устройства имеют

возможность выполнить передачу данных в любой момент времени. Не

существует никакого специального средства, регламентирующего права

использования канала устройствами.

Данная схема проста с точки зрения ее разработки, она обеспечивает равные

права доступа для всех сетевых станций. Станции инициируют передачу всякий

раз, когда они располагают соответствующими данными, не обращая внимания

на то, что происходит у соседей.

К сожалению, стратегия "передавай, когда готов" имеет один важный недостаток.

Станции могут начать передачу данных в одно и то же время. Когда это

происходит, передаваемые сигналы смешиваются друг с другом, что приводит к

их взаимному искажению и, в конце концов, к потере информации. Такого рода

неприятные события называются "коллизиями".

Современные протоколы состязаний разработаны таким образом,

что предусматривают предварительное прослушивание канала станциями прежде,

чем они начинают передачу. Если при прослушивании станция фиксирует наличие

сигнала в канале, то передача откладывается, и только спустя некоторое время

выполняется повторная попытка. Эти протоколы получили название CSMA (Carrier

Sense, Multiple Access). Они внесли свой вклад в уменьшение числа возникающих

коллизий, однако коллизии все же возникают и в случае применения протоколов

CSMA. Происходит это в тех случаях, когда, скажем, две станции, одновременно

прослушав канал и не обнаружив в нем сигнала, приступают к передаче.

[КС 10-2]

В случае использования протоколов CSMA, обнаружение коллизии (и последующая

повторная передача данных) возлагается на функциональные уровни,

расположенные выше Канального. Когда на этих уровнях фиксируется факт потери

данных, осуществляется их повторная передача. Потеря данных фиксируется в

том случае, когда за определенный период времени передатчик не получает

ответа на посланные данные. Причем этот период времени должен включать

затраты, связанные с межуровневой транспортировкой данных в соответствии с

Моделью OSI. В результате снижается эффективность применения CSMA протоколов.

Примерами протоколов, реализующих функции повторной передачи данных на

Канальном уровне (или ниже), являются протоколы CSMA/CD (Carrier Sense,

Multiple Access/Collision Detection) и CSMA/CA (Carrier Sense, Multiple

Access/Collision Avoidance). Протокол CSMA/CD не только предполагает

превентивное прослушивание канала, но также и обнаружение столкновений на

фазе передачи данных с последующим повтором передачи. В настоящее время

протоколы CSMA/CD широко применяются на практике. Примером CSMA/CD протоколов

являются Ethernet и IEEE 802.3, которые обсуждаются в последующих разделах.

Протоколы CSMA/CA реализуют схему доступа к среде, основанную на разделении

времени, или на явных запросах. Примером сети, использующей метод CSMA/CA

является сеть LocalTalk.

Достоинства метода состязаний следующие:

Относительная простота программного обеспечения и очень малые накладные

расходы. В случае низкого уровня трафика действительная полоса пропускания

данных чрезвычайно велика. Однако с ростом трафика время доступа к каналу

нелинейно увеличивается, зачастую сокращая до неприемлемого уровня полосу

пропускания канала, причем реальная скорость передачи опускается значительно

ниже максимально возможной.

Недостаток метода состязаний следующий:

Время доступа к каналу не предсказуемо, носит статистический характер.

Поэтому метод состязаний, называемый стахостическим, считается непригодным

для использования в системах автоматического управления оборудованием. Кроме

этого, данный метод не позволяет обеспечить гарантированно быстрый доступ

к каналу для привилегированных устройств.

[КС 10-3]

[ Полингование ]

[ к рис. на стр. 10-4 (в поле рисунка)]

[1]Полингование

[5]Полингование представляет метод доступа, при котором одно из устройств

(называемое контроллером (controller), ведущим (primary) или мастером (master))

выполняет функции администратора доступа к каналу. Контроллер опрашивает

другие устройства (называемые вторичными (secondary)) на предмет наличия

данных для передачи в соответствии с некоторым предопределенным порядком.

Если данные имеются, то они могут быть переданы (обычно через контроллер).

Вторичные устройства могут быть подключены к контроллеру различными способами,

как это показано на рисунке. Подсеть, имеющая топологию звезда, является

наиболее пригодной для реализации метода полингования. При этом на концах

лучей звезды располагаются вторичные устройства, а концентратор (hub)

выполняет роль мастера. Такие конфигурации широко используются для

подключения терминалов к коммуникационным устройствам управления.

Для получения данных от вторичного устройства мастер направляет в его адрес

запрос данных и затем принимает то, что передает вторичный. Подобная операция

повторяется для каждого вторичного устройства. При этом период времени, в

течение которого вторичное устройстро имеет возможность передавать данные,

ограничивается системными правилами.

[КС 10-4]

[5]Преимущества полингования следующие:

[5]- При полинговании осуществляется централизованное управление доступом в

канал. Определены и фиксированы максимальные и минимальные значения времен

доступа и темпа передачи данных. Правила опроса вторичных станций обычно

задаются при инициализации концентратора. Однако в некоторых системах

начальный алгоритм опроса может изменяться динамически в соответствии с

оперативной обстановкой. Для обеспечения специального обслуживания

вторичных станций возможно использование приоритетных схем.

- Метод полингования является детерминированным и считается пригодным для

управления определенными типами автоматического оборудования. Однако для

некоторых приложений задержки опроса, присущие схеме полингования, могут

оказаться неприемлемыми.

- При росте трафика данных, создаваемого вторичными станциями, эффективная

полоса пропускания канала также возрастает до некоторого предельного уровня.

Дальнейший рост трафика не приводит ни к увеличению, ни к уменьшению

эффективной полосы пропускания.

[5]Недостаток схемы полингования следующий:

[5]- Системы, основанные на схеме полингования, зачастую расходуют

значительную часть полосы пропускания канала для передачи оповещений и

подтверждений, а также для прослушивания канала. Время, необходимое на

реверсирование полудуплексных линий, еще в большей степени увеличивает

накладные расходы, обеспечивающие корректное функционирование схемы

полингования. Все это снижает как эффективную скорость передачи данных

по каналу, так и возможный максимум полосы пропускания.

[КС 10-5]

[ Передача маркера ]

[ маркер ]

[ к рис. на стр. 10-6 (в поле рисунка)]

[1]Передача маркера

[5]В системах, использующих метод передачи маркера, маленький кадрик (маркер)

передается предопределенным образом от одного устройства к другому. Маркер -

это специальное сообщение, с помощью которого управление каналом передачи

данных временно отдается устройству, владеющему маркером. Метод управления

доступом к каналу реализуется в результате круговой передачи маркера от

одного устройства к другому.

В каждом устройстве известно, какому устройству следует передать маркер, и

от какого устройства он может быть получен. Каждое устройство периодически,

получая маркер, берет на себя управление каналом, выполняет свои обязанности,

а затем передает маркер следующему устройству. Системные правила ограничивают

интервал времени, в течение которого каждое устройство контролирует маркер.

В настоящее время разработаны стандарты протоколов передачи маркера. Наиболее

известными стандартами для ЛС являются IEEE 802.5 Token Ring и 802.4 Token

Bus. В сети Token Bus, имеющей шинную топологию, применяется метод передачи

маркера для доступа к каналу. Сети Token Ring имеют топологию кольца и

используют тот же метод доступа. Другим стандартом метода передачи маркера

для оптоволоконной ЛС является стандарт FDDI, в котором определяются

оптические интерфейсы передачи данных. Все названные стандарты обсуждаются в

последующих разделах.

[КС 10-6]

[5]Достоинства метода передачи маркера заключается в следующем:

[5]- Метод передачи маркера является детерминированным и считается пригодным

для использования в системах управления некоторыми видами автоматического

оборудования.

- Системы, реализующие метод передачи маркера, обладают достаточной гибкостью,

благодаря широкому набору опций, включая поддержку механизма приоритетов.

Правила доступа к каналу могут быть определены на стадии инициализации

системы и, кроме этого, возможно их динамическое изменение сообразно

меняющимся условиям. Все это улучшает эффективность использования пропускной

полосы канала. Для определенного ряда устройств может быть обеспечено

приоритетное обслуживание.

- При росте трафика данных, создаваемого подключенными к каналу устройствами,

эффективная полоса пропускания также возрастает вплоть до некоторого уровня.

Дальнейший рост трафика данных не влечет ни увеличение, ни уменьшение

эффективной полосы пропускания канала. Метод передачи маркера характеризуется

наивысшими возможными значениями эффективной полосы пропускания в условиях

больших нагрузок.

[5]Недостаток метода передачи маркера следующий:

[5]- Метод передачи маркера реализуется довольно сложным программным

обеспечением, локализованным во всех подключенных к сети устройствах.

Параметры программ в каждом устройстве интерактивно и автоматически

перенастраиваются всякий раз, когда некоторое устройство либо добавляется в

сеть, либо отключается от сети. Внутренний мониторинг состояния сети,

включающий процедуры обнаружения ошибок и восстановления, требует участия

всех активных устройств сети. В некоторых сетях, реализующих метод передачи

маркера, требуется дополнительный центральный контроллер. Накладные расходы,

связанные с обеспечением работоспособности сети, приводят к уменьшению

эффективной полосы пропускания канала.

[КС 10-7]

[ Передача маркера и состязание ]

[ Полоса пропускания Состязание ]

[ Передача маркера ]

[ Загрузка ]

[ к рис. на стр. 10-8 (в поле рисунка)]

[1]Передача маркера и состязание

[5]Сравнение преимуществ и недостатков метода передачи маркера и метода

состязаний, а также исследование их производительности, являются темой

широких дискуссий, развернувшихся среди специалистов в области сетей ЭВМ.

В данном разделе приводится обсуждение производительности этих двух наиболее

популярных методов доступа. Поразительно, но ни один из методов не имеет

явного превосходства с точки зрения производительности. Однако в зависимости

от конкретных условий применения или один, или другой метод все же обладает

лучшими показателями.

В случае большой загруженности канала передачи данных с помощью метода

передачи маркера достигается наиболее высокая степень использования полосы

пропускания сети. В этих же условиях метод состязаний показывает значительно

худшие результаты. С другой стороны из-за малых накладных расходов на

обеспечение доступа к среде метод состязаний превосходит метод передачи

маркера на слабо нагруженной сети.

[1]Итоги

[5]Тремя наиболее известными методами доступа являются: метод состязаний,

метод передачи маркера и метод полингования. Метод состязаний широко

применяется в тех случаях, когда наиболее важным является обеспечение

минимальных накладных расходов на доступ к среде. Передача маркера и

полингование требуют больших накладных расходов, но при определенных условиях

обеспечивают более эффективное использование полосы пропускания канала

передачи данных.

[КС 10-8]

[1]Упражнение 10

[5]1. Установите соответствие между указанными ниже характеристиками и

методами доступа к каналу.

А. Детерминированность.

В. Высокая эффективная полоса пропускания.

С. Первичный и вторичный.

D. Коллизии.

Е. Передача по готовности.

-------Передача маркера

-------Полингование

-------Состязание

[КС 10-9] ----------

[КС 10-10]----------

[Технология коммутации]

[0]Раздел 11. [2]Технология коммутации

[1]Цели

[5]В результате изучения данного раздела вы сможете определять

характеристики методов коммутации цепей, коммутации сообщений и коммутации

пакетов.

[1]Введение

[5]В больших сетях могут существовать многочисленные пути, связывающие

передатчик и приемник информации. Подобно тому, как поезда проходят по

различным железнодорожным участкам, потоки информации могут коммутироваться

с помощью различных каналов связи. Существует три метода коммутации,

используемые в случае передачи трафика цифровых данных. В данном разделе

обсуждаются их характеристики, достоинства и недостатки.

[КС 11-1]

[ Коммутация цепей ]

[ сбщ1 сбщ2 ]

[Рис. на стр.11-2 (в поле рисунка)]

[1]Коммутация цепей

[5]Коммутация цепей является методом, в соответствии с которым передатчик и

приемник информации непосредственно соединяются физическими трактами.

Например, телефонное коммуникационное оборудование осуществляет поиск пути,

который соединяет телефонные аппараты абонентов, устанавливая физическое

соединение между ними. После установления соединения непосредственный

выделенный путь между обоими концами сохраняется до тех пор, пока это

соединение не завершится.

Метод коммутации цепей в сетевом окружении работает во многом также, как

в телефонной системе. Сквозной путь между передатчиком и приемником должен

существовать прежде, чем может начаться собственно передача данных. Поэтому

ЭВМ, имеющая намерение передать информацию, должна прежде инициировать

установление соединения с целевым устройством. Установление соединения

полностью заканчивается, когда коммутационный процесс достигает

устройства назначения и, кроме этого, устройство назначения подтверждает

свою готовность и способность принять участие в передаче.

[5]Достоинства:

[5]- отсутствует перегрузка канала, поскольку коммуникационный тракт (если уж

он установлен) является выделенным;

- отсутствуют задержки доступа к каналу передачи данных.

[КС 11-2]

[5]Недостатки:

- неэффективное использование связного канала. Канал не используется, когда

соединенные им устройства не ведут передачу данных;

- метод может оказаться более дорогим по сравнению с другими методами

коммутации, поскольку для каждого соединения требуется отдельный выделенный

канал;

- возможны длительные задержки установления соединения, в течение которых

не осуществляется передача данных.

[КС 11-3]

[ Коммутация сообщений ]

[ сбщ2 сбщ1 ]

[к рис. на стр.11-4 (в поле рисунка)]

[1]Коммутация сообщений

[5]Метод коммутации сообщений не предполагает предварительного установления

выделенного пути между станциями. Существо метода в следующем. При передаче

сообщения станция добавляет к нему адрес назначения. Сообщение передается по

сети от узла к узлу. Сообщение, передаваемое одним узлом, полностью

принимается другим, кратковременно сохраняется, а затем передается следующему

узлу. Такой тип сети называют "сеть с промежуточным хранением" (store-and-

forward network).

Узлы сети коммуникации сообщений обычно создаются на базе универсальных ЭВМ.

Необходимыми являются устройства, позволяющие хранить (буферизовывать)

принимаемые сообщения, которые могут быть довольно длинными. Для данного

метода коммутации характерны дополнительные задержки из-за накладных расходов

на поиск следующего узла для передачи, на организацию очередности передачи

сообщений, а также собственно на передачу сообщения.

[КС 11-4]

[5]Преимущества:

[5] - эффективность использования линий сети выше, чем в методе коммутации

цепей, поскольку полоса пропускания сети "одновременно" используется большим

количеством устройств;

- перегруженный сетевой трафик данных может быть снижен, поскольку сообщения

могут временно сохраняться в промежуточных узлах;

- сообщениям могут устанавливаться приоритеты. При этом низко приоритетные

сообщения задерживаются в узлах, "уступая дорогу" сообщениям с более высокими

приоритетами (в этом положительный эффект промежуточного хранения сообщений);

- одно сообщение может быть разослано многим получателям. Сообщение может

сопровождаться широковещательным адресом назначения, указывающим некоторую

область сети, узлам которой необходимо переслать сообщение.

[5]Недостатки:

[5]- метод коммутации сообщений не пригоден для большинства приложений

реального времени. Приложения с высокой степенью интерактивности могут

только пострадать из-за задержек, присущих схеме с промежуточным хранением.

Например, коммутация сообщений не может быть использована для передачи

речевой информации;

- устройства, реализующие схему с промежуточным хранением, довольно дорогие,

поскольку они обязательно должны иметь большие магнитные диски для хранения

потенциально длинных сообщений.

[КС 11-5]

[ Коммутация пакетов ]

[ к рис. на стр. 11-6 (в поле рисунка)]

[1]Коммутация пакетов

[5]Метод коммутации пакетов может рассматриваться, как средство, которое

объединяет в себе достоинства коммутации цепей и коммутации сообщений, и

при этом компенсирует недостатки и того, и другого подхода. Существует

два способа коммутации пакетов: дейтаграммный и виртуальных цепей. В данном

разделе кратко обсуждаются оба способа коммутации пакетов. Более подробная

информация о протоколах, обеспечивающих такого рода услуги, содержится в

последующих разделах.

Оба способа коммутации пакетов предполагают разбиение сообщений на

маленькие части, которые называются пакетами. Каждый пакет отмечается

адресом источника данных и адресом получателя (назначения). Поскольку

пакеты имеют четко определенный максимальный размер, они могут сохраняться

в оперативной памяти ЭВМ в отличие от метода коммутации сообщений, в котором

сообщения хранятся на магнитном диске. Это может привести к экономии средств.

Кроме этого при таком подходе естественно сокращаются задержки доступа к

данным, так как обращение к ОЗУ ЭВМ выполняется значительно быстрее, чем к

магнитному диску.

[1]Дейтаграммы

[5]Дейтаграммная коммутация пакетов подобна коммутации сообщений в том, что

каждое сообщение (пакет) содержит исчерпывающую адресную информацию. Это

позволяет осуществлять передачу дейтаграммы по всевозможным путям, имеющимся

в сети. Однако при этом возникает проблема возможного перемешивания пакетов

в ходе их передачи по сети, проявляющаяся в том, что на приемный конец пакеты

могут поступать не в том порядке, в котором они передавались источником

сообщения. Поэтому наряду с адресами пакеты содержат последовательные номера.

Процедура пакетирования (фрагментации) сообщений и нумерации дейтаграмм

выполняется специальными устройствами PAD (Packet Assembly and Disassembly).

[КС 11-6]

[5]Дейтаграммы передаются по наиболее подходящим маршрутам. Рассмотрим

рисунок. Предположим, что в узле В звено, ведущее к узлу D, занято. Тогда

узел В для передачи первой дейтаграммы будет использовать звено, ведущее к

узлу С. Таким образом, каждое устройство, передавая очередной пакет, может

выбрать лучший маршрут, исходя из сложившейся обстановки. Поскольку отдельные

пакеты в процессе их передачи по сети могут отстать друг от друга, то

целевое устройство PAD должно иметь возможность принимать пакеты в

произвольном порядке, выполняя их реорганизацию в соответствии с

последовательными номерами, восстанавливая таким образом исходное сообщение.

[1]Виртуальные цепи

[5]Метод виртуальных цепей предполагает установление, так называемого,

логического соединения между передатчиком и приемником. Логическое

соединение считается установленным после того, как передатчик и приемник

обменяются специальными сообщениями (осуществят переговоры). Обмен

специальными сообщениями позволяет передатчику и приемнику согласовать такие

параметры передачи, как максимальный размер сообщения, маршрут передачи, и

ряд других параметров, необходимых для установления и поддержания связи. Метод

виртуальных цепей обычно обеспечивает механизмы подтверждения, управления

потоком данных, контроля ошибок, то есть обеспечивает определенный уровень

надежности передачи данных. Кроме этого, предполагается наличие механизмов

оповещения высокоуровневых протокольных объектов о возникающих проблемах

поддержания логического соединения. Логические соединения, устанавливаемые в

соответствии с методом виртуальных цепей могут быть временными или

постоянными.

Основное различие между дейтаграммной коммутацией пакетов и коммутацией

пакетов на основе виртуальных цепей заключается в том, что в последнем случае

требуется предварительное установление логического соединения. Дейтаграммные

услуги передачи данных более гибкие, но менее надежные. Дейтаграммная

коммутация пакетов, кроме этого, является более быстрой, поскольку низки

накладные расходы на обеспечение административной поддержки передачи

данных.

[1]Преимущества и недостатки пакетной коммутации

[5]Преимущества:

[5]- пакетная коммутация наиболее эффективна, поскольку в коммутирующих

устройствах нет необходимости использовать большое количество вторичной памяти;

- пакетная коммутация обеспечивает улучшенные характеристики задержки

передачи данных, поскольку отсутствуют очереди длинных сообщений и при этом

алгоритм коммутации может быть настроен на обеспечение оптимальности доставки

пакетов максимального размера;

- адаптивная маршрутизация пакетов решает такие проблемы, как занятость или

неготовность каналов;

- пакетная коммутация максимизирует использование полосы пропускания каналов.

[КС 11-7]

[5]Недостатки:

- протоколы пакетной коммутации являются более сложными, и их реализация может

повлечь некоторый рост стоимости проекта;

- пакеты данных легко теряются (по причинам, указанным в последующих разделах)

при передаче по невыделенным путям, что вызывает необходимость

повторной передачи некоторых данных.

[1]Итоги

[5]В данном разделе исследованы три наиболее важных метода коммутации данных.

Каждый метод был разработан для соответствующего операционного окружения.

Коммутация цепей предполагает предварительное физическое установление

выделенного соединения между передающим и принимающим оборудованием.

Задержки передачи минимальны из-за выделенности физического соединения,

однако канал используется неэффективно. Коммутация сообщений не требует

установления выделенного физического соединения, а единицами передачи

являются целые сообщения. Сообщения сохраняются и затем передаются

коммутирующими системами. Канал используется более эффективно, однако этому

методу присущи большие задержки доставки сообщений. Метод коммутации пакетов

предполагает разбиение сообщений на более мелкие пакеты. Метод коммутации

пакетов устанавливает баланс между приемлемыми задержками передачи данных и

эффективностью использования канала. Коммутация пакетов наиболее широко

применяется в современных сетях ЭВМ.

[КС 11-8]

[1]Упражнение 11

[5]1. Дайте сравнительный анализ трех методов коммутации,

описанных в данном

разделе.

Коммутация цепей

Коммутация сообщений

Коммутация пакетов

[КС 11-9]

[КС 11-10]

[Коммутируемые телефонные сети]

[0]Раздел 13. [2]Коммутируемые телефонные сети

[1]Цели

[5]В результате изучения этого раздела вы сможете:

Похожие работы

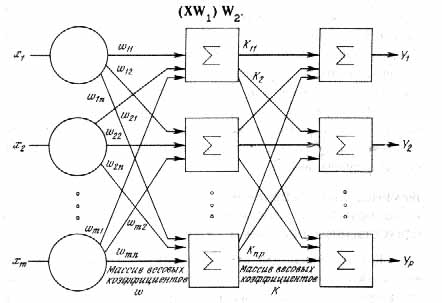

... одном из элективных курсов. Выбор естественно-математического профиля, во-первых, определяется целью введения данного курса в школе (расширение научного мировоззрения) и, во-вторых, сложностью темы в математическом аспекте. Глава 2. Содержание обучения технологии нейронных сетей Авторы данной работы предлагают следующее содержание обучения технологии нейронных сетей. Содержание образования ...

... выбирать наиболее качественные и надежные вещи. Таким образом, осуществляя консультационную функцию, магазин повышает свою привлекательность в глазах потенциальных клиентов. Сила "розничных магнитов" в торговых центрах Планирование торговли в торговом центре приобретает все большее значение, и торговцам важно оценить перспективы конкретного места. На этапе сдачи в аренду практически все центры ...

... , графику, видеофрагменты, звук. 1.3 Подготовка и реализация в электронном виде материала для пособия Так как перед нами стоит задача не создания электронного учебного пособия полностью, а подготовка текстового и наглядного материала для фрагмента учебника (в частности, двух глав), мы пользовались средствами программ Microsoft Word и Microsoft PowerPoint основного пакета MS Office. Основной ...

... условия. Необходимыми условиями при этом становятся гибкое производство, развитая информационная база маркетинга и его интегрированность с деятельностью других подразделений и служб предприятия. Практическая часть работы Технология создания ЗАО “21 век” Введение Предпринимательство как явление, получившее развитие с возникновением капиталистических отношений, ...

0 комментариев