Навигация

2.2.2 Внутренние источники угроз.

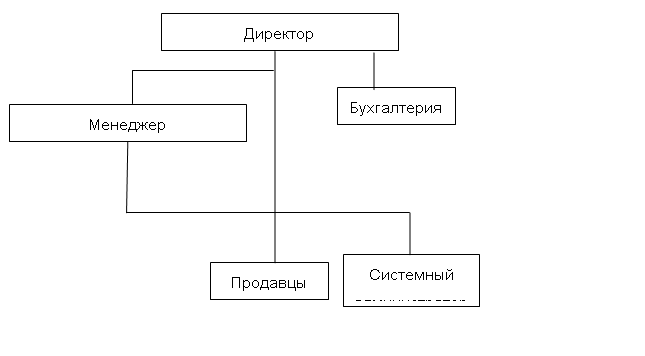

Менеджеры.

Как лица, обладающие большими организационными полномочиями, наибольшую потенциальную угрозу для информационных ресурсов компании представляют менеджеры. Например, к потерям могут привести распоряжения предоставить пользователю неоправданно высокие права, реализовать в информационной системе небезопасный, но удобный функционал. Иногда информационные угрозы возникают вследствие неудовлетворительного выполнения руководителями контролирующих функций. Известны случаи, когда продавалось оборудование, с дисков которого не удалялась конфиденциальная информация компании и партнёров.

Во избежание возникновения ущерба целесообразно обязать менеджеров согласовывать решение вопросов, связанных с информационными рисками, с руководителем службы информационной безопасности.

Сотрудники.

Значительной угрозой информационной безопасности компании является низкая квалификация персонала, недостаточная для корректной работы с корпоративной информационной системой. Особо опасными являются некомпетентные сотрудники, выдающие себя за грамотных пользователей, или считающие себя таковыми.

Во многих компаниях отсутствует контроль над установкой на рабочих станциях программного обеспечения. Не понимая возможных последствий, сотрудник может установить на своём рабочем месте заинтересовавшую его программу или "патч", существенно снизив эффективность усилий по обеспечению корпоративной сетевой безопасности. Подобная угроза возникает и в случае подключения находящейся в локальной сети рабочей станции к Интернет через модем или мобильный телефон, оснащённый функцией цифровой связи.

Конечно, не будет лишним ещё раз упомянуть об угрозах, исходящих от приклеенных к мониторам стикеров с паролями и практики обмена паролями между работниками, выполняющими сходные функции.

В ряде случаев проблемы безопасности связаны с тем, что легальные пользователи используют необходимую для работы информацию не по назначению. Причиной может быть злой умысел, халатность, непонимание последствий распространения доступных им сведений. Очевидно, что данная проблема неразрешима только технологическими мерами.

Наибольшую опасность представляют сотрудники, обиженные на организацию и её руководителей. Поэтому случаи возникновения явных и скрытых конфликтов, несоответствия сложившейся ситуации ожиданиям сотрудников, могут рассматриваться как потенциальные предпосылки нарушений информационной безопасности. Особого внимания требуют связанные с такими ситуациями случаи увольнения. Как отмечалось выше, сотрудник, уволившийся из компании с чувством обиды, легко может стать источником информации для недоброжелателей.

IT-специалисты, администраторы и лица, выполняющие критичные операции.

Хочется обратить внимание на отбор кандидатов, которым предполагается доверить выполнение операций, требующих больших прав в информационной системе. Не меньшее значение, чем профессиональные навыки, имеют лояльность кандидата и способность сохранять приверженность интересам компании даже в сложных ситуациях. По этой причине лица, на вершине системы ценностей которых находится материальное вознаграждение, скорее всего, получат отказ. С особой осторожностью следует относиться к кандидатам, слишком часто меняющим работу, предоставившим недостоверные сведения, привлекавшимся к административной и уголовной ответственности, имевшим психические или невротические расстройства.

Желательно, чтобы кроме собеседования со своим руководителем, кандидат встретился с профессиональным психологом. Часто психолог проводит тестирование, которое выявляет особенности характера и потенциальные возможности кандидата. Также важно провести беседу, в ходе которой будут выявлены система ценностей и особенности поведения. Это позволит убедиться в том, что кандидат гладко "впишется" в корпоративную культуру, понять, какая система мотивации будет для него наиболее подходящей.

Особое внимание следует уделить тому, чтобы работа сотрудника в организации соответствовала его ожиданиям. В частности руководителю следует воздержаться от необоснованных обещаний. Психологический контракт важен так же, как формальный.

Традиционной проблемой, связанной с IT-сотрудниками, является контроль и оценка результатов деятельности. Немногие руководители способны воспринимать "птичий" язык и вникать в сущность их работы, в том числе в вопросы защиты данных. И немногие владеющие глубокими знаниями в IT, компетентны в вопросах управления.

Например, в IТ-подразделениях часто отсутствуют должностные инструкции и не проводятся аттестации. Иногда IТ-специалистов рассматривают как обслуживающий персонал, пытаются нагрузить дополнительной работой, не определённой должностной инструкцией. Это ухудшает выполнение прямых обязанностей, вызывает недовольство, отрицательно сказывается на лояльности, приводит к высокой текучке кадров. Наверняка многим известны случаи, когда увольняющийся администратор блокирует пароли сервера.

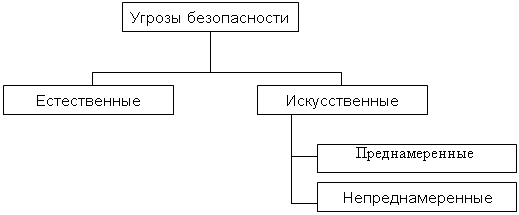

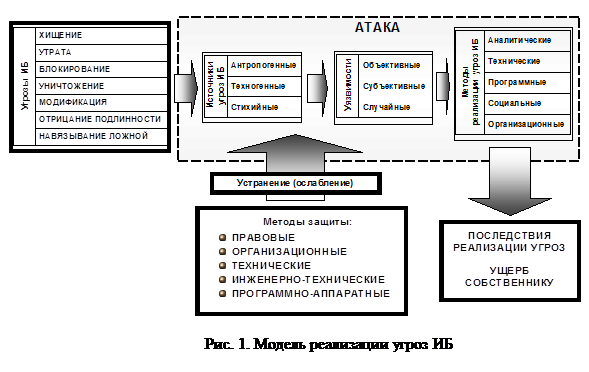

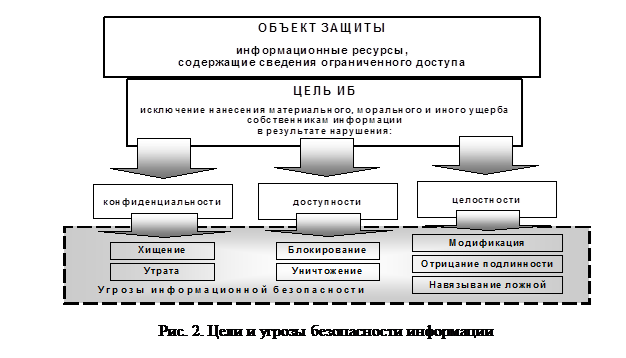

2.3 Последствия воздействия угроз и виды угрожающих воздействий.

Последствием воздействия угроз является нарушение безопасности системы. Рассмотрим эти последствия угроз, а также перечень и сущность различных видов угрожающих воздействий, которые являются причинами дискредитации системы защиты информационно-вычислительной сети или системы. (Угрожающие действия, являющиеся следствием случайных (природных) событий обозначены "*".)

2.3.1 (Несанкционированное) Вскрытие.

Обстоятельство или событие, посредством которого субъект получил доступ к охраняемым данным (например, конфиденциальным), не имеющий на самом деле прав доступа к ним. Следующие угрожающие действия могут стать причиной несанкционированного вскрытия:

1.1. "Разоблачение": Угрожающее действие, посредством которого охраняемые данные стали доступны непосредственно субъекту, не имеющему на это право. Оно включает:

1.1.1. "Преднамеренное разоблачение": Умышленный допуск к охраняемым данным субъекта, не имеющему на это право.

1.1.2. "Просмотр остатка данных": Исследование доступных данных, оставшихся в системе, с целью получения несанкционированного знания охраняемых данных.

1.1.3.* "Ошибка человека": Действие или бездействие человека, которое неумышленно повлекло за собой несанкционированное знание субъектом охраняемых данных.

1.1.4.* "Аппаратно-программная ошибка": Ошибка системы, которая повлекла за собой несанкционированное знание субъектом охраняемых данных.

1.2. "Перехват": Угрожающее действие, посредством которого субъект имеет непосредственный несанкционированный доступ к охраняемым данным, циркулирующим между полномочными источниками и получателями. Оно включает:

1.2.1. "Кража": Получение доступа к охраняемым данным путем воровства различных накопителей информации независимо от их физической сущности (например, кассеты с магнитной лентой или магнитные диски и др.).

1.2.2. "Прослушивание (пассивное)": Обнаружение и запись данных, циркулирующих между двумя терминалами в системе связи.

1.2.3. "Анализ излучений": Непосредственное получение содержания передаваемых в системе связи сообщений путем обнаружения и обработки сигнала, излучаемого системой и "переносящего" данные, но не предназначенного для передачи сообщений.

1.3. "Умозаключение": Угрожающее действие, посредством которого субъект получает несанкционированный, но не прямой, доступ к охраняемым данным (но не обязательно к данным, содержащимся в передаваемых сообщениях) путем осмысления характеристик или "побочных продуктов" систем связи. Оно включает:

1.3.1. "Анализ трафика": Получение знания охраняемых данных путем наблюдения за изменением характеристик системы связи, которая транспортирует данные.

1.3.2. "Анализ сигналов": Не прямое получение знания охраняемых данных, передаваемых в системе связи, путем обнаружения и анализа сигнала, излучаемого системой и "переносящего" данные, но не предназначенного для передачи сообщений.

1.4. "Вторжение": Угрожающее действие, посредством которого субъект обеспечивает несанкционированный доступ к охраняемым данным путем обмана средств обеспечения безопасности системы. Оно включает:

1.4.1. "Посягательство": Получение несанкционированного физического доступа к охраняемым данным путем обмана системных средств защиты информации.

1.4.2. "Проникновение": Получение несанкционированного логического доступа к охраняемым данным путем обмана системных средств защиты информации.

1.4.3. "Реконструкция": Добыча охраняемых данных путем декомпозиции и анализа конструкции системного компонента.

1.4.4. "Криптоанализ": Преобразование зашифрованных данных в открытый текст (дешифрование) без априорных знаний о параметрах и алгоритме процедуры зашифрования.

2.3.2 Обман.

Обстоятельство или событие, которое может повлечь за собой получение полномочным субъектом искаженных данных, но воспринимаемых им как верные. Следующие угрожающие действия могут повлечь за собой обман:

2.1. "Маскарад": Угрожающее действие, посредством которого субъект получает несанкционированный доступ к системе или осуществляет злонамеренное действие, выступая в роли полномочного субъекта.

2.1.1. "Мистификация": Попытка субъекта осуществить несанкционированный доступ в систему под видом полномочного пользователя.

2.1.2. "Устройство для злонамеренных действий": С точки зрения "маскарада", любое аппаратно-программное устройство или программное обеспечение (например, "троянский конь"), которое якобы предназначено для поддержания эффективного и устойчивого функционирования системы, но на самом деле обеспечивает несанкционированный доступ к системным ресурсам или обманывает пользователя путем выполнения другого злонамеренного акта.

2.2. "Фальсификация": Угрожающее действие, посредством которого искаженные данные вводят в заблуждения полномочного субъекта.

2.2.1. "Подмена": Внесение изменений или замена истинных данных на искаженные, которые служат для обмана полномочного субъекта.

2.2.2. "Вставка": Добавление искаженных данных, которые служат для обмана полномочного субъекта.

2.3. "Отказ": Угрожающее действие, посредством которого субъект обманывает другого путем ложного отрицания ответственности за какое-либо собственное действие.

2.3.1. "Ложный отказ источника": Действие, посредством которого автор ("держатель") данных отрицает свою ответственность за авторство (генерирование) этих данных.

2.3.2. "Ложный отказ получаеля": Действие, посредством которого получатель данных отказывается от получения этих данных и обладания ими.

2.3.3 Разрушение.

Обстоятельство или событие, которое препятствует или прерывает корректное функционирование системных служб и реализацию необходимых действий. Следующие угрожающие действия могут вызвать разрушение:

3.1. "Вредительство": Угрожающее действие, которое препятствует или прерывает функционирование системы путем вывода из строя ее компонентов.

3.1.1. "Устройство для злонамеренных действий": С точки зрения "вредительства", любое аппаратно-программное устройство или программное обеспечение (например, "логическая бомба"), умышленно встраиваемое в систему для нарушения ее работоспособности или уничтожения ее ресурсов.

3.1.2. "Физическое разрушение": Умышленной разрушение системного компонента с целью препятствия нормальному функционированию системы или его прерывание.

3.1.3.* "Ошибка человека": Действие или бездействие человека, которое неумышленно повлекло за собой выход из строя компонента системы.

3.1.3.* "Аппаратно-программная ошибка": Ошибка, которая либо повлекла за собой повреждение системного компонента, либо привела к прекращению нормального (или полному прекращению) функционирования системы.

3.1.4.* "Природный катаклизм": Любое природное явление (например, пожар, наводнение, землетрясение, молния или смерч), повлекшее за собой выход из строя компонента системы.

3.2. "Порча": Угрожающее действие, которое вносит нежелательное изменение в функционирование системы путем вредительского изменения алгоритмов функционирования или данных ситемы.

3.2.1. "Подделка": С точки зрения "порчи", умышленное искажение программного обеспечения, данных или управляющей информации системы с целью прерывания или препятствования корректному выполнению системных функций.

3.2.2. "Устройство для злонамеренных действий": С точки зрения "порчи", любое аппаратно-программное устройство или программное обеспечение (например, "компьютерный вирус"), преднамеренно встроенное в систему с целью изменения алгоритмов и процедур функционирования системы или ее данных.

3.2.3.* "Ошибка человека": Действие или бездействие человека, которое неумышленно повлекло за собой искажение алгоритмов и процедур функционирования системы или ее данных.

3.2.4.* "Аппаратно-программная ошибка": Ошибка, которая повлекла за собой изменение алгоритмов и процедур функционирования системы или ее данных.

3.2.5.* "Природный катаклизм": Любое природное явление (например, мощный электромагнитный импульс, вызванный молнией), повлекшее за собой искажение алгоритмов и процедур функционирования системы или ее данных.

2.3.4 Захват (узурпация).

Обстоятельство или событие, в результате которого управление службами системы и ее функционирование перешло к незаконному субъекту. Следующие угрожающие действия могут повлечь за собой "захват":

4.1. "Незаконное присвоение": Угрожающее действие, посредством которого субъект присваивает себе функции несанкционированного логического или физического управления системным ресурсом.

4.1.1. "Кража службы": Несанкционированное использование службы субъектом.

4.1.2. "Кража функциональных возможностей": Незаконное приобретение действующих аппаратно-программных средств и программного обеспечения компонентов сети.

4.1.3. "Кража данных": Незаконное приобретение и использование данных.

4.2. "Злоупотребление": Угрожающее действие, которое повлекло за собой выполнение системным компонентом каких-либо функций или процедур обслуживания, подрывающих безопасность системы.

4.2.1. "Подделка": С точки зрения "злоупотребления", умышленное искажение программного обеспечения, данных или управляющей информации системы с целью принуждения системы выполнять несанкционированные функции или процедуры обслуживания.

4.2.2. "Устройство для злонамеренных действий": С точки зрения "злоупотребления", любое аппаратно-программное устройство или программное обеспечение, преднамеренно встроенное в систему с целью выполнения или управления несанкционированными функцией или процедурой обслуживания.

4.2.3. "Нарушение дозволенности": Действие субъекта, которое обеспечивает для него превышение дозволенных системных полномочий путем выполнения несанкционированной функции.

Анализ представленных угроз и последствий их воздействия показывает, что конечными их целями являются: информация пользователей, циркулирующая в информационно-вычислительной сети или системе - чтение и искажение (разрушение) информации и/или нарушение процедур информационного обмена; работоспособность самой информационно-вычислительной сети или системы - чтение и искажение (разрушение) управляющей информации и/или нарушение процедур управления сетевыми (системными) компонентами или всей сетью (системой).

Похожие работы

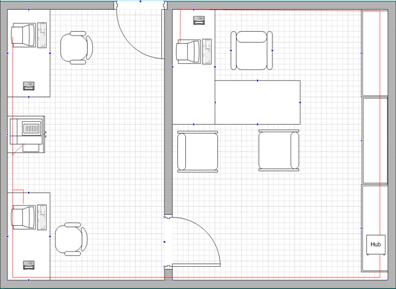

... , но даже в случае реализации данной угрозы конкуренты не будут нанимать высококвалифицированного специалиста, т.к. преодолеть физическую защиту будет намного дешевле. 3. Проектирование системы информационной безопасности отдела бухгалтерии ООО магазин «Стиль» 3.1 Рекомендации по разработке концепции информационной безопасности ООО магазин «Стиль» Концепция информационной безопасности ...

... финансовой, биржевой, налоговой или другой информации наибольшую опасность представляют хищения и преднамеренное искажение информации. Поиски мер по предотвращению ущерба при реализации угроз информационной безопасности и ликвидации последствий действия угроз привели к возникновению и широкому распространению в мировой практике системы, именуемой «управление риском». Это непрерывное и планомерное ...

... 1. 2. Цель работы Целью данного реферата является рассмотрение моделей угроз безопасности систем и способов их реализации, анализировать критерии уязвимости и устойчивости систем к деструктивным воздействиям, описать средства мониторинга для выявления фактов применения несанкционированных информационных воздействий, рассмотреть характер разработки методологии и методического аппарата оценки ...

... мероприятия по новому месту работы, жительства; также в окружении носителей коммерческих секретов. Персонал оказывает существенное, а в большинстве случаев даже решающее влияние на информационную безопасность банка. В этой связи подбор кадров, их изучение, расстановка и квалифицированная работа при увольнениях в значительной степени повышают устойчивость коммерческих предприятий к возможному ...

0 комментариев