Навигация

Классификация информационных угроз

2.1 Классификация информационных угроз

Классификация информационных угроз разделяется по субъектам (антропогенные, техногенные и стихийные) и объектам (классификация умышленных информационных угроз, отвечающая требованиям безопасности автоматизированных систем обработки информации (АСОИ) и представлена табл. 2.1).

«В классификации угроз безопасности информации по субъектам – источникам они могут подразделяться на три группы: антропогенные, техногенные и стихийные.

Группа антропогенных источников угроз представляется:

- криминальными структурами, рецидивистами и потенциальными преступниками;

- недобросовестными партнерами и конкурентами;

- персоналом предприятия (банка и его филиалов).

В свою очередь злоумышленные действия персонала предприятия можно разделить на четыре категории:

1) прерывание – прекращение обработки информации, например вследствие разрушения вычислительных средств. Такого рода действия могут иметь серьезные последствия для безопасности деятельности предприятия, даже если информация не подвергнется серьезным искажениям;

2) кража – чтение или копирование информации, хищение носителей информации с целью получения данных, которые могут быть использованы против интересов владельца (собственника) информации;

3) модификация информации – внесение в данные несанкционированных изменений, направленных на причинение ущерба владельцу (собственнику) информации;

4) разрушение данных – необратимое изменение информации, приводящее к невозможности ее использования.

К техногенным источникам относятся некачественные технические и программные средства обработки информации, средства связи, охраны, сигнализации, другие технические средства, применяемые в учреждении, а также глобальные техногенные угрозы (опасные производства, сети энерго -, водоснабжения, транспорт)».

Конечно, эти классификации не исчерпывают всей сложности проблемы распознания информационных угроз предприятия. Некоторые угрозы имеют латентный характер и последствия для организации могут быть катастрофическими, поэтому, серьезные организации никогда не скупятся на затраты, необходимые для защиты информации. Для того, чтобы определить затраты на вышеперечисленное мероприятие, необходимо произвести экономическую оценку ущерба от реализации информационных угроз на примере реальной организации (в данном случае Альфа-банк).

Табл. 2.1. Классификация информационных угроз.

| № п/п | Принцип классификации | Виды вероятных угроз |

| 1 | По цели воздействия на АСОИ | - нарушение конфиденциальности информации; - нарушение целостности информации; - нарушение (частичное или полное) работоспособности АСОИ |

| 2 | По принципу воздействия на АСОИ | - с использованием доступа субъекта системы к объекту угрозы - использование скрытых каналов |

| 3 | По характеру воздействия на АСОИ | - активное воздействие; - пассивное воздействие (бездействие) |

| 4 | По причине появления используемой ошибки защиты | - неадекватность политики безопасности реалиям АСОИ; - ошибки административного управления; - ошибки в алгоритмах и программах; - ошибки в реализации алгоритмов и программ |

| 5 | По способу воздействия на объект угрозы (при активном воздействии) | - непосредственное воздействие на объект угрозы; - воздействие на систему разрешений; - опосредованное воздействие (через других пользователей); - «маскарад» (присвоение прав другого пользователя); - использование «вслепую» |

| 6 | По способу воздействия на АСОИ | - в интерактивном режиме; - в пакетном режиме |

| 7 | По объекту угрозы | - АСОИ в целом; - объекты АСОИ; - субъекты АСОИ; - каналы передачи данных, пакеты данных |

| 8 | По используемым средствам реализации угрозы | - вирусы; - программные ловушки |

| 9 | По состоянию объекта угрозы | - хранение данных; - передачи данных; - обработки данных |

Похожие работы

... Системы обработки информации. Защита криптографическая. Алгоритм криптографического преобразования. М.: Госстандарт СССР. ГОСТ 31078-2002. Защита информации. Испытания программных средств на наличие компьютерных вирусов. Типовое руководство. СТБ ИСО/МЭК 9126-2003. Информационные технологии. Оценка программной продукции. Характеристики качества и руководства по их применению. СТБ ИСО/МЭК ТО ...

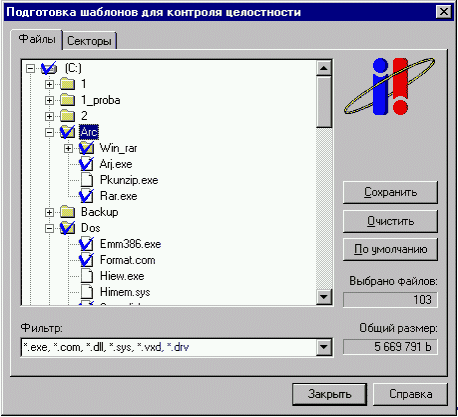

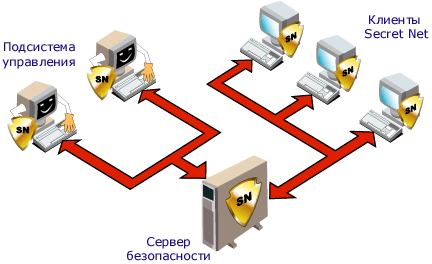

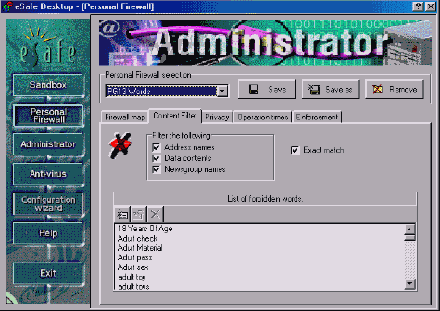

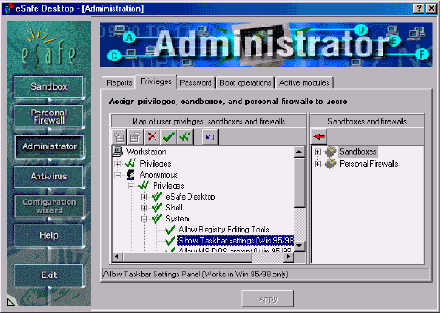

... для блокировки загрузки с FDD; Интерфейс для блокировки загрузки с CD-ROM; Программное обеспечение формирования списков контролируемых программ; Документация. 2. Система защиты информации "Secret Net 4.0" Рис. 2.1. Назначение: Программно-аппаратный комплекс для обеспечения информационной безопасности в локальной вычислительной сети, рабочие ...

... защищенности КИС. Формирование целевой модели ТСО. По результатам проведенного аудита моделируется целевая (желаемая) модель, учитывающая перспективы развития бизнеса и корпоративной системы защиты информации (активы, сложность, методы лучшей практики, типы СЗИ и СКЗИ, квалификация сотрудников компании и т. п.). Кроме того, рассматриваются капитальные расходы и трудозатраты, необходимые для ...

... соответствия установленной категории для этих технических средств; · монтаж средств активной защиты в случае, когда по результатам специальных или объектовых исследований технических средств не выполняются нормы защиты информации для установленной категории этих технических средств; · организация охраны и физической защиты объекта информатизации и отдельных технических средств; · разработка ...

0 комментариев