Навигация

Особливі вимоги провадження господарської діяльності у галузі КЗІ

4. Особливі вимоги провадження господарської діяльності у галузі КЗІ.

Залежно від важливості інформації для особистості, суспільства, держави та правового режиму доступу до інформації встановлюються особливі умови провадження робіт у межах господарської діяльності у галузі КЗІ, які відображаються у ліцензії, що видається суб’єкту господарювання:

- з наданням права провадження робіт у галузі криптографічного захисту інформації, що становить державну таємницю;

- з наданням права провадження робіт у галузі криптографічного захисту конфіденційної інформації, що є державною власністю;

- з наданням права провадження робіт у галузі криптографічного захисту конфіденційної інформації.

Для провадження робіт у галузі криптографічного захисту інформації, що становить державну таємницю, суб’єкти господарювання повинні забезпечити встановлений режим секретності, а також мати матеріали, які відповідно до завдань, програм та замовлень державних органів підтверджують залучення заявника до їх виконання. Провадження цих робіт дозволяється лише в межах терміну дії дозволу на здійснення діяльності, пов’язаної з державною таємницею (п. 6).

Суб’єкти господарювання, які здійснюють господарську діяльність у галузі криптографічного захисту конфіденційної інформації, що є власністю держави, в разі використання бойових кодів, паролів доступу, шифрів для засобів криптографічного захисту інформації повинні забезпечити режим безпеки (секретності) відповідно до вимог нормативно-правових актів Департаменту (п. 7 Інструкції).

Суб’єкти господарювання, які здійснюють розроблення, виробництво, сертифікаційні випробування (експертні роботи) та експлуатацію засобів КЗІ, повинні мати відповідні ліцензії Департаменту на розроблення, виробництво, сертифікаційні випробування, експертизу та експлуатацію криптосистем та засобів КЗІ, крім випадків, передбачених законодавством України (п. 1.7 Наказу).

Розроблення засобів КЗІ здійснюється відповідно до вимог нормативно-правових актів і національних стандартів у сфері КЗІ, а також нормативних документів з питань розроблення та поставлення продукції на виробництво.

Розроблення засобів КЗІ здійснюється шляхом поставлення та виконання відповідних науково-дослідних робіт (далі — НДР) з розробки нових принципів побудови і функціонування засобів КЗІ та дослідно-конструкторських робіт (далі — ДКР) зі створення нових або модернізації існуючих зразків засобів КЗІ.

НДР з розробки нових принципів побудови і функціонування засобів КЗІ виконуються згідно з технічним завданням (далі — ТЗ), яке погоджується виконавцем НДР.

Погоджене виконавцем ТЗ на НДР надсилається на погодження до Департаменту, який протягом одного місяця його погоджує або надає мотивовану відмову. Після затвердження ТЗ замовником один його примірник надсилається до Департаменту.

За результатами НДР готується ТЗ на ДКР з розробки нового або модернізації існуючого зразка засобу КЗІ з підготовкою, за необхідності, техніко-економічного обґрунтування ДКР.

У ТЗ на ДКР з розробки нового типу або модернізації існуючого зразка засобу КЗІ включаються:

- відомості про замовника та виконавця ДКР, а також про випробувальну лабораторію (експертний заклад), яка провадитиме сертифікаційні випробування (експертні роботи) засобу КЗІ;

- відомості про тип і клас засобу та відомості про його застосування (у тому числі типова схема організації зв’язку із зазначенням способу застосування засобу КЗІ, максимальна кількість абонентів у мережі, вид інформації, що підлягає обробці, швидкість обробки, необхідний рівень захисту інформації, тип виконання і конструктивні особливості реалізації виробу);

- вимоги до криптоалгоритму та його реалізації (у тому числі вимоги щодо завадостійкості і криптостійкості алгоритму, вимоги до імітозахисту повідомлень, порядок моделювання і верифікації моделей, порядок реалізації і тестування програмного забезпечення засобу);

- вимоги до ключової системи та її організації (у тому числі вид та кількість ключів, періодичність їх зміни, вимоги до носіїв ключової інформації);

- вимоги до управління ключовими даними (у тому числі їх генерації) та дещо інше.

Засоби КЗІ розробляються з урахуванням можливих загроз з боку середовища, у якому передбачається їх застосування.

У засобах КЗІ, що розробляються, реалізуються механізми їх захисту від несанкціонованого доступу, контролю цілісності мікропрограм (змісту постійних запам’ятовувальних пристроїв), які конфігурують логічну інтегральну мікросхему, що програмується, тощо (для програмних засобів КЗІ – контролю цілісності програмного забезпечення), надійного тестування засобу на правильність функціонування та блокування його роботи в разі виявлення порушень.

Розроблення програмних засобів КЗІ здійснюється з використанням тільки ліцензійного програмного забезпечення (п. 2).

Виробництво засобів КЗІ здійснюється тільки за наявності сертифіката відповідності (позитивного експертного висновку) на засіб, проекту технічних умов (далі – ТУ) та інструкції із забезпечення безпеки експлуатації засобів КЗІ.

Виробники засобів КЗІ повинні:

- ужити заходів щодо своєчасної сертифікації або експертизи засобів КЗІ (у тому числі повторної — після закінчення строку дії раніше отриманого сертифіката відповідності або експертного висновку);

- погодити зміни, які вносяться у вироби та документацію на них, із замовником та Департаментом;

- забезпечити виконання усіх вимог ТУ, включаючи спеціальні параметри;

- визначити, за наявності вимог у ТУ, контрольний еталонний зразок від партії виробів, що виготовляється, та утримувати його відповідно до встановлених вимог;

- забезпечити технічне обслуговування та гарантійний ремонт засобів КЗІ, а також випуск і поставку запасних частин для цих засобів відповідно до Закону України “Про захист прав споживачів" (п. 3).

Для криптографічного захисту інформації використовуються засоби КЗІ, які мають сертифікат відповідності або експертний висновок Департаменту.

До початку експлуатації керівник організації, яка здійснює експлуатацію засобів КЗІ, затверджує проекти інструкції із забезпечення безпеки експлуатації засобу КЗІ та інструкції щодо порядку генерації ключових даних та поводження з ключовими документами.

Експлуатація засобів КЗІ здійснюється відповідно до вимог експлуатаційної документації, інструкції із забезпечення безпеки експлуатації засобів КЗІ, а також інструкції щодо порядку генерації ключових даних та поводження з ключовими документами.

Унесення змін до інструкції щодо порядку генерації ключових даних та поводження з ключовими документами, які отримані від Департаменту, здійснюється за погодженням з Департаментом.

Ключові документи, що постачаються Департаментом, не можуть тиражуватися або використовуватися для засобів КЗІ, які не обумовлені договором про постачання ключових документів.

Користувачі засобів КЗІ повинні бути ознайомлені з інструкцією щодо порядку генерації ключових даних та поводження з ключовими документами в частині, що їх стосується, та виконувати вимоги цієї інструкції .

Застосування засобів КЗІ під час міжнародного обміну інформацією здійснюється відповідно до законодавства та міжнародних угод (договорів) України (п. 4).

ВисновкиТаким чином, захисту інформації приділяється дуже велика увага з боку держави шляхом прийняття відповідних нормативго-правових актів, контролю за їх виконанням, застосування до порушників порядку користування інформацією різних санкцій. Це пов’язано з тим, що захищається, як правило, і нформація з обмеженим доступом, виток якої може спричинити державі значні збитки (розмір цих збитків залежить від важливості інформації). Тому так чітко регламнтований порядок проведення розроблення, виробництва, використання, експлуатації, сертифікаційних випробувань, тематичних досліджень, експертизи, ввезення, вивезення захищених систем, засобів криптографічного, технічного, організаційного захисту інформації, причому не одним нормативно-правовим актом. До суб’єктів цієї діяльності пред’являються жорсткі організаційні, кваліфікаційні, технологічні, особливі та інші вимоги.

Висновки

В даній роботі мною ставилася мета провести системний аналіз роботи криптографічних протоколів і створити математичні імовірнісні моделі елементів криптографічних систем і самих протоколів з метою формалізації оцінок стійкості криптопротоколів.

Для досягнення мети я вирішив наступні завдання.

Похожие работы

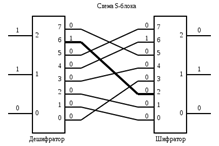

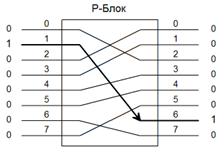

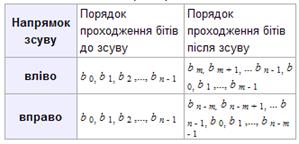

... захисту необхідно виявити можливі погрози безпеці інформації, оцінити їх наслідки, визначити необхідні заходи і засоби захисту і оцінити їх ефективність. [25] 1.3 Криптографічні методи захисту інформації Криптографічний захист інформації — вид захисту інформації, що реалізується за допомогою перетворень інформації з використанням спеціальних даних (ключових даних) з метою приховування (або ...

... В АБС АКБ «ПРОМІНВЕСТБАНК» ТА ОЦІНКА РІВНЯ ВРАЗЛИВОСТІ БАНКІВСЬКОЇ ІНФОРМАЦІЇ 3.1 Постановка алгоритму задачі формування та опис елементів матриці контролю комплексної системи захисту інформації (КСЗІ) інформаційних об’єктів комерційного банку В дипломному дослідженні матриця контролю стану побудови та експлуатації комплексної системи захисту інформації в комерційному банку представлена у вигляді ...

... передбаченою. 3. Генерація гамми не повинна бути дуже трудомісткою. Слід зазначити, що алгоритми криптосистем з відкритим ключем (СВК) можна використовувати за трьома напрямками: 1. Як самостійні засоби захисту даних, що передаються чи зберігаються. 2. Як засіб для розподілу ключів. Алгоритми СВК більш трудомісткі, ніж традиційні криптосистеми. Обмін великими інформаційними потоками здійснюють ...

... ональних інтересів та безпеку інформаційного простору. Підсумки: В цьому розділі ми з’ясували, які саме зміни всередині урядових організацій, в їх структурі, функціях і методах роботи ініціює запровадження електронного уряду. А саме: відбувається перенесення акцентів з вертикальних на горизонтальні зв’язки всередині уряду, між різними його підрозділами і гілками влади. За рахунок створення внутрі ...

0 комментариев