Навигация

Копирование информации

3. Копирование информации

Термин «копирование» как изготовление копии объекта не требует дополнительных пояснений.

Правовое регулирование копирования информации имеет ряд специфических особенностей.

Прежде всего следует отметить, что Гражданским кодексом предусмотрен ряд случаев, когда копирование информации и программ является легальным.

Как уже указывалось выше, Гражданским кодексом установлено, что лицо, правомерно владеющее экземпляром программы для ЭВМ или базы данных, вправе без получения дополнительного разрешения правообладателя осуществлять любые действия, связанные с функционированием программы для ЭВМ или базы данных в соответствии с ее назначением, в том числе запись и хранение в памяти ЭВМ.

Запись и хранение в памяти ЭВМ допускаются в отношении одной ЭВМ или одного пользователя в сети, если иное не предусмотрено договором с правообладателем.

Лицо, правомерно владеющее экземпляром программы для ЭВМ или базы данных, вправе без согласия правообладателя и без выплаты ему дополнительного вознаграждения изготавливать или получать изготовление копии программы для ЭВМ или базы данных при условии, что эта копия предназначена только для архивных целей и при необходимости (в случае, когда оригинал утерян, уничтожен) для замены правомерно приобретенного экземпляра.

Таким образом, легальному пользователю копирование и перенос информации на машинные носители разрешены:

а) для целей использования информации;

б) для хранения архивных дубликатов.

В иных случаях копирование информации без явно выраженного согласия собственника информационного ресурса независимо от способа копирования, вероятно, является уголовно наказуемым.

Способ копирования, по всей видимости, не имеет существенного значения (от руки, путем фотографирования с экрана, перехват излучений ЭВМ и др.), поскольку защите в данном случае подлежит информация, в каком бы месте она ни находилась.

4. Блокирование информации

Некоторые юристы полагают, что блокирование информации – это невозможность ее использования при сохранности такой информации.

Другие указывают, что блокирование компьютерной информации – это искусственное затруднение доступа пользователей к компьютерной информации, не связанное с ее уничтожением.

Наконец, ряд специалистов считают, что блокирование представляет собой создание условий (в том числе и с помощью специальных программ), исключающих пользование компьютерной информацией ее законным владельцем.

Фактически, если незаконное воздействие на ЭВМ или программы для ЭВМ стало причиной остановки («зависания») действовавших элементов или программ ЭВМ, ее устройств и связанных систем, налицо элемент «блокировки» ЭВМ.

«Блокирование» – полагает В.В. Крылов, – результат воздействия на ЭВМ и ее элементы, повлекшего временную или постоянную невозможность осуществлять какие-либо операции над компьютерной информацией[83].

5. Нарушение работы ЭВМ

В литературе указывается, что нарушение работы ЭВМ, системы ЭВМ или их сети может выразиться в их произвольном отключении, в отказе выдать информацию, в выдаче искаженной информации при сохранении целостности ЭВМ, системы ЭВМ или их сети; в возникновении ошибочных команд.

Вероятнее всего в понятие нарушения работы ЭВМ следует включать любую нестандартную (нештатную) ситуацию с ЭВМ или ее устройствами, находящуюся в причинной связи с неправомерными действиями и повлекшую уничтожение, блокирование, модификацию или копирование информации.

6. Иные последствия воздействия на компьютерную информацию

Иными последствиями, указанными в Законе, являются тяжкие последствия (ч. 2 ст. 273, ч. 2 ст. 274 УК РФ) и существенный вред (ч. 1 ст. 274 УК РФ).

Оба понятия являются оценочными, и установление объема причиненного собственнику информационной системы вреда в результате воздействия вредоносных программ или нарушения правил эксплуатации ЭВМ будет осуществляться судом с учетом совокупности полученных данных.

Субъективная сторона преступления характеризуется умышленной виной (исходя из положения, установленного ч. 2 ст. 24 УК РФ). Виновный сознает, что нарушает правила эксплуатации, предвидит возможность или неизбежность уничтожения, блокирования или модификации охраняемой законом информации и причинения существенного вреда, желает или сознательно допускает причинение такого вреда или относится к его наступлению безразлично. Часть 2 ст. 274 УК РФ предусматривает ответственность за те же деяния, повлекшие по неосторожности тяжкие последствия. Понятие таких последствий раскрывалось при анализе ч. 2 ст. 273 УК РФ.

Субъект преступления – специальный, то есть лицо, имеющее доступ к ЭВМ, системе ЭВМ или их сети (законный пользователь).

Контрольные вопросы

1. На какие виды подразделяются преступления в сфере компьютерной информации по международной классификации?

2. Каковы проблемы классификации преступлений в сфере компьютерной информации?

3. Как классифицируются компьютерные преступления в соответствии с законодательством России?

4. Назовите и охарактеризуйте наиболее распространенные виды преступлений в сфере телекоммуникаций?

5. Каковы особенности криминального использования компьютерной техники в экономической сфере и материальном производстве?

6. Приведите примеры противоправных действий в отношении документированной информации фискальных систем.

7. Приведите примеры противоправных действий в сфере безналичных расчетов.

8. Какие виды противоправных действий совершаются в сети Интернет?

9. Какие виды противоправных действий совершаются с применением полиграфических компьютерных технологий?

10. Охарактеризуйте преступные деяния, предусмотренные главой 28 УК РФ «Преступления в сфере компьютерной информации».

РАЗДЕЛ 2. БОРЬБА С ПРЕСТУПЛЕНИЯМИ В СФЕРЕ КОМПЬЮТЕРНОЙ ИНФОРМАЦИИ

ГЛАВА 5. КОНТРОЛЬ НАД ПРЕСТУПНОСТЬЮВ СФЕРЕ ВЫСОКИХ

ТЕХНОЛОГИЙ

Похожие работы

... работы включает в себя введение, 2 главы и заключение. Отдельные главы работы посвящены исследованию компьютерной информации, как предмету уголовно-правовой защиты, подробному уголовно-правовому и криминологическому анализу преступлений в сфере компьютерной информации, а также международному и отечественному опыту борьбы с компьютерными преступлениями. 1. Уголовно-правовая характеристика ...

... определенной деятельностью, получило определенное образование. Главное, чтобы оно имело доступ к ЭВМ. ГЛАВА 3. ОСОБЕННОСТИ КВАЛИФИКАЦИИ ПРЕСТУПЛЕНИЙ СОВЕРШАЕМЫХ В СФЕРЕ КОМПЬЮТЕРНОЙ ИНФОРМАЦИИ 3.1 Квалификация преступлений в сфере компьютерной информации, совершенных группой лиц по предварительному сговору и организованной группой Одним из квалифицирующих признаков состава преступления, ...

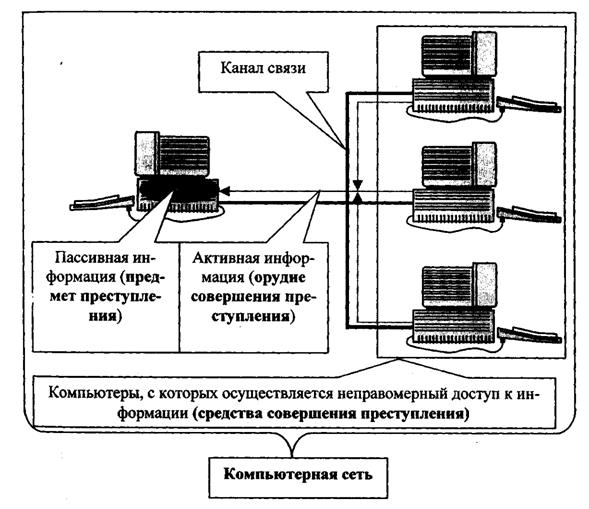

... или кому причинен вред: информации, бизнесу, репутации фирмы или гражданина. Очевидно, ответы на эти вопросы даст лишь судебная практика. 3. Виды преступлений в сфере компьютерной информации. 3.1 НЕПРАВОМЕРНЫЙ ДОСТУП К КОМПЬЮТЕРНОЙ ИНФОРМАЦИИ. Данная норма является базовой из указанных статей в гл.28 УК. Такое решение законодателя является вполне оправданным, поскольку на отечественном рынке ...

... доступ, то собственник сервера не идет в милицию, а нанимает хакера и «залатывает брешь» в защите. ГЛАВА 2. УГОЛОВНО-ПРАВОВАЯ ХАРАКТЕРИСТИКА ПРЕСТУПЛЕНИЙ В СФЕРЕ КОМПЬЮТЕРНОЙ ИНФОРМАЦИИ 2.1. Неправомерный доступ к компьютерной информации В статье 272 Уголовного кодекса РФ предусмотрена ответственность за неправомерный доступ к компьютерной информации, охраняемой законом, т.е. информации на ...

0 комментариев