Навигация

Типовые следообразующие признаки преступной деятельности в

8.2 Типовые следообразующие признаки преступной деятельности в

сфере телекоммуникации

Анализ преступлений, совершенных в сфере телекоммуникации, показывает, что при организации доступа к сети сотовой связи характерны следы, следообразующие и следовоспринимающие объекты, типовые для хищений, подделки документов, неправомерного доступа к охраняемой законом компьютерной информации и другие. Характерные следы преступного пользования ресурсами связи зависят от технологических особенностей их построения, например, в результате криминального пользования ресурсами сотовой связи типовые следы остаются на следующих типовых объектах[96]:

1. Объекты, находящиеся в ведении преступника:

- похищенная у легального пользователя подвижная абонентская станция;

- клонированная подвижная абонентская станция;

- подвижная абонентская станция, доработанная на техническом и программном уровне для осуществления сканирования идентификационных данных (номеров) легальных пользователей (ESN, MIN и др.);

- сканирующие технические устройства, мониторы сотовой связи (кустарного или промышленного изготовления) и т.д.;

- технический комплекс, представляющий собой комбинацию сканнера, компьютера и сотового телефона (так называемый сотовый кэш-бокс)

- средства компьютерной техники: гибкий (floppy) диск (дискета); дисковод; накопитель на жестких магнитных дисках («винчестер»); компактные диски (CD ROM); программаторы;

- бумажные носители (рукописные записи, распечатки).

На указанных объектах возникают следующие типовые следы:

1) материальные следы:

- следы пальцев, микрочастицы и т.п. (на клавиатуре, дискетах, внутри абонентской подвижной станции и т.д.);

- установленные кустарным способом дополнительные микросхемы в абонентскую подвижную станцию;

- конструктивно-технические изменения электронных схем абонентской подвижной станции;

- инструкции, связанные с использованием технического оборудования, выступающего в качестве орудий преступления (сканирующие приемники, мониторы сотовой связи кустарного или промышленного изготовления и т.д.);

- инструкции по вводу и выводу из электронной записной книжки абонентской подвижной станции идентификационных данных (номеров) легальных пользователей и т.д.

2) виртуальные следы[97]:

- специальное программное обеспечение и идентификационные данные (номера) легальных пользователей в энергонезависимой памяти EPROM (Erasable Programmable Read Only Memory – стираемая программируемая постоянная память) абонентской подвижной станции, сканирующего технического устройства и т.д.;

- компьютерная информация на материальных носителях компьютерной техники (программное обеспечение, с помощью которого осуществляется сканирование, декодирование, запись и хранение необходимых данных, подделка документов, продукты применения указанных специальных программ и т.п.).

3) идеальные следы, находящиеся в памяти виновного.

2. Объекты, находящиеся в ведении собственника, абонента сотовой связи:

- средства компьютерной техники коммутаторов сотовой связи;

- средства компьютерной техники сотовой связи, применяемые для выявления нелегальной абонентской активности. Системы проверки записей звонков на предмет обнаружения почти одновременных звонков из различных зон (сот), формирования профиля легального абонента и т.д. Указанные системы способны накапливать данные о вызовах каждого конкретного легального абонента и создавать на этой основе их индивидуальные профили. Они затем дополняются, анализируются по мере совершения новых звонков и способны немедленно обнаруживать аномальную активность.

К системам обнаружения криминальной абонентской активности относятся: система FraudBuster, система Signature Fraud Management System (Signature FMS), система визуального анализа информации Watson и др. Поскольку инфраструктура не связана с концепцией системы защиты, то она подходит для систем GSM, AMPS, CDMA, TDMA и др.

На указанных объектах возникают следующие типовые следы:

1) материальные следы практически отсутствуют, так как действия по пользованию ресурсами сотовой связи (абонентская активность) осуществляются «внутри» системы сотовой связи: абонентская подвижная станция – радиоинтерфейс – система базовых станций и т.д. («среда-посредник»).

2) виртуальные следы представляют собой компьютерную информацию коммутаторов сотовой связи и систем по выявлению и предотвращению «мошенничества», характеризующие абонентскую активность и, в частности, исходящие и входящие соединения.

Исходящие соединения. Легальный абонент компании сотовой связи, как правило, знает круг своих телефонных контактов, поэтому можно установить номера, на которые он соединения не производил. В частности, указывают на присутствие нелегального пользователя: трафик исходящих номеров легального абонента, когда его абонентская подвижная станция была отключена; появление в трафике иногородних и международных исходящих номеров, неизвестных легальному абоненту и другие показатели криминальной активности.

Исходящая криминальная абонентская активность может быть классифицирована по нескольким основаниям:

а) по географическому признаку:

- локальные соединения из области подключения;

- междугородние соединения из области подключения;

- международные соединения из области подключения;

- мобильные локальные соединения извне области подключения;

- мобильные междугородние соединения извне области подключения;

- мобильные международные соединения извне области подключения;

- порядок передвижения соединений в рамках одной ячейки (соты) или в рамках пространства занимаемых несколькими ячейками (сотами) за определенный интервал времени;

б) по временным факторам:

- по времени суток (например, с 7-00 до 19-00, с 19-00 до 7-00);

- по дням недели (рабочие дни, выходные дни);

- по особым периодам и событиям (Новый год, Рождество и т.д.);

- по количеству соединений за определенный интервал(ы) времени;

- по длительности соединений за определенный интервал(ы) времени;

- по общему времени соединений за определенный интервал времени (начиная с первого соединения);

в) по направленности исходящих соединений:

- повторяющиеся соединения с одними и теми же номерами проводной сети связи;

- повторяющиеся соединения с одними и теми же номерами сотовой подвижной связи;

- повторяющиеся соединения с одними и теми же номерами иных видов связи;

- повторяющиеся соединения с одними и теми же номерами льготных тарифов;

- повторяющиеся соединения с одними и теми же freefone номерами;

- общее соотношение входящих и исходящих соединений за определенный интервал времени;

г) по типу мобильного соединения:

- соединения конференции;

- активация и дезактивация дополнительных услуг.

Входящие соединения. На абонентскую подвижную станцию нелегального пользователя можно позвонить, но обычно этого не делают, так как звонок раздается у обоих абонентов (легального и нелегального), а говорить сможет тот, кто первый ответит на входящий вызов. Обычно в данном случае абонентская подвижная станция легального абонента блокируется, что может вызвать подозрение у легального абонента.

Входящая криминальная абонентская активность также может быть классифицирована по нескольким основаниям:

а) по географическому признаку:

- входящие мобильные локальные соединения (из той же области подключения);

- входящие мобильные междугородние соединения;

- входящие мобильные международные соединения;

б) по временным факторам:

- по времени суток;

- по дням недели;

- по особым периодам и событиям;

- по количеству входящих соединений за определенный интервал(ы) времени;

- по длительности входящих соединений за определенный интервал(ы) времени;

- по общему времени входящих соединений за определенный интервал времени (начиная с первого соединения в рамках определенного временного интервала);

в) по направленности входящих соединений:

- повторяющиеся соединения, исходящие от одного и того же номера проводной сети связи;

- повторяющиеся соединения, исходящие от одного и того же номера сотовой подвижной связи;

- повторяющиеся соединения, исходящие от одного и того же номера иных видов связи;

- повторяющиеся соединения, исходящие от одного и того же номера или разных номеров льготного тарифа;

- повторяющиеся соединения, исходящие от одного и того же freefone номера или разных freefone номеров;

г) по типу мобильного соединения – входящие соединения – конференции.

Похожие работы

... работы включает в себя введение, 2 главы и заключение. Отдельные главы работы посвящены исследованию компьютерной информации, как предмету уголовно-правовой защиты, подробному уголовно-правовому и криминологическому анализу преступлений в сфере компьютерной информации, а также международному и отечественному опыту борьбы с компьютерными преступлениями. 1. Уголовно-правовая характеристика ...

... определенной деятельностью, получило определенное образование. Главное, чтобы оно имело доступ к ЭВМ. ГЛАВА 3. ОСОБЕННОСТИ КВАЛИФИКАЦИИ ПРЕСТУПЛЕНИЙ СОВЕРШАЕМЫХ В СФЕРЕ КОМПЬЮТЕРНОЙ ИНФОРМАЦИИ 3.1 Квалификация преступлений в сфере компьютерной информации, совершенных группой лиц по предварительному сговору и организованной группой Одним из квалифицирующих признаков состава преступления, ...

... или кому причинен вред: информации, бизнесу, репутации фирмы или гражданина. Очевидно, ответы на эти вопросы даст лишь судебная практика. 3. Виды преступлений в сфере компьютерной информации. 3.1 НЕПРАВОМЕРНЫЙ ДОСТУП К КОМПЬЮТЕРНОЙ ИНФОРМАЦИИ. Данная норма является базовой из указанных статей в гл.28 УК. Такое решение законодателя является вполне оправданным, поскольку на отечественном рынке ...

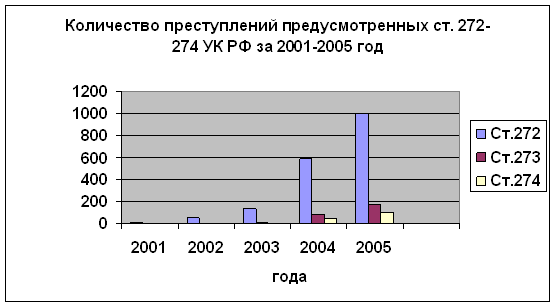

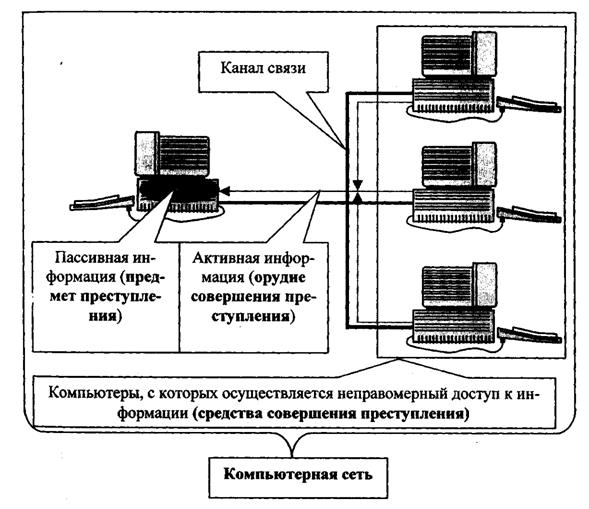

... доступ, то собственник сервера не идет в милицию, а нанимает хакера и «залатывает брешь» в защите. ГЛАВА 2. УГОЛОВНО-ПРАВОВАЯ ХАРАКТЕРИСТИКА ПРЕСТУПЛЕНИЙ В СФЕРЕ КОМПЬЮТЕРНОЙ ИНФОРМАЦИИ 2.1. Неправомерный доступ к компьютерной информации В статье 272 Уголовного кодекса РФ предусмотрена ответственность за неправомерный доступ к компьютерной информации, охраняемой законом, т.е. информации на ...

0 комментариев