Навигация

Методы фазовой манипуляции сигналов (ФМ2, ФМ4, ОФМ)

3.2 Методы фазовой манипуляции сигналов (ФМ2, ФМ4, ОФМ)

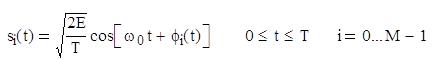

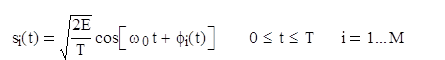

Фазовая манипуляция (PSK) была разработана в начале развития программы исследования дальнего космоса; сейчас схема PSK широко используется в коммерческих и военных системах связи. Сигнал в модуляции PSK имеет следующий вид:

Здесь фаза φi(t) может принимать M дискретных значений, обычно определяемых следующим образом:

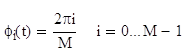

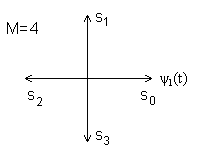

Самым простым примером фазовой манипуляции является двоичная фазовая манипуляция (ФМ2). Параметр E – это энергия символа, T – время передачи символа. Работа схемы модуляции заключается в смещении фазы модулируемого сигнала si(t) на одно из двух значений, нуль или π (1800). Типичный вид сигнала ФМ2 приведен на рис. 3.1.a), где явно видны характерные резкие изменения фазы при переходе между символами; если модулируемый поток данных состоит из чередующихся нулей и единиц, такие резкие изменения будут происходить при каждом переходе. Модулированный сигнал можно представить как вектор на графике в полярной системе координат; длина вектора соответствует амплитуде сигнала, а его ориентация в общем M-арном случае – фазе сигнала относительно других M – 1 сигналов набора. При модуляции ФМ2 (рис. 3.1.б)) векторное представление дает два противофазных (1800) вектора. Наборы сигналов, которые могут быть представлены подобными противофазными векторами, называются антиподными. [2]

Рис. 3.1. Двоичная фазовая манипуляция.

Еще одним примером фазовой манипуляции является модуляция ФМ4 (М=4). При модуляции ФМ4 параметр E – это энергия двух символов, время T – время передачи двух символов. Фаза модулированного сигнала принимает одно из четырех возможных значений: 0, π/2, π, 3π/2. В векторном представлении сигнал ФМ4 имеет вид, показанный на рис. 3.2.

Рис. 3.2. Сигнал ФМ4 в векторном представлении.

Рассмотрим еще один вид фазовой манипуляции – относительную фазовую манипуляцию (ОФМ) или дифференциальную фазовую манипуляцию (DPSK). Название дифференциальная фазовая манипуляция требует некоторого пояснения, поскольку со словом «дифференциальный» связано два различных аспекта процесса модуляции/демодуляции: процедура кодирования и процедура обнаружения. Термин «дифференциальное кодирование» употребляется тогда, когда кодировка двоичных символов определяется не их значением (т.е. нуль или единица), а тем, совпадает ли символ с предыдущим или отличается от него. Термин «дифференциальное когерентное обнаружение» сигналов в дифференциальной модуляции PSK (именно в этом значении обычно используется название DPSK) связан со схемой обнаружения, которая зачастую относится к некогерентным схемам, поскольку не требует согласования по фазе с принятой несущей.

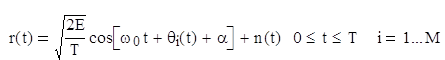

В некогерентных системах не предпринимаются попытки определить действительное значение фазы поступающего сигнала. Следовательно, если переданный сигнал имеет вид

то принятый сигнал можно описать следующим образом.

Здесь α – произвольная константа, обычно предполагаемая случайной переменной, равномерно распределенной между нулем и 2π, а n(t) – шум.

Для когерентного обнаружения используются согласованные фильтры; для некогерентного обнаружения подобное невозможно, поскольку в этом случае выход согласованного фильтра будет зависеть от неизвестного угла α. Но если предположить, что α меняется медленно относительно интервала в два периода (2Т), то разность фаз между двумя последовательными сигналами не будет зависеть от α.

![]()

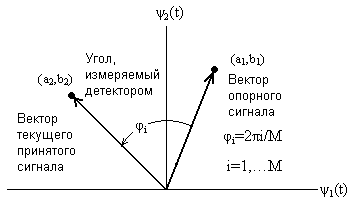

Основа дифференциального когерентного обнаружения сигналов в модуляции DPSK состоит в следующем. В процессе демодуляции в качестве опорной фазы может применяться фаза несущей предыдущего интервала передачи символа. Ее использование требует дифференциального кодирования последовательности сообщений в передатчике, поскольку информация кодируется разностью фаз между двумя последовательными импульсами. Для передачи i-го сообщения (i=1,2,…,M) фаза текущего сигнала должна быть смещена на φi=2πi/M радиан относительно фазы предыдущего сигнала. Вообще, детектор вычисляет координаты поступающего сигнала путем определения его корреляции с локально генерируемыми сигналами ![]() cosω0t и

cosω0t и ![]() sinω0t. Затем, как показано на рис. 3.3., детектор измеряет угол между вектором текущего принятого сигнала и вектором предыдущего сигнала.

sinω0t. Затем, как показано на рис. 3.3., детектор измеряет угол между вектором текущего принятого сигнала и вектором предыдущего сигнала.

Рис. 3.3. Сигнальное пространство для схемы DPSK.

Схема DPSK менее эффективна, чем PSK, поскольку в первом случае, вследствие корреляции между сигналами, ошибки имеют тенденцию к распространению (на соседние времена передачи символов). Стоит помнить, что схемы PSK и DPSK отличаются тем, что в первом случае сравнивается принятый сигнал с идеальным опорным, а во втором – два зашумленных сигнала. Отметим, что модуляция DPSK дает вдвое больший шум, чем модуляция PSK. Следовательно, при использовании DPSK следует ожидать вдвое большей вероятности ошибки, чем в случае PSK. Преимуществом схемы DPSK можно назвать меньшую сложность системы. [2]

Похожие работы

... устройства воздействуют помехи в виде излучений космоса, Солнца, Земли и др. планет. Правильный и точный учет всех особенностей спутниковой связи позволяет выполнить оптимальное проектирование системы связи, обеспечить её надежную работу в наиболее сложных условиях и в то же время исключить излишние энергетические затраты, приводящие к неоправданному усложнению наземной и бортовой аппаратуры. В ...

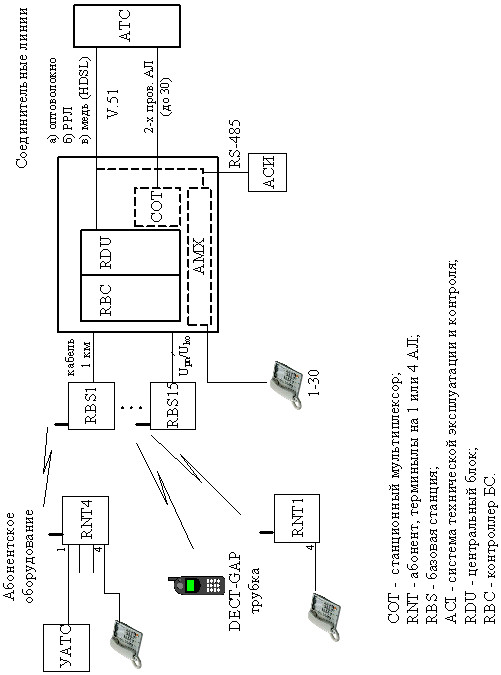

... предприятием аналоговых мини-АТС. ЗАКЛЮЧЕНИЕ В представленной дипломной работе рассмотрена возможность использования мирового опыта по проектированию и строительству офисных телекоммуникационных сетей на базе систем микросотовой связи стандарта DECT фирмой ООО «Сибирь-связь» (г. Красноярск) при оказании услуг по телефонизации офисов. Проведено изучение действующих стандартов используемых при ...

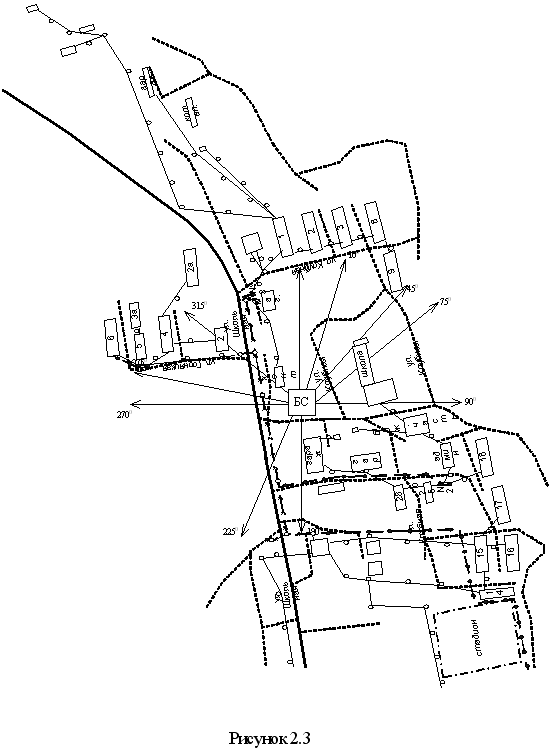

... десять радиоканалов. Исходя, из предполагаемого числа абонентов, определим количество абонентов, приходящихся на одну БС: (2.3) где Nзад – общее число абонентов поселка Омчак Магаданской области; М – общее количество БС. Требуемое число радиоканалов для одной БС: , (2.4) 2.2 Расчет интенсивности нагрузки Интенсивность поступающей нагрузки рассчитывается, исходя из количества ...

... и для шифрования. В WEP применяется алгоритм шифрования RC4. 64-разрядный ключ состоит из 40 разрядов, определяемых пользователем, и 24-разрядного вектора инициализации. Пытаясь повысить безопасность беспроводных сетей, некоторые изготовители оборудования разработали расширенные алгоритмы со 128-разрядными и более длинными ключами WEP, состоящими из 104-разрядной и более длинной пользовательской ...

0 комментариев