Навигация

Основы защиты информации

1.8 Основы защиты информации

1.8.1 Основные понятия, актуальность и основные проблемы защиты информации современных информационных систем

С развитием компьютерных технологий организации переходят на автоматизированные системы сбора, обработки, передачи и хранения информации, а также системы управления организацией. В результате увеличивается объем циркулирующей информации. Однако вероятность того, что данные могут быть уничтожены, скопированы или незаметно изменены, постоянно возрастает. В современном постиндустриальном обществе информация является не только результатом деятельности и необходимым ее обеспечением, но и капиталом, имеющим материальный эквивалент. Здесь выигрывает тот, кто вовремя и правильно успел получить информацию и воспользоваться ею. Успех деятельности организации зависит от соблюдения конфиденциальности или правильной подачи информации, именно поэтому вопросы информационной безопасности становятся как никогда актуальными.

Безопасность – это состояние защищенности (отсутствие опасности) жизненно важных интересов личности, общества, государства от внешних и внутренних угроз.

Информационная безопасность (ИБ) – защищенность информации и поддерживающей инфраструктуры от случайных или преднамеренных воздействий естественного или искусственного характера, наносящих ущерб владельцам или пользователям информации и поддерживающей инфраструктуре.

В Положении о государственном лицензировании в области защиты информации, утвержденном решением Государственной технической комиссии при Президенте Российской Федерации и Федерального агентства правительственной связи и информации при Президенте Российской Федерации от 27 апреля 1994 года № 10 даны следующие определения:

"Защита информации - это комплекс мероприятий, проводимых с целью предотвращения: утечки, хищения, утраты, несанкционированного уничтожения, искажения, модификации (подделки), несанкционированного копирования, блокирования информации."

22) "Безопасность информации - это состояние информации, информационных ресурсов и информационных систем, при котором с требуемой вероятностью обеспечивается защита информации (данных) от: утечки, хищения, утраты, несанкционированного уничтожения, искажения, модификации (подделки), копирования, блокировки и т. п."

Для качественного и постоянного обеспечения ИБ в организациях и на предприятиях создаются системы информационной безопасности (СИБ), которые должны охватывать весь жизненный цикл информационной системы (ИС) организации, т. е. развиваться, изменяться, приспосабливаться к новым условиям вместе с ИС организации. Поддержание актуальности СИБ и адекватности ее окружающим условиям требует постоянных усилий со стороны администраторов безопасности организации, внимания к новинкам в области информационной защиты и нападения.

Система информационной безопасности – это функционирующая как единое целое совокупность подразделений, средств, мероприятий и методов, используемых этими подразделениями в своей деятельности, направленная на ликвидацию внутренних и внешних угроз интересам субъекта безопасности, создание, поддержание и развитие состояния защищенности его информационной среды.

Современное понятие защиты информации находится в центре внимания исследователей уже несколько десятков лет и ассоциируется, как правило, с проблемами защиты информации в автоматизированных системах обработки данных (АСОД).

Защита информации в АСОД - это использование в них средств и методов, принятие мер и осуществление мероприятий с целью обеспечения требуемой защищенности информации.

Однако информатизация социально-экономических и политических процессов общества и развитие ИС требуют рассмотрения понятия и сущности защиты информации с позиций более полного множества классов и подклассов ИС:

- класса систем информационного ресурса;

- систем информационно-аналитического ресурса;

- информационно-телекоммуникационных систем ;

- подкласса интегрированных государственных систем конфиденциальной связи страны;

- систем связи специального назначения и др.

Таким образом, можно говорить о необходимости и, более того, обязательности комплексного подхода к проблеме защиты информации предприятия или организации.

1.8.2 Классификация угроз современным системам

обработки информации

Широкое использование для обработки информации защищенных технических средств (аппаратуры засекречивания, средств активной и пассивной некриптографической защиты и др.) существенно снижает возможности технической разведки по добыванию информации. Однако существующие способы ведения технической разведки (ТР) позволяют добывать информацию на основе использования непреднамеренного (побочного) излучения и наводок электронных, электрических, электромеханических средств обработки информации, а также акустических, виброакустических и других полей, возникающих при функционировании технических средств обработки, хранении, передаче информации техническими средствами обработки информации (ТСОИ) и ведущихся в служебных помещениях разговорах.

Современные средства позволяют ТР по этим слабым излучениям и физическим полям обнаруживать, классифицировать тщательно замаскированную боевую технику, военные объекты, органы управления, центры обработки информации и другие объекты, а также перехватывать содержание обрабатываемой в них конфиденциальной информации.

Вышеперечисленные особенности информационных технологий по мере своего проявления обусловливают уязвимость информации: подверженностью ее физическому искажению или уничтожению; возможностью несанкционированной (случайной или злоумышленной) модификации; опасностью несанкционированного (случайного или преднамеренного) получения информации лицами, для которых она не предназначалась.

Кроме этого, информационным технологиям присуща подверженность различным видам воздействий, снижающих информационную безопасность. Их принято называть угрозами безопасности информации и информационной безопасности. Вполне очевидно, что понятия таких угроз формируются исходя из соответствующих понятий безопасности, при этом наиболее общие понятия безопасности и угроз сформулированы в Законе РФ "О безопасности".

23) Угроза безопасности - совокупность условий, факторов, создающих опасность жизненно важным интересам личности, общества и государства.

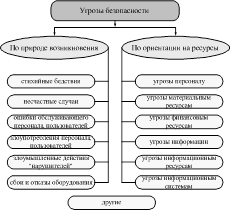

Угроза информационной безопасности - реальные или потенциально возможные действия или условия, приводящие к овладению, хищению, искажению, изменению, уничтожению информации, обрабатываемой ИТКС, и сведений о самой системе, а также к прямым материальным убыткам (рис. 1.21, 1.22).

Рис.1.21. Виды угроз безопасности

Таким образом, независимо от вида объекта безопасности угроза безопасности представляет собой совокупность факторов, явлений, условий и действий, создающих опасность для нормального функционирования объектов, реализующих определенные цели и задачи.

Угрозы безопасности информации в современных системах ее обработки обусловлены случайными и преднамеренными разрушающими и искажающими воздействиями внешней среды, надежностью функционирования средств обработки информации, а также преднамеренными корыстными воздействиями несанкционированных пользователей, целью которых является хищение, разглашение, уничтожение, разрушение, несанкционированная модификация и использование обрабатываемой информации.

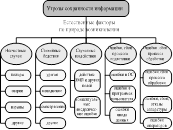

Рис. 1.22. Классификация угроз информации

24) В настоящее время принята следующая классификация угроз сохранности (целостности) информации (рис. 1.23).

Основные проявления рассмотренных угроз заключаются в незаконном: владении конфиденциальной информацией, копировании, модификации, уничтожении в интересах злоумышленников, с целью нанесения ущерба как материального, так и морального, непреднамеренных действиях обслуживающего персонала и пользователей.

25) Основными путями реализации угроз информационным ресурсам безопасности информации являются:

- агентурные источники в органах управления и защиты информации;

- вербовка должностных лиц органов управления, организаций, предприятий и т. д.;

- перехват и несанкционированный доступ к информации, циркулирующей в ТСОИ, с использованием технических средств разведки;

- использование преднамеренного программно-технического воздействия на ТСОИ;

Рис. 1.23. Классификация угроз информации

- подслушивание конфиденциальных переговоров в служебных помещениях, транспорте и других местах их ведения.

26) Факторами, обусловливающими информационные потери и различные виды ущерба, являются:

- несчастные случаи, вызывающие выход из строя оборудования и информационных ресурсов (пожары, взрывы, аварии, удары, столкновения, падения, воздействия химических и физических сред);

- поломки элементов средств обработки информации;

- последствия природных явлений (наводнения, бури, молнии, землетрясения и др.);

- кража, преднамеренная порча материальных средств;

- аварии и выход из строя аппаратуры, программного обеспечения, баз данных;

- ошибки накопления, хранения, передачи, использования информации;

- восприятие, чтение, интерпретация содержания информации;

- неумение, оплошности;

- наличие помех, сбои и искажения отдельных элементов и знаков или сообщений;

- нарушение защиты;

- переполнение файлов;

- ошибки при подготовке и вводе информации;

- ошибки операционной системы, программирования;

- аппаратные ошибки;

- концептуальные ошибки внедрения;

- злонамеренные действия в материальной сфере: болтливость, разглашение информации;

- убытки социального характера (уход, увольнение, забастовка и др.).

С учетом применения в ИТКС микропроцессорной техники особенно опасными считаются ошибки в программах пользователей, которые могут привести к следующим последствиям:

- записи в массивы данных искаженной информации вследствие неправильного управления вводом данных;

- ошибочной печати выходных документов при неправильном управлении выводом;

- сбою программ.

Похожие работы

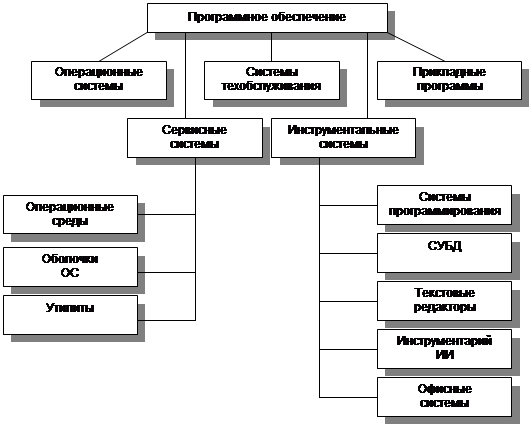

... вычислительной техники, а также принципы функционирования этих средств и методы управления ими. Из этого определения видно, что информатика очень близка к технологии, поэтому ее предмет нередко называют информационной технологией. Предмет информатики составляют следующие понятия: а) аппаратное обеспечение средств вычислительной техники; б) программное обеспечение средств вычислительной техники ...

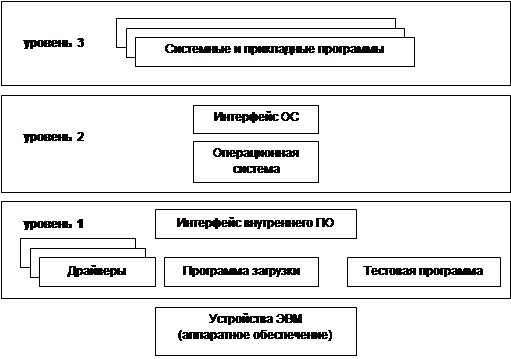

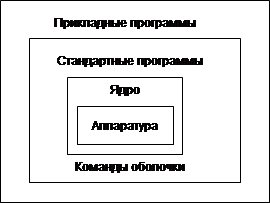

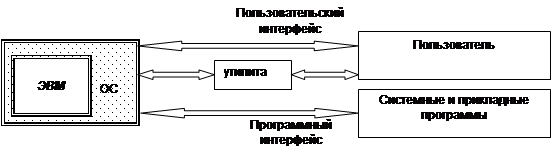

... – набор утилит и некоторые инструментальные программы (пользовательский интерфейс). К третьему уровню относятся все остальные программы. Программы второго и третьего уровней хранятся в файлах. Программное обеспечение первого уровня является машинно-зависимым [computer-independent]. То есть для каждого микропроцессора или семейства ЭВМ набор данных программ уникален. Операционная система имеет ...

... Вы сможете работать на своем компьютере. От выбора ОС зависят также производительность вашей работы, степень защиты Ваших данных, необходимые аппаратные средства и т.д. [9] 5. Персональная ЭВМ: развернутая структура; структура программного обеспечения; выбор ПЭВМ (если возможно, то по прайс-листу некоторой фирмы). Развернутая структура (тонкие линии показывают управляющие связи, толстые – ...

... » (Zero Administration Initiative), которая будет реализована во всех следующих версиях Windows. SMS- сервер управления системами У SMS две задачи — централизовать управление сетью и упростить распространение программного обеспечения и его модернизацию на клиентских системах. SMS подойдет и малой, и большой сети — это инструмент управления сетью на базе Windows NT, эффективно использующий ...

0 комментариев