Навигация

Характеристика обчислювальної системи

4. Характеристика обчислювальної системи

4.1. Метою створення автоматизованих систем класу 2 є надання будь-якому користувачеві, у відповідності із захищеною технологією обробки інформації, потенційної можливості доступу до інформаційних ресурсів усіх комп’ютерів, що об’єднані в обчислювальну мережу.

Узагальнена функціонально-логічна структура обчислювальної системи АС класу 2 включає:

- підсистему обробки інформації;

- підсистему взаємодії користувачів з АС;

- підсистему обміну даними.

4.2. Підсистема обробки інформації реалізує головну цільову функцію АС і складається із засобів обробки інформації, які утворюють основу інформаційно-обчислювальних ресурсів АС, що надаються користувачам (обчислення, пошук, зберігання та оброблення інформації). Принциповими її особливостями є багатофункціональність і можливість доступу до неї для будь-яких робочих станцій АС. Можливі обмеження визначаються тільки специфікою технологій, технічними й організаційними особливостями функціонування АС.

Як компоненти підсистеми можуть використовуватися універсальні високопродуктивні ЕОМ (у тому числі й ПЕОМ), спеціалізовані сервери обробки даних або надання послуг (сервери баз даних, друку тощо).

4.3. Підсистема взаємодії користувачів з АС забезпечує користувачам доступ до засобів підсистеми обробки інформації і подання отриманого від них ресурсу у вигляді результату обчислення, інформаційного масиву або графічного зображення у зручній та зрозумілій для користувача формі.

Компоненти підсистеми у функціональному відношенні є автономно замкненими та, як правило, не передбачається доступ до їх внутрішніх обчислювальних ресурсів зі сторони інших компонентів АС.

Як компоненти підсистеми можуть використовуватися ПЕОМ, що укомплектовані засобами введення та відображення інформації (робочі станції), дисплейні станції.

4.4. Підсистема обміну даними забезпечує взаємодію робочих станцій із засобами підсистеми обробки інформації, а також робочих станцій між собою на основі визначених правил, процедур обміну даними з реалізацією фаз встановлення, підтримання та завершення з’єднання. Підсистема забезпечує інформаційну взаємодію різних компонентів АС і об’єднує їх в єдине ціле як у структурному, так і у функціональному відношенні.

Підсистема обміну даними складається з пасивної мережі для обміну даними (кабельна мережа), активного мережевого обладнання (комутаторів, концентраторів, маршрутизаторів, шлюзів тощо), що об’єднує в єдине ціле пасивну мережу з обладнанням інших підсистем для забезпечення інформаційної взаємодії.

Як різновид підсистеми обміну даними можна розглядати структуровану кабельну систему – набір стандартних комутаційних елементів (кабелів, з’єднувачів, коннекторів, кросових панелей і спеціальних шаф та ін.), які дозволяють створювати регулярні структури передачі даних, що відносно легко розширюються.

4.5. Обчислювальні системи, за допомогою яких реалізуються підсистема обробки інформації та підсистема взаємодії користувачів з АС, укомплектовані:

- засобами обчислювальної техніки;

- периферійним обладнанням - пристроями друку, зберігання інформації тощо;

- комплексом програмного забезпечення обчислювальної системи;

- комплексом програмно-апаратних засобів захисту інформації.

У разі необхідності засоби обчислювальної техніки додатково можуть комплектуватися сумісними периферійними пристроями і відповідними модулями системного програмного забезпечення.

4.6. Комплекс програмного забезпечення обчислювальної системи складають:

- операційні системи серверів;

- операційні системи універсальних високопродуктивних ЕОМ;

- операційні системи робочих станцій;

- операційні системи, що забезпечують виконання мережевих функцій;

- програмні засоби, що підтримують реалізацію протоколів передачі даних обчислювальної мережі;

- програмні засоби активних компонентів мережі, що реалізують спеціальні алгоритми управління мережею;

- системи керування базами даних серверів, високопродуктивних універсальних ЕОМ, робочих станцій;

- програмні засоби забезпечення КЗЗ;

- функціональне програмне забезпечення.

4.7. Наведена функціонально-логічна структура АС може розглядатися як універсальна, в той час як фізична структура автоматизованої системи може мати значно більшу кількість модифікацій в залежності від цілей та завдань, які вона повинна вирішувати, способу розподілу функцій між окремими технічними засобами, видів та можливостей технічних засобів, що застосовуються, інших специфічних особливостей, які враховуються під час проектування конкретної обчислювальної мережі.

5. Характеристика користувачів

5.1. За рівнем повноважень щодо доступу до інформації, характером та складом робіт, які виконуються в процесі функціонування автоматизованих систем, особи, що мають доступ до АС, поділяються на наступні категорії:

- користувачі, яким надано повноваження розробляти й супроводжувати КСЗІ (адміністратор безпеки, співробітники СЗІ);

- користувачі, яким надано повноваження забезпечувати управління АС (адміністратори операційних систем, СКБД, мережевого обладнання, сервісів та ін.);

- користувачі, яким надано право доступу до конфіденційної інформації одного або декількох класифікаційних рівнів;

- користувачі, яким надано право доступу тільки до відкритої інформації;

- технічний обслуговуючий персонал, що забезпечує належні умови функціонування АС;

- розробники та проектувальники апаратних засобів АС, що забезпечують її модернізацію та розвиток;

- розробники програмного забезпечення, які здійснюють розробку та впровадження нових функціональних процесів, а також супроводження вже діючих;

- постачальники обладнання і технічних засобів АС та фахівці, що здійснюють його монтаж, поточне гарантійне й післягарантійне обслуговування;

- технічний персонал, що здійснює повсякденне підтримання життєдіяльності фізичного середовища АС (електрики, технічний персонал з обслуговування будівель, ліній зв’язку тощо).

5.2. Усі користувачі та персонал АС повинні пройти підготовку щодо умов та правил використання технічних та програмних засобів, які застосовуються ними під час виконання своїх службових та функціональних обов’язків.

5.3. Доступ осіб всіх категорій, зазначених у п. 6.3.1, до конфіденційної інформації та її носіїв здійснюється на підставі дозволу, що надається наказом (розпорядженням) керівника організації. Дозвіл надається лише для виконання ними службових та функціональних обов’язків і на термін не більший, ніж той, що цими обов’язками передбачений.

Якщо в АС встановлено декілька класифікаційних рівнів конфіденційної інформації, кожній особі з допущених до роботи в АС мають бути визначені її повноваження щодо доступу до інформації певного класифікаційного рівня.

Дозвіл на доступ до конфіденційної інформації, що обробляється в АС, може надаватися лише користувачам. Як виключення, в окремих випадках (наприклад, аварії або інші непередбачені ситуації) дозвіл може надаватися іншим категоріям осіб на час ліквідації негативних наслідків і поновлення працездатності АС.

5.4. Персонал АС, розробники програмного забезпечення, розробники та проектувальники апаратних засобів, постачальники обладнання та фахівці, що здійснюють монтаж і обслуговування технічних засобів АС, і не мають дозволу на доступ до конфіденційної інформації, можуть мати доступ до програмних та апаратних засобів АС лише під час робіт із тестування й інсталяції програмного забезпечення, встановлення і регламентного обслуговування обладнання тощо, за умови обмеження їх доступу до даних конфіденційного характеру.

Зазначені категорії осіб повинні мати дозвіл на доступ тільки до конфіденційних відомостей, які містяться в програмній і технічній документації на АС або на окремі її компоненти, і необхідні їм для виконання функціональних обов’язків.

5.5. Порядок та механізми доступу до конфіденційної інформації та компонентів АС особами різних категорій розробляються СЗІ та затверджуються керівником організації.

5.6. Для організації управління доступом до конфіденційної інформації та компонентів АС необхідно:

- розробити та впровадити посадові інструкції користувачів та персоналу АС, а також інструкції, якими регламентується порядок виконання робіт іншими особами з числа тих, що мають доступ до АС;

- розробити та впровадити розпорядчі документи щодо правил перепусткового режиму на територію, в будівлі та приміщення, де розташована АС або її компоненти;

- визначити правила адміністрування окремих компонентів АС та процесів, використання ресурсів АС, а також забезпечити їх розмежування між різними категоріями адміністраторів;

- визначити правила обліку, зберігання, розмноження, знищення носіїв конфіденційної інформації;

- розробити та впровадити правила ідентифікації користувачів та осіб інших категорій, що мають доступ до АС.

6. Характеристика оброблюваної інформації

6.1. В АС обробляється конфіденційна інформація, володіти, користуватися чи розпоряджатися якою можуть окремі фізичні та/або юридичні особи, що мають доступ до неї у відповідності до правил, встановлених власником цієї інформації.

6.2. В АС може зберігатися і циркулювати відкрита інформація, яка не потребує захисту, або захист якої забезпечувати недоцільно, а також відкрита інформація, яка у відповідності до рішень її власника може потребувати захисту.

6.3. Конфіденційна й відкрита інформація можуть циркулювати та оброблятися в АС як різними процесами для кожної з категорій інформації, так і в межах одного процесу.

6.4. У загальному випадку в АС, безвідносно до ступеню обмеження доступу, інформація за рівнем інтеграції характеризується як:

- сукупність сильнозв’язаних об’єктів, що вимагають забезпечення своєї цілісності як сукупність;

- окремі слабозв’язані об’єкти, що мають широкий спектр способів свого подання, зберігання й передачі і вимагають забезпечення своєї цілісності кожний окремо.

Незалежно від способу подання об’єкти можуть бути структурованими або неструктурованими.

КСЗІ повинна реалізувати механізми, що забезпечують фізичну цілісність слабозв’язаних об’єктів, окремих складових сильнозв’язаних об’єктів, та підтримку логічної цілісності сильнозв’язаних об’єктів, що розосереджені в різних компонентах АС.

6.5. В АС присутня інформація, яка за часом існування та функціонування:

- є швидкозмінюваною з відносно коротким терміном її актуальності;

- має відносно тривалий час існування при високому ступені інтеграції і гарантуванні стану її незруйнованості за умови приналежності різним користувачам, в рамках сильно- або слабозв’язаних об’єктів.

КСЗІ повинна забезпечити доступність зазначених видів інформації у відповідності до особливостей процесів, що реалізують інформаційну модель конкретного фізичного об’єкта.

6.6. АС повинна забезпечувати підтримку окремих класів сукупностей сильнозв’язаних об’єктів стандартними для галузі системами керування базами даних, іншими функціональними чи системними процесами, які надають можливість здійснення паралельної обробки запитів і мають засоби, що в тій чи іншій мірі гарантують конфіденційність і цілісність інформації на рівні таблиць, стовпців таблиці, записів таблиці.

АС повинна забезпечувати підтримку окремих класів сукупностей слабозв’язаних об’єктів стандартними для галузі операційними системами, які мають засоби, що в тій чи іншій мірі гарантують конфіденційність і цілісність інформації на рівні сукупності файлів, окремих файлів.

КСЗІ повинна гарантувати забезпечення цілісності, конфіденційності й доступності інформації, яка міститься в сильно- або слабозв’язаних об’єктах і має ступінь обмеження ДСК, згідно з визначеними у цьому документі вимогами до відповідного функціонального профілю захищеності.

7.13 З урахуванням характеристик і особливостей подання оброблюваної інформації, особливостей процесів, що застосовуються для її оброблення, а також порядку роботи користувачів та вимог до забезпечення захисту інформації в АС класу 2 визначаються такі технології обробки інформації:

- обробка без активного діалогу зі сторони користувача слабозв’язаних об’єктів, що вимагають конфіденційності оброблюваної інформації, або конфіденційності й цілісності оброблюваної інформації;

- обробка без активного діалогу зі сторони користувача сильнозв’язаних об’єктів, що вимагають конфіденційності та цілісності оброблюваної інформації;

- обробка в активному діалоговому режимі зі сторони користувача слабозв’язаних об’єктів, що вимагають конфіденційності та доступності оброблюваної інформації, або конфіденційності та цілісності оброблюваної інформації;

- обробка в активному діалоговому режимі зі сторони користувача сильнозв’язаних об’єктів, що вимагають конфіденційності, цілісності та доступності оброблюваної інформації.

Визначені вище технології обробки інформації можуть бути застосовані як до АС в цілому, так і до окремих її компонентів або процесів, що використовуються в АС. Одночасно в АС можуть застосовуватись декілька технологій.

7.14 Обробка без активного діалогу зі сторони користувача слабозв’язаних об’єктів у загальному випадку представляє собою обробку окремого набору даних (або певної їх множини, але послідовно одне за одним) у фоновому режимі, який забезпечується операційними системами (за виключенням однокористувацьких однозадачних), що використовуються на робочих станціях та серверах автоматизованої системи.

Обробка без активного діалогу зі сторони користувача сильнозв’язаних об’єктів являє собою вирішення в фоновому режимі комплексів функціональних задач, які взаємодіють із базами даних, що підтримуються стандартними для галузі СКБД, а також реалізацію будь-яких інших процесів, які здійснюють одночасну обробку певної множини наборів даних, що мають між собою логічні зв’язки.

Обробка в активному діалоговому режимі зі сторони користувача слабозв’язаних об’єктів являє собою обробку окремого набору даних у режимі реального часу в діалозі між користувачем та прикладним процесом, що цю обробку здійснює (наприклад, створення та редагування текстів, і тому подібне).

Обробка в активному діалоговому режимі зі сторони користувача сильнозв’язаних об’єктів являє собою процеси реалізації в режимі реального часу взаємодії між користувачем та базою даних або сильнозв’язаними об’єктами (наприклад, будь-які інформаційні системи, що побудовані з використанням баз даних та СКБД і працюють у реальному часі; будь-які системи автоматизованого проектування тощо).

7.15 Перелік мінімально необхідних рівнів послуг безпеки, які реалізуються КЗЗ (функціональний профіль захищеності), вибирається в залежності від технологій обробки інформації, що застосовуються (відповідно до п. 6.5.13), та з урахуванням типових умов функціонування АС. Для АС класу 2 визначаються такі стандартні функціональні профілі захищеності оброблюваної інформації:

- під час застосування технології, що вимагає підвищених вимог до забезпечення конфіденційності оброблюваної інформації:

2.К.3 = {КД-2, КА-2, КО-1, НР-2, НК-1, НЦ-2, НТ-2, НИ-2, НО-2};

- під час застосування технології, що вимагає підвищених вимог до забезпечення конфіденційності та цілісності оброблюваної інформації:

2.КЦ.3 = {КД-2, КА-2, КО-1, ЦД-1, ЦА-2, ЦО-1, НР-2, НК-1, НЦ-2, НТ-2, НИ-2, НО-2};

- під час застосування технології, що вимагає підвищених вимог до забезпечення конфіденційності та доступності оброблюваної інформації:

2.КД.1а = {КД-2, КА-2, КО-1, ДР-1, ДС-1, ДЗ-1, ДВ-1, НР-2, НК-1, НЦ-2, НТ-2, НИ-2, НО-2};

- під час застосування технології, що вимагає підвищених вимог до забезпечення конфіденційності, цілісності та доступності оброблюваної інформації:

2.КЦД.2а = {КД-2, КА-2, КО-1, ЦД-1, ЦА-2, ЦО-1, ДР-1, ДС-1, ДЗ-1, ДВ-1, НР-2, НК-1, НЦ-2, НТ-2, НИ-2, НО-2}.

7.16 У разі необхідності для конкретної АС до визначених цим НД ТЗІ функціональних профілів захищеності можуть вводитися додаткові послуги безпеки, а також підвищуватись рівень будь-якої з наведених послуг.

За певних обставин в КСЗІ вимоги до політики реалізації окремих послуг безпеки можуть частково забезпечуватися організаційними або іншими заходами захисту. Якщо ці заходи у повному обсязі відповідають встановленим НД ТЗІ 2.5-004 специфікаціям для певного рівня послуги безпеки, то рівень такої послуги, що входить до визначених у п. 6.5.15 профілів захищеності, може бути знижений на відповідну величину.

Як виняток, послуга безпеки, що входить до визначених у п. 6.5.15 профілів захищеності, може не реалізовуватись, якщо її політика у повному обсязі відповідно до моделі захисту інформації спрямована на нейтралізацію лише несуттєвих загроз, визначених моделлю загроз для інформації в АС.

7.17 У випадках, коли в АС для окремих компонентів існують відмінності у характеристиках фізичного та інформаційного середовищ, середовища користувачів, технологій оброблення інформації, рекомендується визначати перелік мінімально необхідних рівнів послуг для кожного компонента окремо.

7.18. Політика безпеки інформації в АС повинна поширюватися на об’єкти комп’ютерної системи, які безпосередньо чи опосередковано впливають на безпеку конфіденційної інформації.

До таких об’єктів належать:

- адміністратор безпеки та співробітники СЗІ;

- користувачі, яким надано повноваження інших адміністраторів;

- користувачі, яким надано право доступу до конфіденційної інформації або до інших видів інформації;

- слабо- та сильнозв’язані об’єкти, які містять конфіденційну інформацію або інші види інформації, що підлягають захисту;

- системне та функціональне програмне забезпечення, яке використовується в АС для оброблення інформації або для забезпечення КЗЗ;

- технологічна інформація КСЗІ (дані щодо персональних ідентифікаторів та паролів користувачів, їхніх повноважень та прав доступу до об’єктів, встановлених робочих параметрів окремих механізмів або засобів захисту, інша інформація баз даних захисту, інформація журналів реєстрації дій користувачів тощо);

- засоби адміністрування та управління обчислювальною системою АС та технологічна інформація, яка при цьому використовується;

- окремі периферійні пристрої, які задіяні у технологічному процесі обробки конфіденційної інформації;

- обчислювальні ресурси АС (наприклад, дисковий простір, тривалість сеансу користувача із засобами АС, час використання центрального процесора і т. ін.), безконтрольне використання яких або захоплення окремим користувачем може призвести до блокування роботи інших користувачів, компонентів АС або АС в цілому.

РОЗДІЛ 2

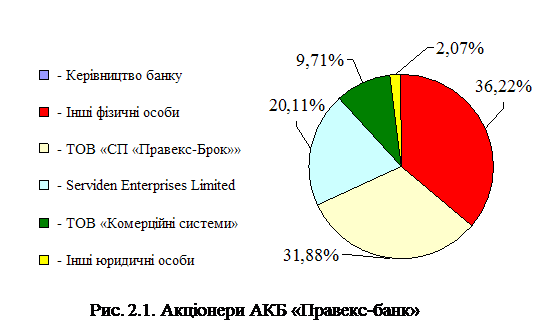

АНАЛІЗ СТРУКТУРИ ТА ЗАХИСТУ ІНФОРМАЦІЙНИХ ПОТОКІВ В АВТОМАТИЗОВАНІЙ БАНКІВСКІЙ СИСТЕМІ (АБС) АКБ «ПРОМІНВЕСТБАНК»

Похожие работы

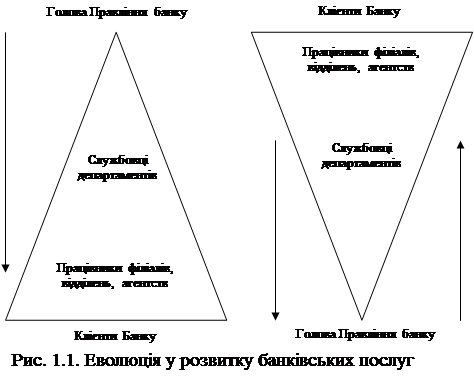

... бути: · частиною якого-небудь організаційного напряму діяльності комерційного банку; · самостійним напрямом діяльності комерційного банку; · інструментом координації та контролю всієї діяльності банківської установи. У практиці банківської діяльності можуть бути використані наступні типи організації маркетингової структури: · функції окремих працівник ...

... покращення роботи користувача, називаються прикладними. До прикладних програм також відносяться утиліти, що виконують прикладні функції, наприклад, упорядкування даних. 2. Роль інформаційних технологій та комп’ютерних програм у бізнес-моделюванні Відомо, що роль інформації в управлінському процесі надзвичайно велика. Циркуляція інформації в суспільстві це головний показник, завдяки якому ...

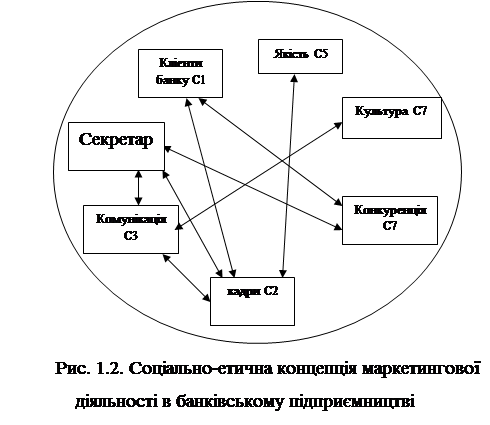

... та знизу ( нижній колонтитул ) у межах одного розділу або всього документа. Правильний вибір цієї інформації дає змогу читачеві краще орієнтуватися в документі. 5.4 Уведення інформації Інформаційна система маркетингу – це сукупність інформації, апаратно-програмних і технологічних засобів, засобів телекомунікацій, баз і банків даних, методів і процедур, персоналу управління, які реалізують ...

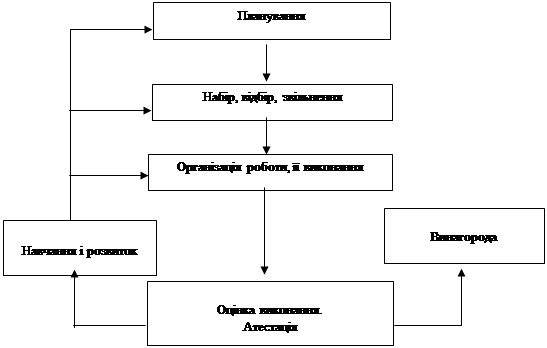

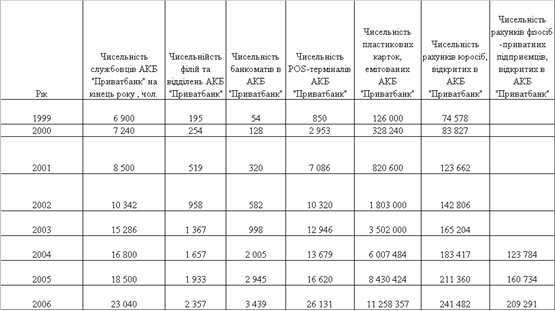

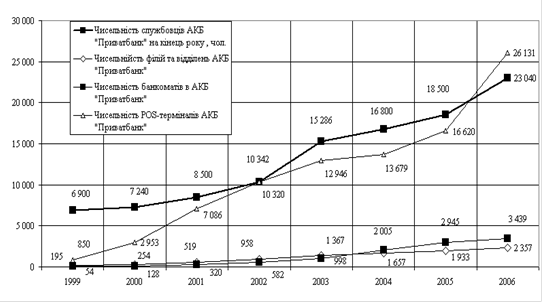

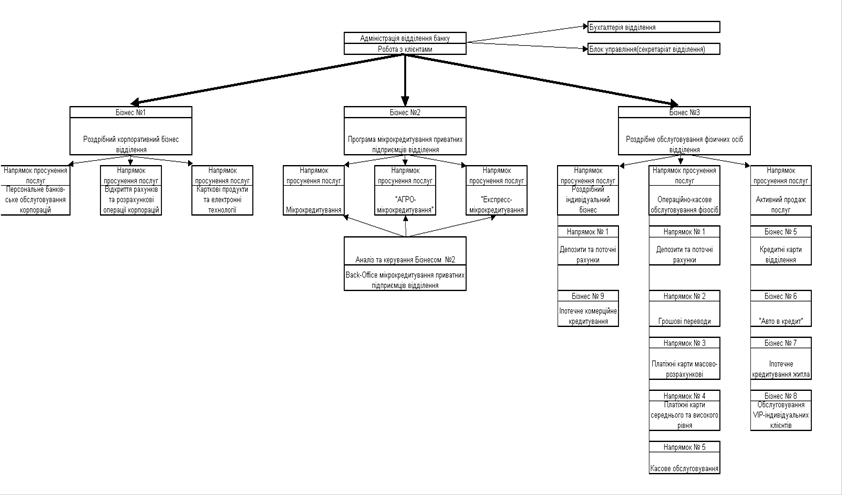

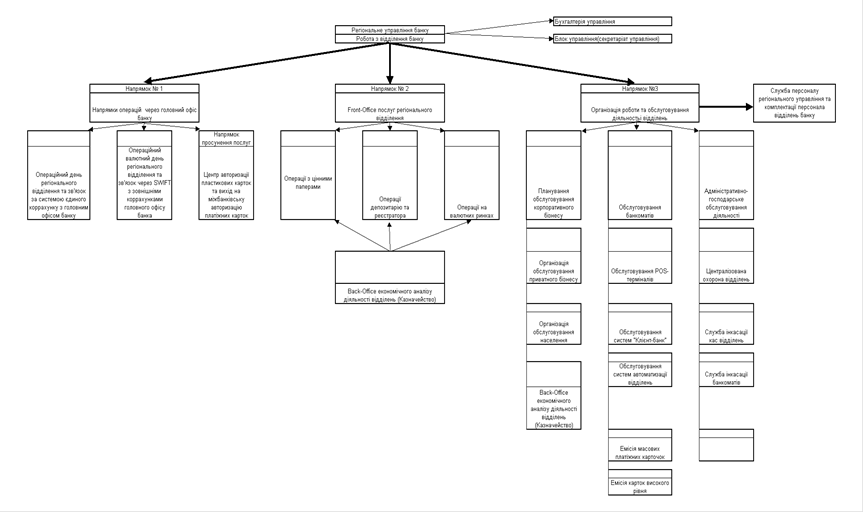

... інформацією можна було скористатися при прийнятті кадрових і інших рішень, необхідно правильно організувати збереження інформації з результатів атестації. Розділ 2. Аналіз діючої системи управління персоналом в комерційному банку АКБ “Приватбанк” 2.1 Загальна характеристика інфраструктури АКБ “Приватбанк” Заснований 1992 року, комерційний банк ПриватБанк є банком, що розвивається найбі ...

0 комментариев